Trojan nazwany GravityRAT został po raz pierwszy dokładnie opisany przez zespół CERT-In, czyli hinduską komórkę do reagowania na incydenty bezpieczeństwa w sierpniu 2017 roku. Potem, w 2018 roku technicznej analizy dokonało Cisco Talos. Już wtedy GravityRAT znany był z atakowania indyjskich podmiotów za pośrednictwem makr w dokumentach Office Word oraz Excel. Mówiono, że został zaprojektowany przez pakistańskie grupy hackerów w celu infiltracji komputerów rządowych i kradzież wrażliwych danych.

Jednak wtedy malware ten dział tylko w infrastrukturze Windows. Teraz po dwóch latach jego kod pojawił się znowu ze zmienionymi możliwościami i infekuje urządzenia z systemami Android i iOS. Malware podszywa się pod legalne aplikacje ze sklepów AppStore i Google Play. Po instalacji jest w stanie przechwytywać parametry techniczne urządzenia, listy kontaktów, adresy e-mail, dzienniki połączeń, smsów i przesyłać to wszystko na serwery kontrolowane przez atakujących, czyli tzw. serwery C&C.

Nawet jeśli najnowsza ewolucja GravityRAT wykracza poza możliwości wykrywania i blokowania złośliwego oprogramowania na platformach iOS oraz Android, to ogólny sposób infekcji zawsze pozostaje taki sam – wysyłanie złośliwych linków do ofiar w celu pobrania i zainstalowania z nich spreparowanej aplikacji mobilnej.

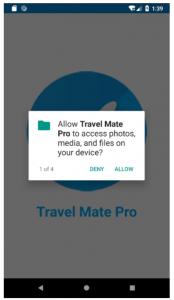

Malware najczęściej podszywa się pod aplikacje „Travel Mate Pro” (Android) oraz „Enigma” i „Titanium” (iOS).

Kaspersky poinformował jednak, że znalazł ponad dziesięć wersji GravityRAT, które były rozpowszechniane pod pozorem wielu różnych legalnych aplikacji. Trojanowe aplikacje obejmowały kategorie związane z podróżami, udostępnianiem plików, odtwarzaczami multimedialnymi i komiksami dla dorosłych.

Badacze wiedzą już, że malware jest rozpowszechniony w środowisku cyberprzestępczym i występuje wiele jego odmian.

Jedna z analizowanych wersji została sprawdzona pod kątem technicznym właśnie przez specjalistów z Kaspersky Lab.

Wersja zbierała dane i wysłała je do adresów: n1.nortonupdates[.]online oraz n2.nortonupdates[.]online. Domeny te zostały rozwiązane na adres IP 213.152.161[.]219, który nie posiada dobrej reputacji w skanerach sieciowych. Po sprawdzeniu pasywnego DNS pod kątem innych domen wcześniej znalezionych pod tym adresem u01.msoftserver[.]eu, poszukiwania doprowadziły do złośliwej aplikacji ZW.exe, napisanej w Pythonie.

Adresy C&C wywoływane przez ZW.exe są odszyfrowywane przez algorytm AES z pliku Extras \SystemEventBrokerSettings.dat. Są to:

- msoftserver [.] eu: 64443

- msoftserver [.] eu: 64444

- msoftserver [.] eu: 64445

- msoftserver [.] eu: 64446

Warto zablokować je na swoich brzegowych urządzeniach sieciowych.

Oprogramowanie szpiegujące otrzymuje polecenia z serwera C2. Po przetłumaczeniu na „język ludzki” brzmią one mniej więcej tak:

- uzyskaj informacje o systemie,

- wyszukaj pliki z rozszerzeniami .doc, .docx, .ppt, .pptx, .xls, .xlsx, .pdf, .odt, .odp i .ods i prześlij je na serwer,

- uzyskaj listę uruchomionych procesów i aplikacji,

- przechwytuj naciśnięcie ekranu,

- rób zrzuty ekranu,

- wykonuj dowolne polecenia powłoki,

- nagrywaj dźwięk,

- skanuj połączenia sieciowe,

- przejrzyj listę kontaktów,

- eksportuj dziennik połączeń.

Podsumowanie

Jeśli czytacie na bieżąco nasze artykuły widzicie, że pojawia się coraz więcej złośliwego oprogramowania dostosowanego do urządzeń mobilnych. W przypadku GravityRAT, znany malware na Windows został przekształcony w groźne trojany na systemy iOS i Android w celu inwigilacji użytkowników. Metody ochrony przed takimi zagrożeniami często są bardzo podobne do tych z komputerów osobistych. Postanowiliśmy jednak przyjrzeć się bardziej tematowi zabezpieczania dzisiejszych smartfonów i opiszemy je w kolejnym naszym artykule w piątek.