LemonDuck to znany malware, który ewoluował z kryptokoparki Monero w LemonCat, trojana specjalizującego się w instalacji backdoorów, kradzieży poświadczeń i danych oraz dostarczaniu złośliwego oprogramowania. Zespoł Microsoft 365 Defender Threat Intelligence wyjaśnił niedawno swoje odkrycia na ten temat w dwuczęściowej historii na blogu Microsoft Security.

LemonDuck – jak działa?

Trojan LemonDuck zawsze był zaawansowanym kryptominerem, który jest aktywnie aktualizowany o nowe exploity i sztuczki pozwalające uniknąć wykrycia. Między innymi stosuje obfuskacje za pomocą bezplikowego eksploratora. Zagrożeniem dla przedsiębiorstw jest również fakt, że jest to złośliwe oprogramowanie wieloplatformowe. Jest to jedna z kilku udokumentowanych rodzin botów, które są skierowane zarówno do systemów Linux, jak i urządzeń z systemem Windows. LemonDuck wykorzystuje kilka metod początkowej infekcji i rozprzestrzeniania się w sieciach:

- Malspam: wiadomość e-mail zazwyczaj zawiera dwa pliki: dokument Word wykorzystujący CVE-2017-8570 oraz archiwum zip ze złośliwym kodem JavaScript.

- Luki w zabezpieczeniach SMB: Trojan wykorzystuje lukę EternalBlue i SMBGhost do skompromitowania hosta oraz rozprzestrzeniania się na inne maszyny w sieci.

- RDP brute-forcing: moduł RDP LemonDuck skanuje serwery nasłuchujące na porcie 3389 i próbuje zalogować się jako użytkownik „administrator” z listy słownikowych haseł.

- SSH brute-forcing: linuksowy odpowiednik ataków RDP. LemonDuck skanuje w poszukiwaniu maszyn nasłuchujących na porcie 22 i przeprowadza atak brute-force przy użyciu listy haseł połączonej z nazwą użytkownika „root”.

- Luka LNK: wykorzystuje lukę CVE-2017-8464 za pośrednictwem dysku wymiennego USB, który zawiera złośliwy plik .LNK.

- ProxyLogon: exploit dla serwerów Exchange, który umożliwia nieuwierzytelnionemu napastnikowi wykonanie dowolnych poleceń na podatnych serwerach.

LemonDuck nie ogranicza się tylko do nowych lub popularnych luk w zabezpieczeniach. Nadal wykorzystuje starsze luki, które przynoszą korzyści atakującym. Warto zauważyć, że LemonDuck usuwa innych atakujących z zaatakowanego urządzenia, pozbywając się konkurencyjnego złośliwego oprogramowania i zapobiegając wszelkim nowym infekcjom, łatając te same luki w zabezpieczeniach, których używał do uzyskania dostępu. Ciekawe podejście radzenia sobie z konkurencją.

Najwcześniejsza dokumentacja LemonDuck pochodzi z kampanii kryptowalutowych z maja 2019 r. Nazwa pochodzi od zmiennej „Lemon_Duck”, którą kampania wykorzystała w jednym ze skryptów PowerShell. Ten z kolei ma za zadanie wprowadzenie narzędzia PCASTLE do osiągnięcia kilku celów: użycia exploita EternalBlue SMB, a także brute force lub pass-the-hash do poruszania się „na boki” i ponownego rozpoczęcia operacji. Wiele z tych zachowań jest nadal obserwowanych w kampaniach LemonDuck.

Ewolucja w LemonCat

W 2021 r. kampanie LemonDuck zaczęły wykorzystywać bardziej zróżnicowaną infrastrukturę oraz narzędzia dowodzenia i kontroli (C2). Dzięki temu stały się bardziej wydajne.

Nazwa LemonCat pochodzi od dwóch domen ze słowem „cat” (sqlnetcat[.]com, netcatkit[.]com), których LemonDuck zaczął właśnie używać. Infrastruktura zawierająca te domeny była wykorzystywana w atakach na luki w zabezpieczeniach serwerów Microsoft Exchange. Ataki te zazwyczaj skutkują instalacją backdoora, kradzieżą poświadczeń oraz dostarczaniem złośliwego oprogramowania innego rodzaju.

Po wejściu do systemu ze skrzynką pocztową programu Outlook LemonDuck próbuje uruchomić skrypt, który wykorzystuje dane uwierzytelniające obecne na urządzeniu. Skrypt nakazuje skrzynce pocztowej wysłanie kopii wiadomości phishingowej z ustawionymi wiadomościami i załącznikami do wszystkich kontaktów. Pozwala to ominąć wiele zasad bezpieczeństwa poczty e-mail, na przykład te, które rezygnują ze skanowania poczty wewnętrznej lub te, które określają, czy wiadomość e-mail została wysłana od podejrzanego lub nieznanego nadawcy. Po wysłaniu wiadomości e-mail złośliwe oprogramowanie usuwa wszelkie ślady takiej aktywności, sprawiając wrażenie, jakby nic nie zostało wysłane. Ta metoda rozprzestrzeniania się jest podejmowana na dowolnym urządzeniu, które ma skrzynkę pocztową, niezależnie od tego, czy jest to serwer Exchange.

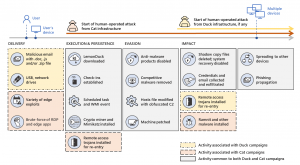

Poniżej schemat działania kampanii LemonDuck oraz LemonCat w infekowanym systemie:

Szczegóły infekcji

Zautomatyzowane infekcje, takie jak te pochodzące z malspamu, uruchamiają skrypt PowerShell, który pobiera dodatkowe skrypty z serwera C&C. Jednym z pierwszych kroków, jakie podejmuje LemonDuck po uzyskaniu trwałości, jest wyłączenie lub usunięcie serii produktów zabezpieczających, takich jak Microsoft Defender for Endpoint, Eset, Kaspersky, Avast, Norton Security i Malwarebytes. Próbuje również odinstalować każdy produkt z „Security” i „AntiVirus” w nazwie.

Stąd metody różnią się w zależności od tego, jak atrakcyjny jest cel. LemonDuck wykorzystuje szeroką gamę bezpłatnych i otwartych narzędzi do testów penetracyjnych. Wielokrotnie skanuje w poszukiwaniu portów i wykonuje rozpoznanie sieci. Następnie próbuje zalogować się do sąsiednich urządzeń, aby wypchnąć początkowe skrypty uruchamiające cały proces od nowa na nowym hoście. Innym narzędziem upuszczanym i wykorzystywanym w ramach tego komponentu ruchu bocznego jest dołączony Mimikatz w pliku mimi.dat powiązanym zarówno z infrastrukturą „Cat”, jak i „Duck”. Funkcją tego narzędzia jest oczywiście ułatwienie kradzieży poświadczeń dla dodatkowych działań.

Podczas instalacji i wielokrotnie później, LemonDuck dokłada wszelkich starań, aby usunąć z urządzenia wszystkie inne botnety, koparki i konkurencyjne złośliwe oprogramowanie. Robi to za pomocą skryptu o nazwie KR.Bin. Skrypt ten próbuje usunąć dowody z dziesiątek rodzajów szkodliwego oprogramowania konkurencji za pomocą zaplanowanych zadań. Zamyka również znane porty koparek kryptowalut i usuwa popularne usługi wydobywające, aby zachować zasoby systemowe dla siebie.

Podsumowanie

Poniżej podsuwamy kilka pomysłów, jak można radzić sobie z takim rodzajem złośliwego oprogramowania:

– Nie zezwalaj na wymienne urządzenia pamięci masowej (USB) na wrażliwych punktach końcowych lub przynajmniej wyłącz automatyczne ich uruchamianie.

– Upewnij się, że Twoje systemy są w pełni załatane i chronione przed atakami typu brute-force wymierzonymi w popularne usługi, takie jak SMB, SSH, RDP, SQL i inne.

– Włącz ochronę UAC aby złośliwe oprogramowanie nie mogło wyłączyć ani odinstalować Twojego oprogramowania antywirusowego.

– Nie wyłączaj wykrywania potencjalnie niechcianych programów (PUP), ponieważ niektóre programy anty-malware klasyfikują koparki kryptowaluty jako potencjalnie niechciane.

– Blokuj połączenia ze znanymi złośliwymi domenami i adresami IP.

– Sprawdź swoje reguły filtrowania poczty e-mail oparte na dozwolonych adresach nadawców, ponieważ to złośliwe oprogramowanie może używać zaufanych adresów nadawców z domeny wewnętrznej.