Morphisec to firma zajmująca się cyberbezpieczeństwem. Niedawno wykryła szkodliwą kampanię o nazwie MirrorBlast, w której zaobserwowano atak rosyjskich hakerów na organizacje finansowe. Wektor ataku wykorzystuje złośliwe dokumenty Excela.

Jak wygląda atak?

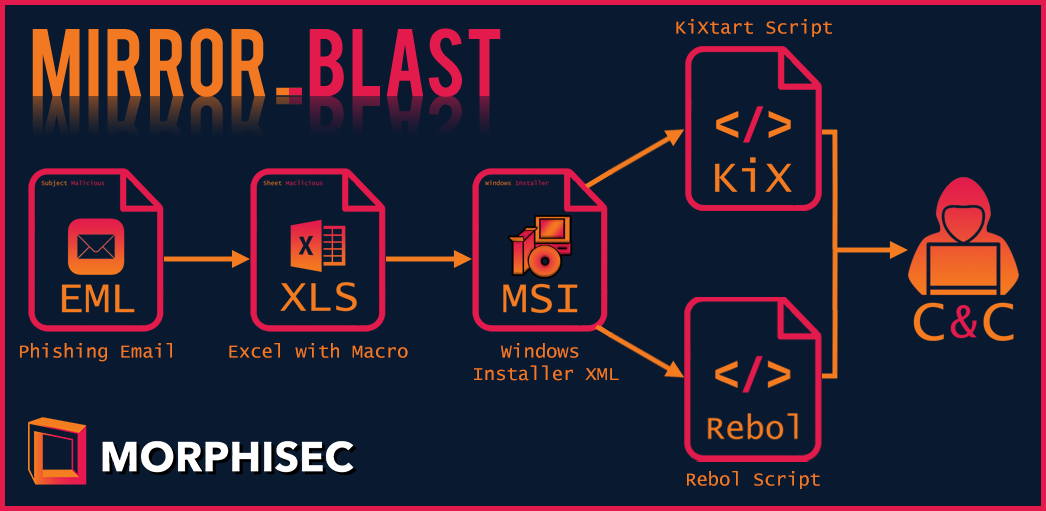

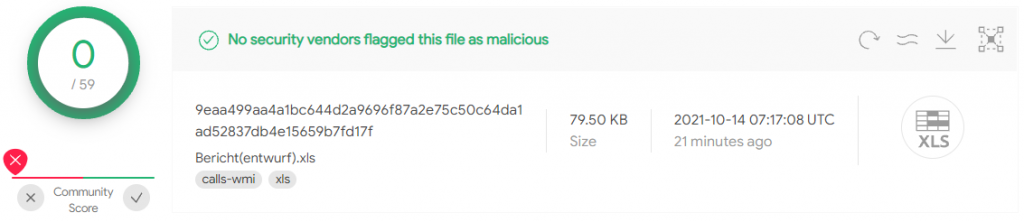

MirrorBlast jest dostarczany za pośrednictwem wiadomości phishingowej zawierającej złośliwe linki, które pobierają uzbrojony (zainfekowany) dokument Excel. Ciekawostką jest, że dokument ma niską wykrywalność w VirusTotal ze względu na wyjątkowo „lekkie” makro, co czyni go szczególnie niebezpiecznym dla organizacji, które polegają na bezpieczeństwie opartym na wykrywaniu i piaskownicy.

Celem ataku są organizacje finansowe. Targetowanie w ataku tej specjalnej grupy docelowej tłumaczy chociażby zastosowanie w nim dokumentu Excel’u, który jest często używany tego typu w firmach.

Łańcuch ataków infekcji jest podobny do taktyk, technik i procedur powszechnie stosowanych przez rzekomo rosyjską grupę zagrożeń TA505. Podobieństwa obejmują łańcuch ataków, funkcjonalność GetandGo, ostateczny ładunek i podobieństwa w zakresie nazw domen

TA505 działa od co najmniej 2014 r. i jak twierdza analitycy ma motywację finansową. Jako grupa TA505 jest najbardziej znana z tego, że często zmienia wykorzystywane złośliwe oprogramowanie, a także kieruje globalnymi trendami w dystrybucji malware.

Jeśli ofiara zostanie oszukana i po prostu otworzy złośliwy dokument w pakiecie Microsoft Office (wciśnie w nim magiczny przycisk: „włączy zawartość”), to w następnym kroku zostanie uruchomione w nim makro z zaimplementowanym skryptem JScript, które pobierze, a następnie zainstaluje pakiet MSI.

Budowa złośliwego dokumentu

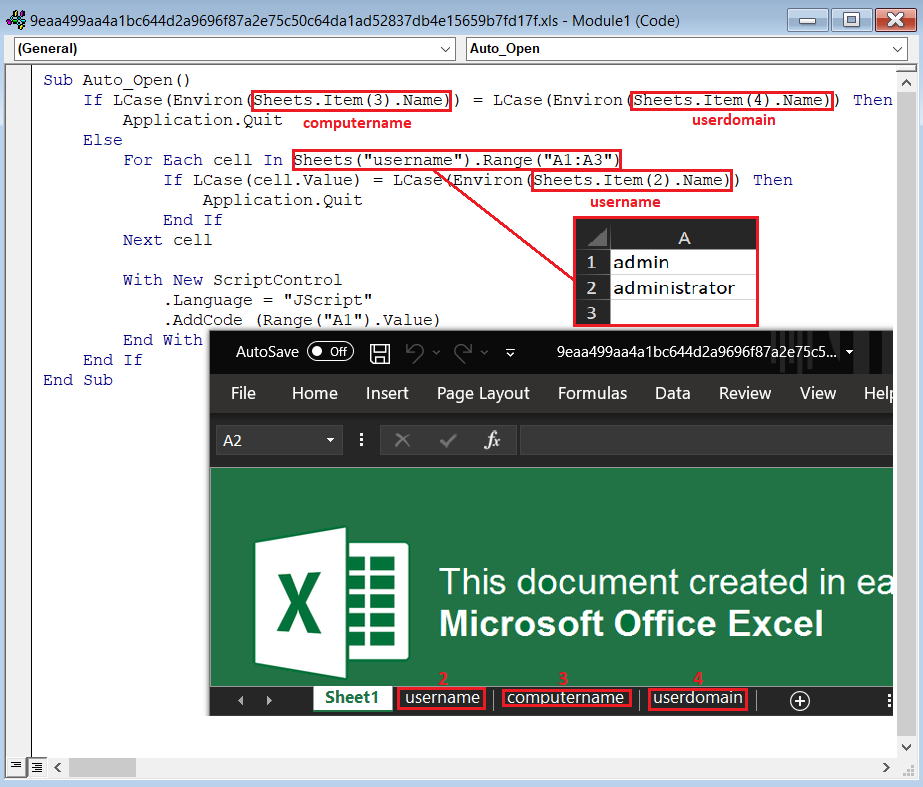

Dokument programu Excel jest wszczepiany z „lekkim” kodem w makro. Oprócz tego makro realizuje również podstawowe sprawdzenie zmiennych środowiskowych (wersja językowa systemu) i nazwy domeny użytkownika, a następnie sprawdza, czy nazwa użytkownika jest podobna do „admin” lub „administrator”.

Złośliwy Excel wrzucony i przeskanowany w Virustotal posiada zerowy wskaźnik wykrywalności zagrożeń przez wbudowane w narzędzie silniki. Informacja ta może stanowić duże zagrożenie dla firm.

W przypadku tego dokumentu z kodem makro można administrować tylko w 32-bitowej wersji pakietu Office. Jest to związane ze zgodnością z pewnym formatem obsługiwanych obiektów ActiveX. Być może tutaj leży przyczyna, dlaczego piaskownice go nie wykrywają.

Pakiet MSI

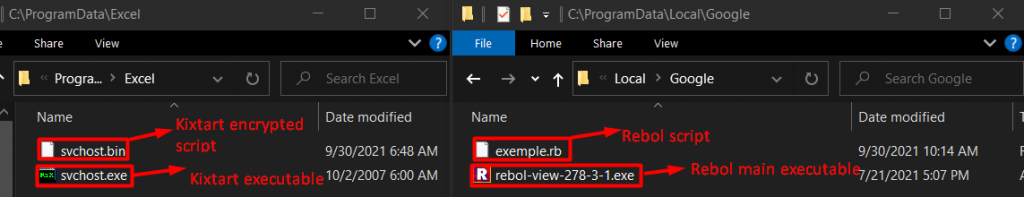

Po wykonaniu skryptu w dokumencie Excel na komputer ofiary pobierany jest i uruchamiany plik MSI. W ataku występują dwa warianty instalatora MSI:

- KiXtart

- REBOL

- legalny plik wykonywalny interpretera języka oprogramowania (KiXtart lub REBOL)

- złośliwy skrypt

Niektóre pakiety MSI zawierały instrukcje dodawania klucza do rejestru w ścieżce „Software\Microsoft\Windows\CurrentVersion\Run” pozwalając na trwałe uruchamianie złośliwego kodu.

TA505 i jego źródła

Hakerzy, którzy stoją za kampanią, przypominają „TA505”, aktywną rosyjską grupę APT, która słynie z bogatej w historii kreatywności w sposobie wykonywania swoich operacji.

Badacze wskazują niektóre TTP, które umożliwiają bezpieczne połączenie łańcucha ataku z grupą TA505:

- Łańcuch infekcji Email-> XLS-> MSI (loader Rebol / KiXtart).

- Element MSI ma wiele podobieństw do programu ładującego Get2 z TA505.

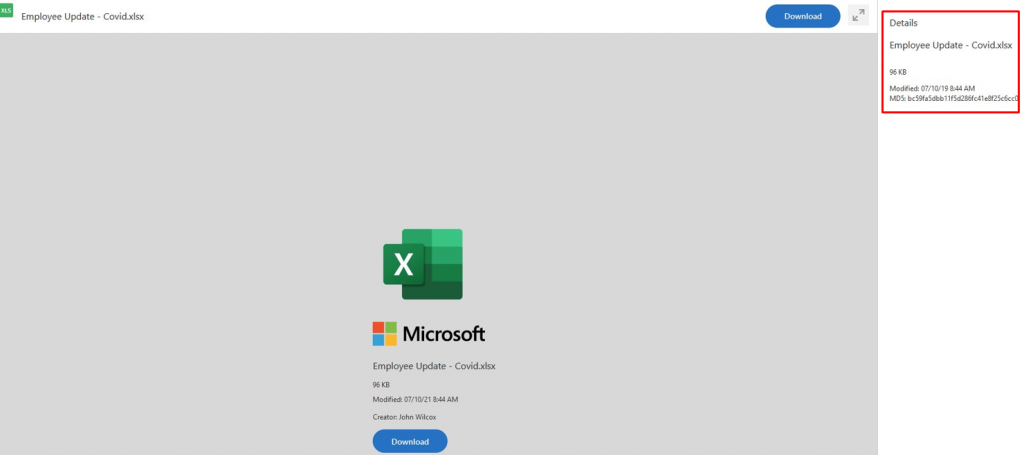

- Korzystanie z motywu kamuflażu SharePoint/OneDrive.

- Używanie ciągu znaków: cdn*dl*fileshare, *onedrive* lub *dropbox* jako części nazwy domeny.

- Jeden z tematycznych wiadomości e-mail programu SharePoint prowadzi do następującej strony:

- Co więcej, MD5 w okienku szczegółów nie spełnia MD5 dokumentu Excel, ponieważ MD5 odnosi się do legalnego klienta Putty SFTP.

- Skrypt następnego etapu Rebol prowadzi do RAT FlawedGrace, który jest połączony z TA505, zgodnie z @ffforward.

Co więcej, w ataku wykorzystano również adres URL feedproxy Google z oszukańczą wiadomością wzywającą użytkownika do uzyskania pliku SharePoint lub Onedrive.

Podsumowanie

Jak widać na podstawie powyższego przykładu nadal pojawiają się skuteczne sposoby ataku, które potrafią omijać systemy zabezpieczeń. Zdolność ataku MirrorBlast do bardzo niskiego poziomu wykrywalności w VirusTotal wskazuje również na to, że większość grup skupia się na unikaniu rozwiązań zorientowanych na wykrywanie. To kolejny przykład, który pokazuje, że uzależnienie rynku od systemów wykrywania i reagowania na zagrożenia powoduje wymyślanie nowych technik ataku. W konsekwencji pojawia się więcej nowych ataków z których spora ilość nie jest wykrywana. W przypadku ataków phishingowych prawdą jest, że człowiek stanowi najsłabsze ogniwo. Dlatego polecamy zapoznanie się z materiałem w tej kampanii, aby móc lepiej unikać tego typu zagrożeń.