Kampania: Atakowanie DNS

Domain Name System, czyli DNS jest jednym z podstawowych elementów w funkcjonowaniu całego Internetu. Jego rolę można porównać do książki telefonicznej z numerami używanymi przez komputery i serwery do komunikacji. Te numery to adresy IP.

Rekordy nazw i adresów IP przechowywane są na serwerach hostujących usługi DNS na całym Świecie. Istnieją zarówno serwery prywatne, do użytku wewnętrznego w organizacji, jak i publiczne przechowujące informacje o witrynach i aplikacjach webowych rozsianych po Internecie.

DNS niemal od samego początku Internetu był celem ataków. W ostatnich latach mocno zwiększyła się ich liczba, co sprawia, że odpowiednie zabezpieczenia tej krytycznej usługi są tak ważne. Jak podaje raport IDC, w 2019 roku ataków na DNS doświadczyło 82% badanych firm, a liczba tych ataków przekroczyła 1500. Koszty związane z tymi incydentami wzrosły (w porównaniu z 2018) o 49% i wynosiły przeciętnie 1,27 miliona USD. 48% firm zadeklarowało, że na skutek ataków utraciło ponad 500 tys. dolarów, a 10% – ponad 5 milionów. Skąd takie kwoty? Otóż na skutek ataków dochodzi do uszkodzeń i zakłócenia działania zarówno aplikacji chmurowych, jak i znajdujących w wewnętrznej sieci. Konieczność naprawy infrastruktury wiąże się również z koniecznością wyłączenia świadczonych online usług.

To, co cyberprzestępcy robią najczęściej to przejmują serwery DNS i manipulują wpisami powodując, że zgłaszają się inne adresy IP niż jest w rzeczywistości. Pozwala to na oszukiwanie ofiar i wyświetlanie innej witryny niż tą, o którą pyta użytkownik. Co więcej, pozwala na przekierowywanie wiadomości e-mail do innych adresatów, czy nawet wzmacnianie ataku DDoS poprzez przekierowywanie ruchu na jeden konkretny adres w sieci.

Właściwe zabezpieczenie DNS nie jest dzisiaj oczywiste i wiąże się z tym parę wyzwań. Współczesne cyberataki, które opisaliśmy w artykułach z tej kampanii wykorzystują protokół DNS do rozprzestrzeniania się w organizacji, pobrania złośliwego kodu czy nawet przejęcia kontroli nad hostem.

Poniżej przedstawiamy serię artykułów związanych z atakowaniem DNS i prezentujemy w nich sposoby radzenia sobie w tych przypadkach.

SAD DNS – nowa technika ataku umożliwiającą zatruwanie pamięci podręcznej DNS

Naukowcy z Uniwersytetu Kalifornijskiego i Uniwersytetu Tsinghua odkryli serię krytycznych luk w zabezpieczeniach, które mogą prowadzić do ataków zatruwania pamięci … Czytaj dalej

Atak na usługi w sieci lokalnej z Internetu za pomocą narzędzia Singularity – część 2

Po krótkim wprowadzeniu w teorię, które możecie przeczytać tutaj, zajmijmy się praktyką i opiszemy narzędzie, za pomocą którego wykonamy atak … Czytaj dalej

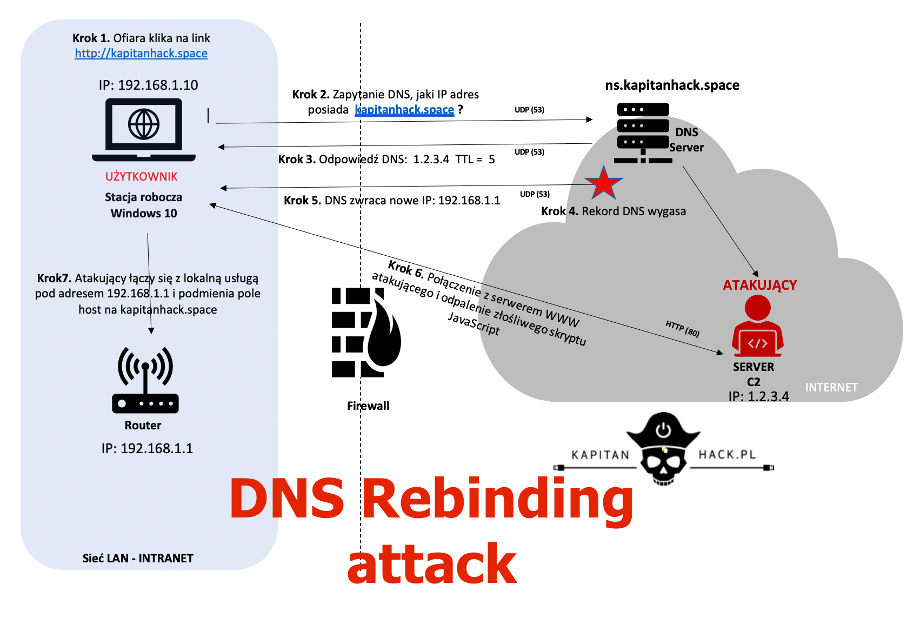

Atak na usługi w sieci lokalnej z Internetu za pomocą techniki DNS Rebinding – część 1

Dzisiejszy artykuł to pierwszy z dwóch, w których przedstawimy nieco odmienną i interesującą koncepcję ataku na usługi WWW w sieci … Czytaj dalej

Nowa podatność w protokole DNS pozwala zwiększyć siłę rażenia ataków DDoS

Izraelscy badacze ds. bezpieczeństwa cybernetycznego ujawnili szczegółowe informacje na temat nowego błędu wpływającego na protokół DNS, który można wykorzystać do … Czytaj dalej

Czy nowy protokół DNS-over-HTTPS jest w pełni bezpieczny?

DNS over HTTPS (DoH) to nowy protokół służący oczywiście do rozpoznawania nazw domenowych przez HTTPS. Informacje o nim są ostatnio … Czytaj dalej

Na co zwracać uwagę przy zabezpieczaniu usługi DNS?

DNS, czyli Domain Name System, jest jednym z podstawowym elementem w funkcjonowaniu całego Internetu. Jego rolę można porównać do książki … Czytaj dalej

Bezpieczeństwo usługi DNS. Jak zminimalizować ryzyko ataku?

Domain Name System, czyli System Nazw Domenowych jest jednym z podstawowych założeń i elementów w funkcjonowaniu całego Internetu. Jego rolę … Czytaj dalej

Przejęcie kontroli nad komputerem przy użyciu protokołu DNS

W dzisiejszym artykule pokażemy jak za pomocą protokołu DNS (ang. Domain Name System) i specjalnego narzędzia napisanego w języku Python … Czytaj dalej

Czym jest DNS Sinkhole i do czego służy?

W czasach, gdy Internet stał się najważniejszym medium na świecie, wiele osób nietechnicznych usłyszało o atakach za pomocą sieci botnet … Czytaj dalej

W jaki sposób malware może wykorzystać usługę DNS do pobrania dowolnego kodu

W artykule tutaj pisaliśmy o metodzie cyberprzestępców pozwalającej za pomocą wbudowanej w system operacyjny komendy CertUtil.exe pobranie z Internetu na … Czytaj dalej