Kampania: Malware

Czy wiesz, że malware istnieje już od wczesnych lat 70-tych? W 1986 roku powstał już pierwszy wirus przeznaczony na komputer klasy PC. Co ciekawe, nie powstał w złych zamiarach, ale po to, aby powstrzymać złodziei przed kradzieżą konkretnej aplikacji.

W roku 2000 oszacowano, że było ponad 50 000 złośliwych programów, a w 2008 roku firma Symantec twierdziła, że liczba ta przekroczyła milion.

Malware, czyli tłumacząc na polski złośliwe oprogramowanie, to luźno oparte określenie wszystkich typów niebezpiecznych plików wykonywalnych, takich jak wirusy, trojany, a nawet keyloggery (pełna lista tutaj). Każdy złośliwy „pasożyt” komputerowy jest tworzony w celu wykonywania pewnego rodzaju zadań lub działań, bez względu na to, czy ma on chronić oprogramowanie przed piractwem, jak miało to miejsce pod koniec lat 80-tych, czy też wyrządzić szkodę komputerowi, bądź wyłudzić pieniądze od użytkownika, tak jak dzisiaj.

Kilkanaście lat temu większość złośliwych programów była tworzona przez młodych pasjonatów, chcących się pochwalić swoimi umiejętnościami włamywania się do systemów. Większość tego typu malware uświadamiała o swoim istnieniu tylko poprzez wyświetlanie na ekranie wiadomości typu: „You have been hacked!”. Mimo, że było to bardzo irytujące i w sposób śmieszny pokazywało luki w zabezpieczeniach, było potencjalnie nieszkodliwe. Dzisiaj jest trochę inaczej. Nowoczesne złośliwe oprogramowanie jest w większości przypadków pisane (tworzone) przez przestępców, w celu pozyskania wrażliwych danych lub przejęcia kontroli nad systemem. Dla przykładu, dobrze wszystkim znany koń trojański, który udaje legalne oprogramowanie i nakłania użytkownika do uruchomienia.

Współczesny malware przybrał znacznie bardziej wyrafinowaną twarz, wykorzystując inne sposoby rozprzestrzeniania się lub wykonywania w systemach. Złośliwy kod można ukryć wewnątrz banerów reklamowych na stronie internetowej, ale również w rekordzie DNS czy pliku PDF! Cały czas na topie pozostaje phishing, przede wszystkim ten mailowy, skierowany do konkretnej grupy odbiorców, ale również coraz więcej niechcianego oprogramowania dostaje się do naszych systemów poprzez portale społecznościowe.

Ilość metod wykorzystywanych przez cyberprzestępców do rozprzestrzenia malware cały czas rośnie. Jest to niekończąca się walka dobra ze złem, gdyż hakerzy są bardzo kreatywni i wykorzystują współczesne, nowoczesne narzędzia na swoją korzyść, takie jak na przykład sztuczna inteligencja.

W poniższych artykułach wyjaśniamy i porządkujemy wiedzę dotyczącą malware, jak również piszemy o najbardziej wyrafinowanych technikach pozwalających na pozostanie niezauważonym przez najlepsze systemy bezpieczeństwa.

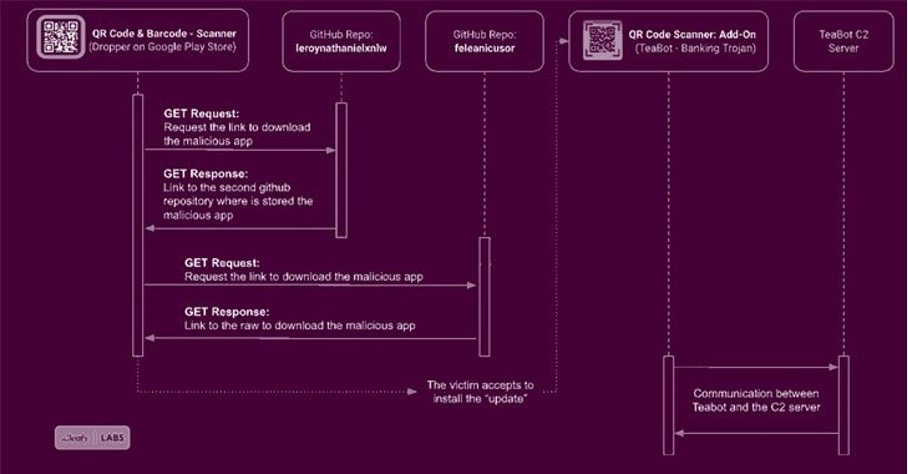

Złośliwe oprogramowanie bankowe na Androida znów atakuje

Badacze odkryli nową aktywność starego trojana bankowego. Napisany został na Androida i zaprojektowany do kradzieży danych uwierzytelniających i wiadomości SMS. … Czytaj dalej

Wabbit – nietypowy malware z poprzedniej epoki

Aby zacząć opowieść o złośliwym oprogramowaniu o nazwie Wabbit musimy cofnąć się do czasów, gdy ABBA rozpoczynała swoją karierę, wygrywając … Czytaj dalej

Ransomware kontratakuje

Istnieje wiele dowodów na to, że ataki ransomware stają się coraz groźniejsze i bardziej wyrafinowane. W ciągu zaledwie kilku lat … Czytaj dalej

Jak cyberprzestępcy omijają dzisiejsze systemy zabezpieczeń?

W dzisiejszym artykule prezentujemy ciekawą metodę pozwalającą ominąć specjalistyczne oprogramowanie do bezpieczeństwa w środowisku IT. Pokazujemy, że w dziedzinie cyberbezpieczeństwa … Czytaj dalej

Kradzież poufnych informacji. Kolejny trojan wykorzystujący steganografię do ataku

Techniki używane w atakach cyberprzestępców przybierają coraz to nowsze i słabo wykrywalne formy. W tym artykule napiszemy o nowej kampanii … Czytaj dalej

Wirus ukryty w pliku graficznym? Sprawdziliśmy, jak cyberprzestępcy atakują komputery przy użyciu steganografii.

W artykułach Kampanii malware: między innymi w Malware w DNS oraz CertUtil pisaliśmy o ciekawych metodach cyberprzestępców pozwalających im w … Czytaj dalej

Rodzaje malware i sposoby na ich wykrycie oraz ochronę

Pod pojęciem malware, kryje się wiele typów złośliwego oprogramowania. W tym artykule postaraliśmy się zebrać i w skrócie opisać różne … Czytaj dalej

W jaki sposób malware może wykorzystać usługę DNS do pobrania dowolnego kodu

W artykule tutaj pisaliśmy o metodzie cyberprzestępców pozwalającej za pomocą wbudowanej w system operacyjny komendy CertUtil.exe pobranie z Internetu na … Czytaj dalej

AI w Malware

Czyli możliwości i skutki zastosowania sztucznej inteligencji w tworzeniu kodu malware następnej generacji. Inspiracją do napisania tego artykułu było stawiane … Czytaj dalej

Automatyczna i darmowa analiza malware na platformie SNDBOX

W dzisiejszych czasach, gdy złośliwe oprogramowanie może zaszyć się dosłownie wszędzie, narzędzia typu sandbox są na wagę złota. W odizolowanych … Czytaj dalej