W artykule tutaj pisaliśmy o tym, jakie zagrożenia czyhają na nas wewnątrz firmy. Do rozwinięcia powyższego artykułu zainspirował nas pewien pomysł, który zrodził się na podstawie obserwacji wydarzeń i trendów na rynku technologii informatycznych IoT, dostępnych metod ataku i typu sprzedawanych urządzeń IoT. Połączyliśmy to wszystko w jedną całość i chcielibyśmy się tym podzielić z Wami – ku przestrodze.

Ten artykuł na pewno zaciekawi niejedną osobę, ponieważ pokażemy w nim, jak cyberprzestępca może znaleźć się w środku firmy, próbować zdobyć do niej dostęp używając Cyfrowego Konia Trojańskiego przy użyciu wszystkich najnowszych technik do włamywania oraz jednocześnie bez konieczności łamania zabezpieczeń zewnętrznych firmy próbować dostać się do niej od środka sieci. Po przeczytaniu tego artykułu będziecie na pewno bardziej uczuleni na przedmioty, które Was otaczają, z których korzystamy na co dzień i będziecie zwracać uwagę na swoje bezpieczeństwo osobiste.

Naszym celem nie jest nakłanianie do wykorzystania tej wiedzy w praktyce tylko uświadomienie zagrożenia jakie może nieść za sobą taki sprzęt. Nie chcemy też, aby ktokolwiek czytając ten artykuł wykorzystał tą wiedzę w złym celu.

Czy powinniśmy zacząć się bać urządzeń IoT?

Wraz z rozwojem cyfrowych technologii wzrastają możliwości urządzeń IoT (ang. Internet of Things – Internet rzeczy). We współczesnym Świecie technologia IoT rozwija się bardzo szybko i jest adoptowana praktycznie wszędzie. Czy technologia ta jest bezpieczna? Możliwości zastosowania urządzeń IoT są ogromne. Od automatyki, świata elektroniki, multimediów, a nawet po sztukę. O wykorzystaniu IoT w sztuce mogliśmy się przekonać się na początku października 2018 roku na aukcji sztuki w Londynie, gdzie Banksy – Brytyjski twórca obrazu „Dziewczynka z balonem” zamontował we wnętrzu jego ramy niszczarkę, która uruchomiła się automatycznie podczas aukcji w chwili wylicytowania go na kwotę 1,04 mln funtów (więcej pod linkiem). Jak się później okazało obraz przez tą sytuację zyskał tylko na wartości, a autor na rozgłosie 🙂

Innym ciekawym przykładem zastosowania IoT jest głośnik Alexa firmy Amazon, który powstał jako odpowiedź na pojawienie się asystenta głosowego Siri – stosowanego w urządzeniach Apple i jest obecnie sprzedawany na szeroką skalę w USA. Nie tak dawno padły podejrzenia, że wykorzystuje on podsłuch i sztuczną inteligencję do rozpoznawania konkretnych wypowiedzianych słów wśród użytkowników (link). Urządzenie jest podpięte pod Internet, więc tak naprawdę nie mamy pewności, czy ktoś nie może wykorzystać go w złym celu i nie wykorzystuje jakieś dziury w firmware. O kolejnych dwóch przypadkach napisaliśmy w artykule tutaj.

Nie ukrywamy, że te i inne przypadki zainspirowały nas do napisania tego artykułu, gdyż jak zapewne zauważyliście IoT jest używane także po tej drugiej złej, ciemnej stronie – do włamywania się i szpiegowania.

Pojawiło się zatem pytanie: Jakie urządzenie byłoby idealne do tego celu? Jak musielibyśmy je skonstruować, żeby umożliwiało nam?:

- Trudność w identyfikacji wizualnej – było jak najmniejszych rozmiarów

- Umożliwiało zarządzanie z zewnątrz poprzez Internet

- Posiadało różne interfejsy komunikacyjne do rozbudowy o kamerę, czujniki, mikrofon itp.

- Moglibyśmy się do niego zalogować zdalnie i uruchamiać na niej aplikacje takie jak na zwykłym komputerze np. używanych do ataku/przeprowadzania rozpoznania środowiska i łamania zabezpieczeń sieci wifi/bluetooth

Zaczęliśmy badać rynek i dostępne na nim urządzenia IoT i powstał wymyślony prototyp – Cyfrowego Konia Trojańskiego.

Co to jest Cyfrowy Koń Trojański (CKT)?

Tak postanowiliśmy nazwać opisywane w tym artykule urządzenie z racji funkcji jakie może ono pełnić. Na tym etapie traktujemy je jeszcze jako prototyp, ale dzięki posiadanej wiedzy na temat technologii na rynku i możliwości urządzeń IoT chcemy zobrazować Wam problem jaki niesie za sobą konstruowanie tego typu sprzętów, a co najważniejsze ich używanie. Zapewne wiele osób nie ma nawet świadomości, że takie urządzenie może istnieć. Zatem do dzieła

Urządzenie, jego konstrukcję i zastosowanie wymyśliliśmy sami, ponieważ chcemy Wam uzmysłowić do czego mogą być zdolni dzisiejsi szpiedzy lub cyberprzestępcy. W odróżnieniu do konia trojańskiego znanego ze świata wirusów, CKT jest to fizyczne urządzenie, które możemy pozostawić np. w firmie i próbować użyć go jako backdoor’a, cyfrowego bota do prób przejęcia systemów lub zdobycia informacji zdalnie łącząc się do niego przez Internetu.

Porównując je zaś do wirusów, malware’ów i wszelkiego typu złych rodzajów złośliwego oprogramowania, których używają atakujący, Cyfrowy Koń Trojański ma jedną przewagę – jesteśmy dzięki niemu obecni fizycznie w środku infrastruktury i możemy nim zdalnie sterować i przejmować systemy od środka łącząc się do niego z Internetu przez Centum dowodzenia/kontroli (ang. C&C). Odchodzi nam w tym momencie cała trudność z łamaniem zewnętrznych zabezpieczeń w firmie takich jak zapory sieciowe i inne. W tym przypadku działamy od strony wnętrza środowiska i próbujemy złamać wewnętrzne zabezpieczenia, które mogą być mniej chronione.

W jakim celu możemy wykorzystać takie urządzenie?

Przede wszystkim do:

- Łamania sieci wifi wewnątrz firmy – w wielu firmach jest udostępniane publiczne wifi dla gości i co najgorsze też dla pracowników. Często poprzez wifi możemy dostać się do zasobów korporacyjnych.

- Łamania drukarek – W firmach znajdują się niezabezpieczone drukarki, które najczęściej są podpięte do sieci korporacyjnej – notabene to też jest ciekawy przypadek jak złamać drukarkę, aby dostać się do infrastruktury informatycznej.

- Łamania innych urządzeń poprzez interfejs Bluetooth – tutaj potrafi czasem spotkać się wiele niezałatanych urządzeń używających ten protokół komunikacji.

- Podsłuchu – poprzez możliwość podpięcia do niego mikrofonu.

- Podglądu – poprzez możliwość podpięcia do niego kamerki.

- Namierzania GPS – poprzez wbudowany moduł GPS.

- Podsłuchu sieci LAN – urządzenie można wpiąć w sieć i symulować atak Man in the Middle lub analizować pakiety

Jak widać scenariuszy wykorzystania urządzenia jest bardzo dużo i pewnie dużo moglibyśmy o nich pisać.

Konika możemy zamontować w obudowie zasilacza, ukryć za komputerem lub wpiąć z tyłu za drukarką. Pomysłów na ukrycie takiego „backdoor’a” w firmie też jest bardzo wiele. Im bardziej jesteśmy kreatywni, tym jest mniejsze prawdopodobieństwo, że urządzenie zostanie szybko odnalezione.

Co jest nam potrzebne do przygotowania Cyfrowego Konia Trojańskiego?

1. Przede wszystkim czas, chęci i dobra znajomość technologii i systemów informatycznych.

Przy zabawie z tego typu urządzeniem musimy znać się na programowaniu, obsłudze Kali linux oraz umiejętnościach „white i black hackingu”. Przy konstruowaniu tego typu urządzenia napotkamy na szereg wyzwań związanych z optymalizacją komponentów systemu operacyjnego, technologiami używanymi do bezpiecznego połączenia szyfrowanego do urządzenia z Internetu itp.

2. Urządzenie

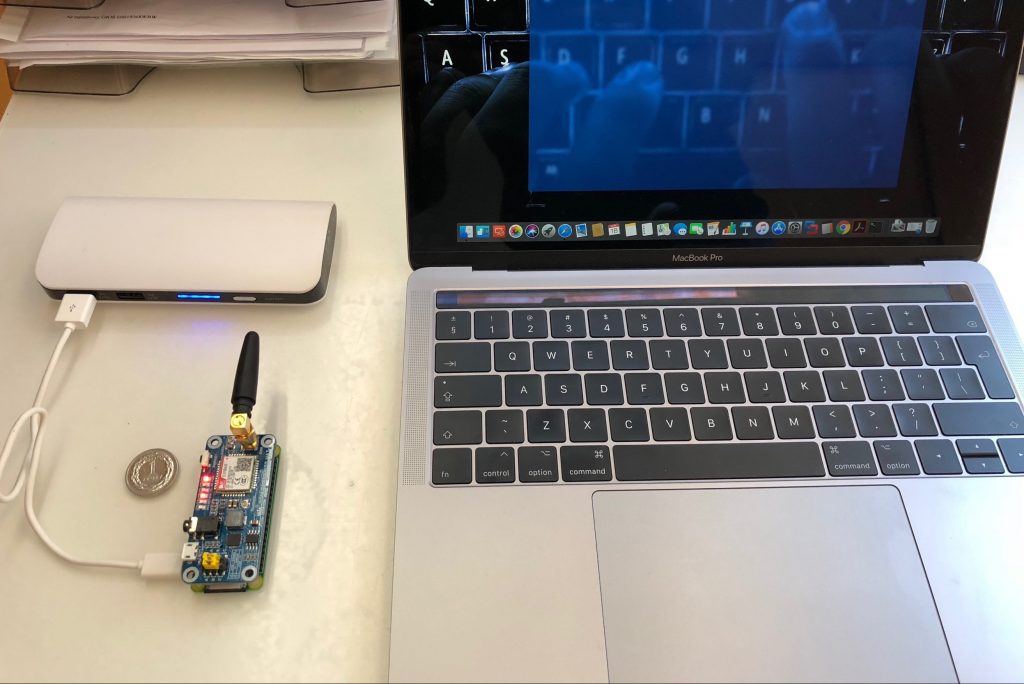

Nasze urządzenie oparliśmy na układzie RaspBerry Pi Zero W (szczegóły). Przy wyborze kierowaliśmy się takimi kryteriami jak:

- Mały rozmiar – z urządzeń dostępnych na rynku ma najmniejsza oferowaną wielkość w porównaniu do parametrów technicznych jakie oferuje

- Niska cena

- Stosunkowo dobre parametry techniczne oferowane jak na tak małe urządzenie. Możemy na nim zainstalować na karcie MicroSD np. system operacyjny Kali wykorzystywany do przeprowadzania testów penetracyjnych środowiska.

- Urządzenie posiada porty rozszerzeń microUSB, microHDMI, wbudowaną kartę Wifi obsługującą 802.11 b/g/n (może pracować w trybie monitor, aby móc skanować sieci Wifi), Bluetooth 4.1 i możliwość rozbudowy o kolejne urządzenia przy wykorzystaniu portu rozszerzeń GPIO.

- Niski pobór mocy 5V 1A. Wystarczy zasilenie Power bankiem lub po podpięciu do gniazdka USB.

3. Najmniejszy na rynku Modem GSM z wejściem na kartę SIM.

Do tego celu wykorzystaliśmy i zintegrowaliśmy nakładkę HAT firmy Waveshare (szczegóły). Wybraliśmy ją ze względu na rozmiar i możliwość jak najlepszego zintegrowania z Raspberry PI. Oczywiście dodatkową ciekawą funkcją jaką poza modemem GSM posiada płytka jest GPS/GNSS . Z ciekawostek dodamy, że modemem ( w tym też Raspberry) możemy sterować zdalnie za pomocą komend AT poprzez port seryjny.

4. Karta MicroSD– do wgrania systemu operacyjnego.

5. Karta SIM – do modemu – oczywiście może być dowolnego operatora GSM.

6. Zasilanie – Power bank lub z sieci poprzez microUSB.

Praca na 2000 mAh power banku pozwoliła nam na kilkanaście godzin pracy. Oczywiście idealną sytuacją byłoby dostarczenie zasilania z zewnątrz, wtedy możemy działać przez nieograniczony czas.

7. System operacyjny Kali Linux

System Kali Linux skompilowany na urządzenie Raspbery Pi Zero możemy pobrać ze strony (link) i wgrać go na kartę microSD.

Jakie napotkaliśmy wyzwania przy budowie/programowaniu urządzenia?

- Wgranie systemu Kali Linux na kartę microSD – tutaj musimy zastanowić się jaka wielkość karty dobrać i jak przerobić wersję Kali, aby spełniała nasze oczekiwania. Umiejętności z Linux bardzo nam tutaj pomogły.

- Hardening Linux Kali tak, aby był jak najbardziej wydajny na urządzeniu RaspBerry.

- Problem z zasileniem zewnętrznej płytki HAT GSM/GNSS/GPRS i automatycznym włączaniem jego pracy przy włączaniu zasilania RaspBerry. Standardowo moduł jest włączany ręczne poprzez naciśniecie małego czarnego przycisku z boku płytki. Oczywiście w warunkach bojowych taka możliwość by nie przeszła, ponieważ nie mielibyśmy dostępu do urządzenia z Internetu.

- Zalogowanie się do urządzenia z Internetu. Standardowo operatorzy GSM nie umożliwiają routowania adresów IP poprzez sieć 3G, tak jak to oferują dostawcy Internetu za pomocą modemów ADSL. Szukaliśmy technologii, która umożliwiałaby nam sprostanie tym problemom. Zastosowaliśmy tutaj bezpieczne połączenie reverse SSH over HTTPS (notabene stosowane także przez ransomware’y i boty programowe). Dzięki temu połączeniu jesteśmy w stanie w bezpieczny sposób podpiąć się z Internetu (np. z centrum dowodzenia – komputera) i podpiąć się do Konia Trojańskiego i na nim odpalać komendy aplikacje, tak jakbyśmy byli do niego zalogowani lokalni. Innymi słowy mamy do niego zestawione połączenie SSH, które dodatkowo jest tunelowane w protokole HTTPS. Także w chwili, kiedy z tego urządzenia będziemy chcieli podpiąć się/złamać sieć korporacyjną i z niej np. do Internetu, możemy użyć bezpiecznego tunelu SSH, który nadal jest jeszcze sporadycznie rozszywany w firmach.

Po poradzeniu sobie z powyższymi problemami, po automatycznym podpięciu urządzenia do powerbank, automatycznie bootuje się system Kali Linux z karty microSD, loguje do sieci GSM i zestawia bezpieczny tunel SSH over HTTPS z naszym komputerem w sieci Internet. Dzięki temu jesteśmy w stanie z naszego komputera przy użyciu komendy SSH zalogować się na urządzenie i odpalić np. metasploit’a (framework do łamania zabezpieczeń systemów teleinformatycznych) czy Aircrack-ng (narzędzie do łamania sieci Wifi) i wykonywać testy bezpieczeństwa sieci.

Jak mogę wykryć Cyfrowego Konia Trojańskiego?

Metody wykrywania tego typu urządzeń są tak naprawdę dwie: przez systemy do bezpieczeństwa oraz fizyczna – przez detektor.

Ponieważ urządzenie jest małe, nie emituje żadnych sygnałów dźwiękowych na pewno trudno byłoby nam je znaleźć bez pomocy specjalistycznego urządzenia – detektora. Przydałyby nam się tutaj wszelkie detektory podczerwieni lub do wykrywania sygnałów radiowych. Nie chcemy sugerować producentów, ponieważ wybór tutaj jest naprawdę duży. Najlepiej jakby detektor posiadał również czujnik magnetyczny, dzięki czemu potrafiłby wykryć wszystkie aktywne urządzenia elektroniczne w przypadku, kiedy nasz koń trojański nie używał modemu GSM lub wifi.

Oprócz detektora dobrze jest wyposażyć firmę w dobre oprogramowanie do bezpieczeństwa, do kontroli wpinanych urządzeń w sieć oraz takie które wykrywałoby nowe urządzenia w sieci i podejrzaną komunikację z nich (np. skanowanie sieci, portów, kont itp.). Możemy nie wiedzieć, że wpięte urządzenie w sieci, które zakupiliśmy właśnie ma dziurę umożliwiającą przejęcie kontroli.

Wszelka też podejrzana komunikacja z urządzenia do Internetu, w przypadku, kiedy urządzenie zostałoby wpięte w sieć korporacyjną byłoby tutaj jak najbardziej stosowne do monitorowania. Również przydałoby się monitorować kroki ataku KILLCHAIN wykonywane z tego urządzenia w chwili, kiedy cyberprzestępca uzyska dostęp z urządzenia do sieci korporacyjnej.

Duże zastosowanie w tym obszarze bezpieczeństwa mają probabilistyczne systemy wykorzystujące sztuczną inteligencję. Są one w stanie rozpoznać w sieci takie urządzenie, podejrzaną komunikację, czy nawet system operacyjny, z którego wykonywany jest zwiad w sieci.

Na koniec odpowiedzmy sobie sami na pytania zadane w tytule artykułu. Czy taki Cyfrowy Koń Trojański może stanowić poważne zagrożeniem w naszej firmie?

Pamiętajmy też, że nie musimy mieć takiego urządzenia w firmie. Współcześni producenci urządzeń IoT skupiają się na zapewnieniu ich jak największej wydajności, natomiast małą uwagę przykuwają do ich odpowiedniego zabezpieczenia. Większość urządzeń działa na fabrycznych hasłach „1234”, domyślnych loginach i hasłach z dokumentacji i rzadko kto je zmienia.

Sprawdźmy nasze urządzenia IoT w firmie (kamery, systemy do telekonferencji, smart-telewizowy itp.), czy są odpowiednio zabezpieczone, zaktualizowane, odpowiednio używane, odizolowane od sieci i czy jesteśmy w stanie je zabezpieczyć. Może się zdarzyć sytuacja, w której cyberprzestępca już od dawna wykorzystuje dziurę w firmware w urządzeniu i obserwuje nas lub podsłuchuje.

O takich dziurawych/niezabezpieczonych odpowiednio urządzeniach dowiemy się na pewno z serwisu i jego bazy wykrytych urządzeń w Internecie: https://shodan.io