Narzędzie Defendnot oszukuje Windowsa, zmuszając go do wyłączenia ochrony Microsoft Defender

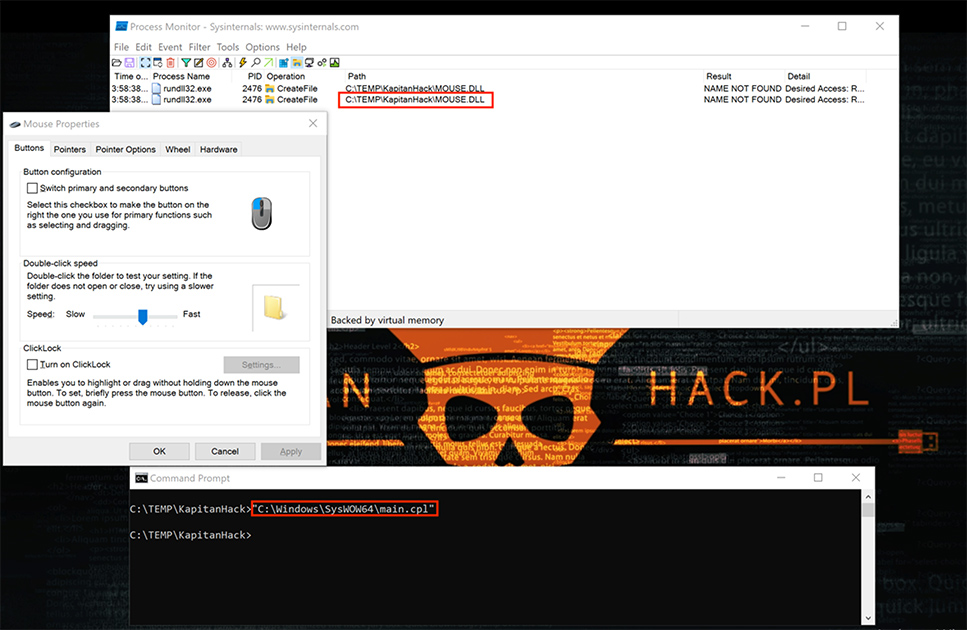

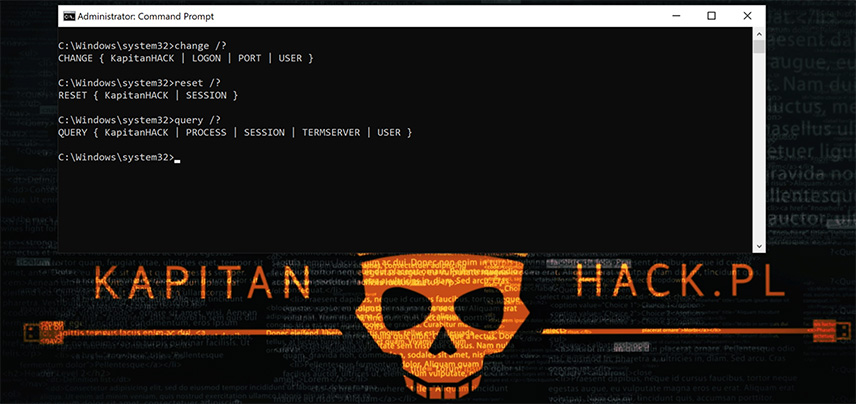

Nowe narzędzie o nazwie „Defendnot” może wyłączyć oprogramowanie Microsoft Defender na urządzeniach z systemem Windows, rejestrując fałszywy produkt antywirusowy. Sztuczka … Czytaj dalej