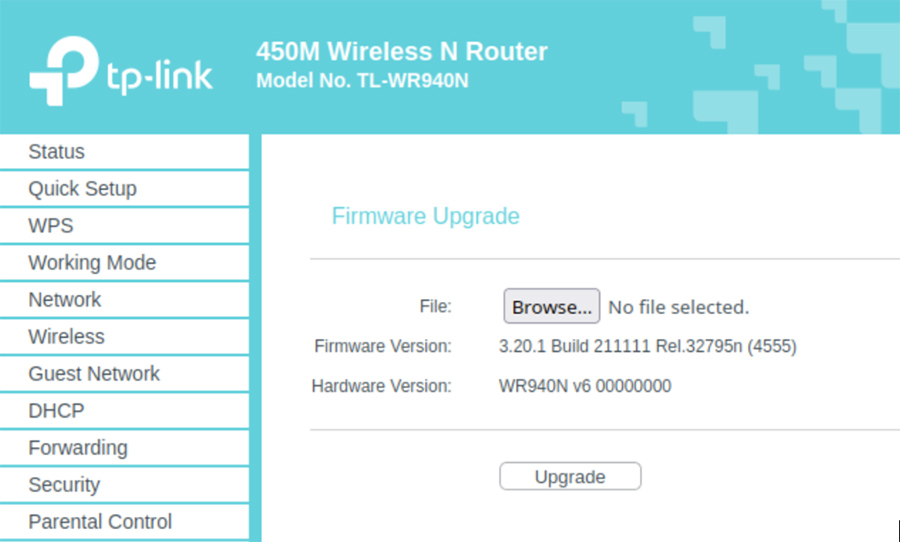

Uwaga, administratorze! Zainfekowane wersje PuTTY i WinSCP w reklamach Google. Atak przez backdoor

Cyberprzestępcy coraz częściej atakują infrastrukturę IT, używając socjotechniki i złośliwych kampanii reklamowych. Najnowszy rodzaj ataków, wykryty przez Arctic Wolf i opisany … Czytaj dalej