Ukierunkowane ataki hakerskie na rozbudowane środowiska IT mają ostatecznie zawsze takie same cele – zaszkodzić firmie lub/oraz wyłudzić okup pieniężny. Każdy taki atak jest do siebie podobny i opiera się na tych samych mechanizmach i technikach. Strategie, które stosują cyber-włamywacze zostały dobrze opisane w sieci, również u nas w poprzednich postach. Przypomnimy jednak jak zazwyczaj wygląda ścieżka zaplanowanej kampanii hakerskiej:

- Wykorzystanie socjotechniki w celu oszukania szarego pracownika i dostania się do wnętrza sieci organizacji.

- Przeprowadzenie szczegółowego rozpoznania, od wewnątrz jak i od zewnątrz, otrzymując takie informacje jak schemat infrastruktury, polityka organizacji czy dobre i złe praktyki.

- Zdobycie słabo chronionych, niskouprzywilejowanych poświadczeń w domenie organizacji – często udaje się to sprytnym włamywaczom już w punkcie 1.

- Wykorzystanie znanych luk i podatności w celu zdobycia wysokouprzywilejowanych poświadczeń administracyjnych. To tutaj w grę wchodzą znane techniki Pass-the-Hash, DcSync, Password Spraying itp.

- Stworzenie backdoor’a pozwalającego na zaszycie się w infrastrukturze firmy i pełną kontrolę nad użytkownikami i komputerami. Znane metody służące do tego to na przykład Golden Ticket czy modyfikacja AdminSDHolder.

- Eksfiltracja/szyfrowanie krytycznych danych organizacji.

Cały ten skomplikowany scenariusz można uogólnić i zawrzeć w jednym zdaniu – znaleźć i skompromitować poświadczenia oraz wykorzystać je do dostępu do wrażliwych danych.

Na podstawie powyższej sentencji możemy wysnuć tezę, która odnosi się do tytułu tego artykułu – każdego atakującego rozbudowane środowiska IT najbardziej interesują dwie rzeczy – POŚWIADCZENIA oraz DANE.

Gdzie szukać poświadczeń?

Mówiąc poświadczenia, mamy na myśli elementy pozwalające użytkownikowi lub aplikacji potwierdzić, że nasza tożsamość jest zgodna z tą, za którą się podajemy. Są to więc loginy, hasła, skróty haseł, piny, tokeny (…) skan linii papilarnych, odręczny podpis, skan siatkówki: ) Oczywiście nam chodzi o te pierwsze, czyli najpopularniejsze i najłatwiejsze (teoretycznie) do zdobycia.

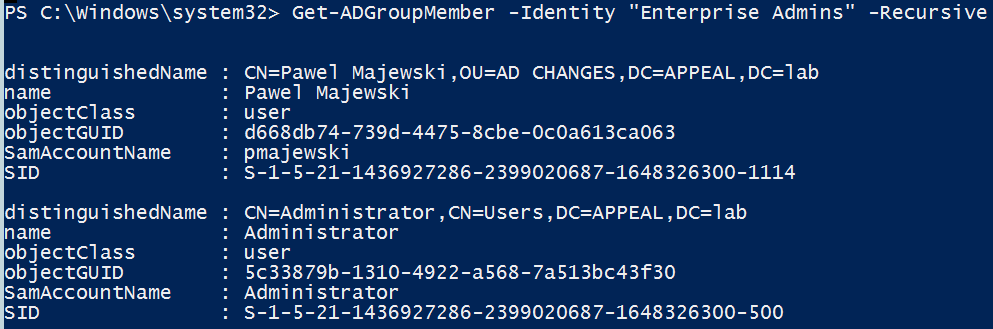

W znacznej większości organizacji poświadczenia zarządzane są przez usługę katalogową, którą w przypadku Microsoft jest Active Directory (AD). Usługa Active Directory zapewnia bogactwo informacji o użytkownikach, grupach używanych do zabezpieczenia dostępu, topologii sieci, hostowanych aplikacjach i ogólnych politykach bezpieczeństwa. Te same informacje, z których korzystają zaufani użytkownicy i systemy w sieci, mogą zapewnić atakującym szczegółowe dane o organizacji, możliwe do pobrania z dowolnego zainfekowanego systemu. Baza Active Directory sama w sobie jest schematem lokalizacji uprawnień i kont, które atakujący musi skompromitować, aby uzyskać dostęp do wrażliwych danych, co czyni ją ostatecznym celem w każdym scenariuszu naruszenia.

Mamy więc spis wszystkich użytkowników w firmie wraz z listą posiadanych przez nich uprawnień do zasobów poprzez członkostwo w grupach. Wszystko to na wyciągnięcie ręki, bo jak wiadomo, każdy użytkownik domenowy może czytać bazę AD. Więcej o tym w artykule tutaj.

Zdobycie haseł czy hashy do kont technikami opisanymi w kampanii Killchain daje możliwość wykorzystania zdobytych uprawnień i dostępu do krytycznych zasobów w organizacji. Dlatego właśnie poświadczenia są pierwszym celem ataków i należy przyglądać się im z wysokim priorytetem. Szczegółowe monitorowanie Active Directory to połowa sukcesu strategii obronnej, o drugiej połowie poniżej.

Poświadczenia = dostęp do danych

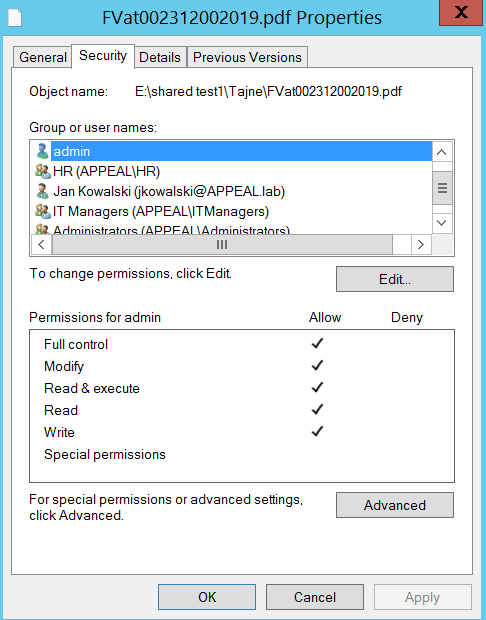

Zdobycie poświadczeń równa się otrzymaniu dostępu do zasobów. Za pomocą loginu i hasła uwierzytelniamy się do skrzynki pocztowej, portalów webowych, serwerów plików czy baz danych. Zastanówmy się chwile, co tak naprawdę możemy zrobić w sytuacji, gdy haker ma już dane logowania. Oczywiście monitorować i wykrywać wszystkie nadużycia poświadczeń oraz anormalne zachowania w sieci, które wcześniej nie miały miejsca. Jednak to co nas w tym momencie interesuje najbardziej, to nie sam fakt użycia poświadczeń przez kogokolwiek (przecież to że ktoś zalogował się do stacji roboczej w domenie nie jest dla nikogo szkodliwe), ale to jakie dane zostały naruszone.

W systemie plików Windows rozróżniamy kilka poziomów uprawnień do danych, m.in. read, write, modify, full control. Pozwala to na pewną granulację i odpowiednio przydzielane mogą uchronić przed niechcianym dostępem. To samo tyczy się wszystkich innych systemów i aplikacji zarządzających danymi. Uprawnienia do odczytu, zapisu oraz zarządzania muszą być przydzielane z głową i zgodnie ze sztuką „Principle of Least Privilege”. Warto skorzystać tutaj z narzędzi audytowych i sprawdzić, które listy ACL nie spełniają tej zasady.

Dane są zawsze ostatnim etapem włamań hakerskich i dlatego należy im się szczególna ochrona i monitoring. Wszelkie operacje na plikach, zapytania w bazach danych czy przesyłanie w sieci dużych ilości danych powinny być obserwowane pod kątem anomalii, a dodatkowo blokowane poprzez mechanizmy automatycznego odbierania uprawnień czy rozłączania sesji.

Jak się chronić i na co zwracać uwagę?

W pierwszej kolejności powinno się:

- Przeprowadzić audyt domeny Active Directory – zwrócić uwagę na członkostwo w grupach oraz bezpieczeństwo i siłę haseł do kont

- Przeprowadzić audyt uprawnień ACL oraz dostępów do krytycznych aplikacji i systemów

- Wdrożyć narzędzie do monitorowania uwierzytelniania użytkowników bazujące na natywnym logowaniu zdarzeń

- Wdrożyć dodatkowy poziom autoryzacji, np. token

- Zastosować się do Best Practices Microsoft odnośnie Active Directory

- Ograniczyć do minimum komunikację między urządzeniami i usługami w sieci – zwrócić szczególną uwagę na przesyłanie dużej ilości danych w krótkim odstępie czasu.

Dodatkowo warto:

- Wdrożyć system bezpieczeństwa bazujący na User Bahavior Analytics (UBA) i monitorować wszystkie podejrzane zachowania użytkowników w domenie

- Monitorować (i w razie konieczności blokować) operacje na plikach, takie jak odczyt, zapis, usuwanie, tworzenie plików

- Wyposażyć domenę w narzędzie „detect and response” do wykrywania zaawansowanych ataków na Active Directory i automatyczne reagowanie

- Monitorować ruch w sieci pomiędzy urządzeniami wewnątrz, a także komunikację na zewnątrz organizacji

- Stworzyć szyfrowane repozytorium plików o szczególnej ważności dla organizacji.

Zapraszamy do kontaku z firmą Appeal specjalizującą się w ochronie poświadczeń oraz danych w rozległych środowiskach IT.