Dopiero co, w zeszły piątek opublikowaliśmy artykuł opisujący możliwość obejścia restrykcji haseł Microsoft i utworzenie dowolnego hasła przez zwykłego użytkownika, a już mamy wykrytą kolejną dziurę w Windows. Dzisiaj rano twórca Mimikatz – Benjamin Delpy opublikował kolejną wersję narzędzia z nową biblioteką mimilib.dll pozwalającą utworzyć w Windows backoor’a i przejąć uprawnienia administratora.

Jak działa backdoor?

Backdoor w systemie Windows pozwala zwykłemu użytkownikowi, podczas zmiany hasła (na filmie podawana jest wartość „Waza1234/admin”) uzyskać uprawnienia do replikacji haseł w domenie AD (opisywana funkcja DCSync), a tym samym przejęcie uprawnienia administratora domeny Active Directory i przeprowadzenie całkowitej kompromitacji domeny. Jak to wykonać pisaliśmy w artykule tutaj.

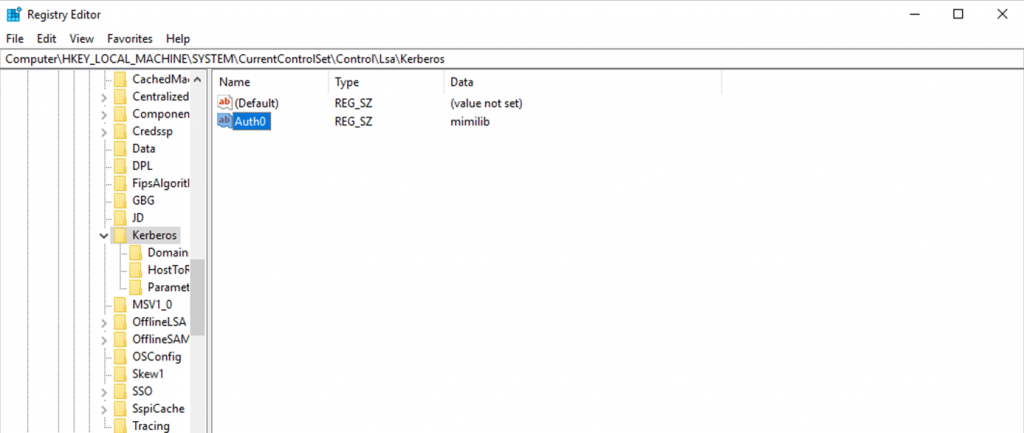

Od strony systemu operacyjnego wystarczy jedynie utworzyć w rejestrze systemowym klucz (wymagane uprawnienie lokalnego administratora):

Ścieżka do klucza:

“Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos”

Nazwa klucza: „Auth0”

Typ: „REG_SZ:”

Wartość: “mimilib”

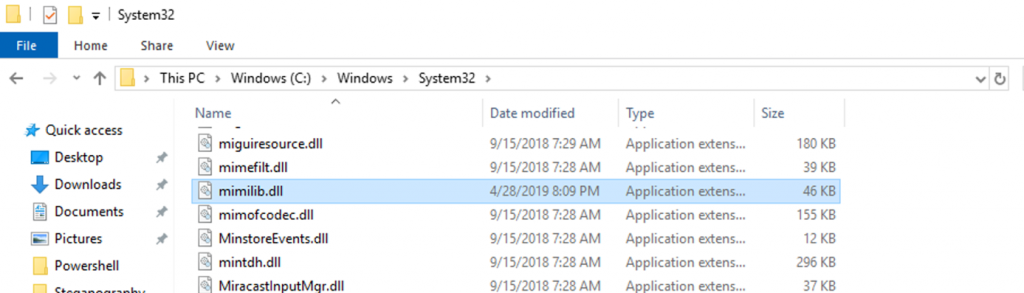

oraz skopiować plik „mimilib.dll” do katalogu „C:\Windows\system32”, a założymy w systemie backdoor’a.

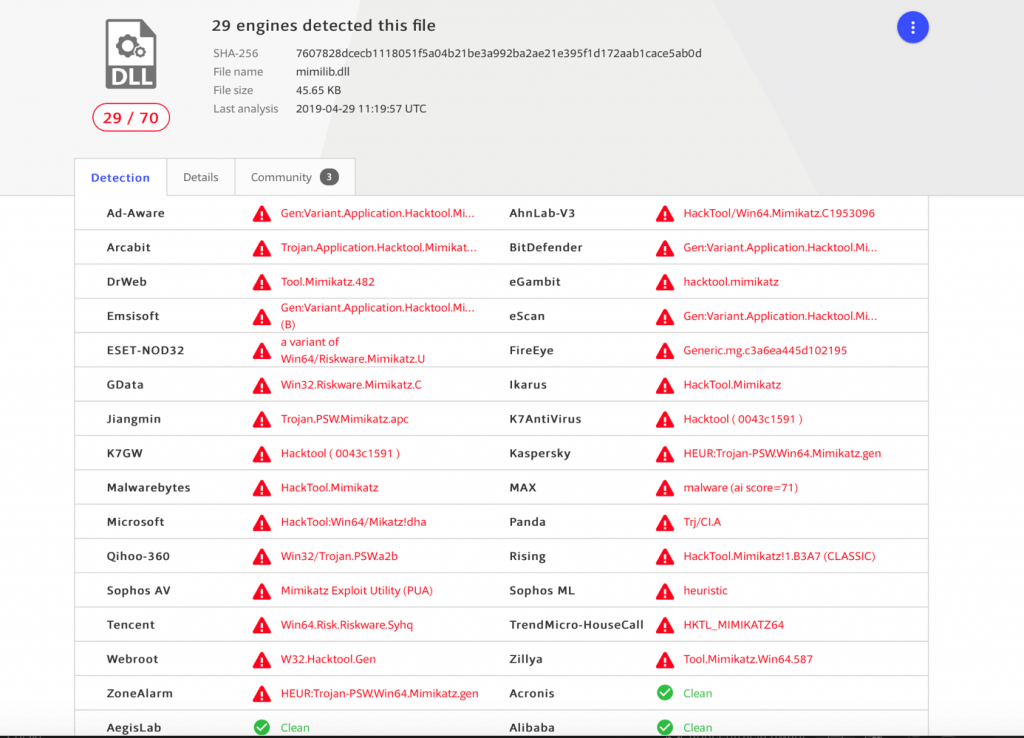

Sprawdziliśmy dzisiaj nowo skompilowaną bibliotekę mimilib.dll na portalu VirusTotal. Została poprawnie wykryta przez 29 na 70 silników AV.

Cała prezentację z wyjaśnieniem problemu autor pokazał na poniższym filmie:

oraz druga wersja dla użytkownika końcowego:

Na filmach wykorzystywana jest komenda „runas” z wywołaniem Mimikatz i funkcji DCSync:

runas /netonly /noprofile /user:[email protected] „mimikatz \”lsadump::dcsync /domain:kapitanhack.lab /user:krbtgt\””

Jak mogę poradzić sobie z problemem?

Przede wszystkim nigdy, ale to nigdy nie logujmy się do komputera na użytkownika z uprawnieniami administratora lokalnego (chyba, że zmusza nas do tego sytuacja), a już tym bardziej administratora domeny. Oczywiście, aby backdoor zadziałał musimy odpalić jakiś złośliwy skrypt bądź otworzyć zainfekowany załącznik w poczcie, co najczęściej jest źródłem pierwszej fazy ataku – czyli infekcji komputera oraz jego exploitacji.

Inną metoda jest obserwowanie odpalanych bibliotek dll w systemie oraz monitorowanie zmian w rejestrze systemowym. Z pewnością powinniśmy uważać na dodanie powyżej wymienionej ścieżki do monitorowanych w naszych rozwiązaniach do bezpieczeństwa. Kolejna sprawą jest monitorowanie replikacji DCSync – warto zwrócić tutaj uwagę z jakich końcówek została ona zainicjowana oraz na jakim koncie.