Nie tak dawno, bo w zeszłym tygodniu w kampanii o „Czarnych i białych kapeluszach” pisaliśmy o grupach hackerskich. W tym artykule napiszemy o nowym wytworze jednej z najsilniejszych obecnie grup – Turla, znanej również jako Snake, która opracowała ostatnio zaawansowane złośliwe oprogramowanie o nazwie LightNeuron. Malware skierowany jest na infekowanie serwerów pocztowych Exchange i szpiegowanie poufnych wiadomości e-mail.

Grupa hackerska Turla znana jest dość dobrze w świecie cyberprzestępczości. Ma na koncie włamania do rządowych i wojskowych organizacji w Europie oraz USA, m. in. Centralne Dowództwo Stanów Zjednoczonych w 2008r, Szwajcarską firmę wojskową RUAG w 2014r, czy Francuskie Siły Zbrojne w 2018r. Po kilku latach od pierwszych ataków, oficerowie bezpieczeństwa USA stwierdzili, że Turla to grupa cyberszpiegów rosyjskiego rządu, a ich ataki były bardzo precyzyjne i skupiały się na wykradaniu poufnych informacji.

Malware LightNeuron został opracowany według nowoczesnych technik wykorzystywania exploitów i uruchamiania złośliwego kodu. Po dostaniu się na pocztę działa jako pełnowymiarowy backdoor na serwerach z usługą Microsoft Exchange.

Zdecydowanie jest się czego bać, ponieważ powszechnie wiadomo, że twórcy tego oprogramowania dysponują obszernym arsenałem narzędzi hackerskich i wiedzą, jak łamać zabezpieczenia.

Jak działa LightNeuron?

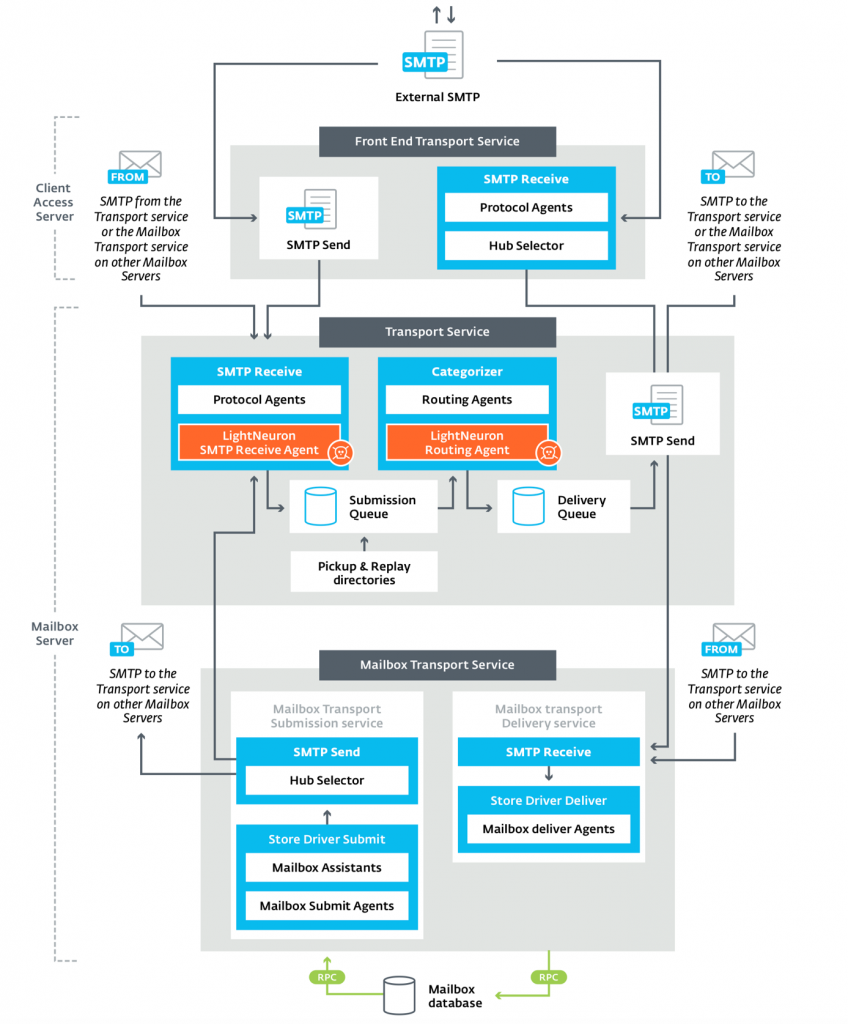

Początkowy etap infekcji oprogramowaniem LightNeuron rozpoczyna się od wykorzystania usługi Microsoft Exchange Transport Agent. Usługa ta przystosowana jest do przetwarzania i modyfikowania wszystkich wiadomości e-mail przechodzących przez serwer pocztowy. Omawiany malware wykorzystuje przede wszystkim dwa komponenty: agenta transportowego zarejestrowanego w konfiguracji Microsoft Exchange oraz 64-bitową bibiotekę dll zawierającą większość złośliwego kodu. Agent transportowy odpowiedzialny jest za nawiązanie komunikacji między serwerem pocztowym, a główną złośliwą biblioteką dll, która dostała się do organizacji. Po pomyślnym naruszeniu zabezpieczeń serwera Exchange otrzymuje on wiadomości e-mail zawierające załączniki z zaszytymi poleceniami.

Hakerzy wydają polecenia dla backdoor’a za pomocą omawianej przez nas szczegółowo steganografii. Wiadomości e-maila zawierają załączniki w formatach „*.pdf” oraz „*.jpg” ukrywające złośliwy kod.

Firma ESET przygotowała szczegółowe opracowanie dla złośliwego oprogramowania LightNeuron, również z instrukcjami jak usunąć je ze środowiska. Znajdziesz je tutaj. Według badaczy opisywany malware jest w stanie:

- korzystać z komunikacji za pomocą agenta transportowego Microsoft Exchange, co czyni go trudnym do wykrycia

- wykradać poufne dokumenty oraz szpiegować, modyfikować i blokować wszystkie wiadomości e-mail przechodzące przez zaatakowany serwer pocztowy

- sterować lokalnymi maszynami (malware działa na uprawnieniach konta LOCAL SYSTEM)

- wykonywać wszelkie dodatkowe polecenia przychodzące z serwerów C&C przez e-mail

- sterować zdalnie innymi maszynami w sieci lokalnej wykorzystując RPC

Jak widzimy, stworzone oprogramowanie to potężny malware pozwalający atakującym na bardzo wiele. Bez stosowania specjalistycznych narzędzi do ochrony serwerów pocztowych oraz analizy ruchu sieciowego pod kątem anomalii, malware LightNeuron jest praktycznie nie do wykrycia. Nie korzysta on ze standardowych protokołów komunikacyjnych, ale z wbudowanej funkcjonalności Microsoft Exchange, co pozwala ukryć mu się infrastrukturze poczty elektronicznej.

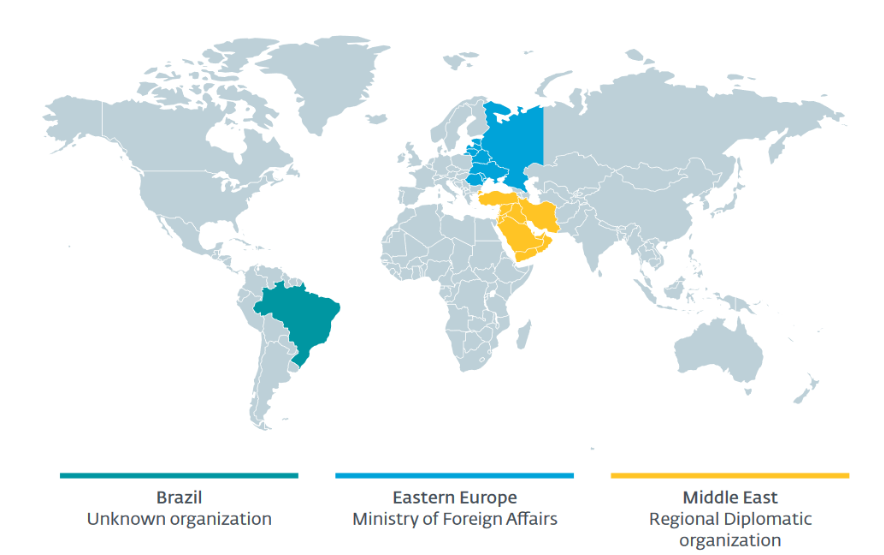

Badacze z firmy ESET przygotowali również mapę celów grupy Turla, do których trafił już malware LightNeuron. Póki co nie widzimy na niej Polski, ale warto już teraz być na niego przygotowanym i odpowiednio dozbroić systemy do ochrony i monitoring.

Źródło: ESET