Na mapie cyberbezpieczeństwa dane i firmowe informacje pozostają najważniejszym punktem. Obecnie standardem, obok antywirusa, jest zastosowanie jakiegoś typu Firewall-a, najczęściej w tzw. modelu nowej generacji (NGFW). Istnieje jednak inna opcja – bardziej uniwersalna: urządzenie zunifikowanego zarządzania zagrożeniami (UTM). Ten artykuł jest po to, by omówić różnice między tymi systemami.

Firewall a Next Generation Firewall

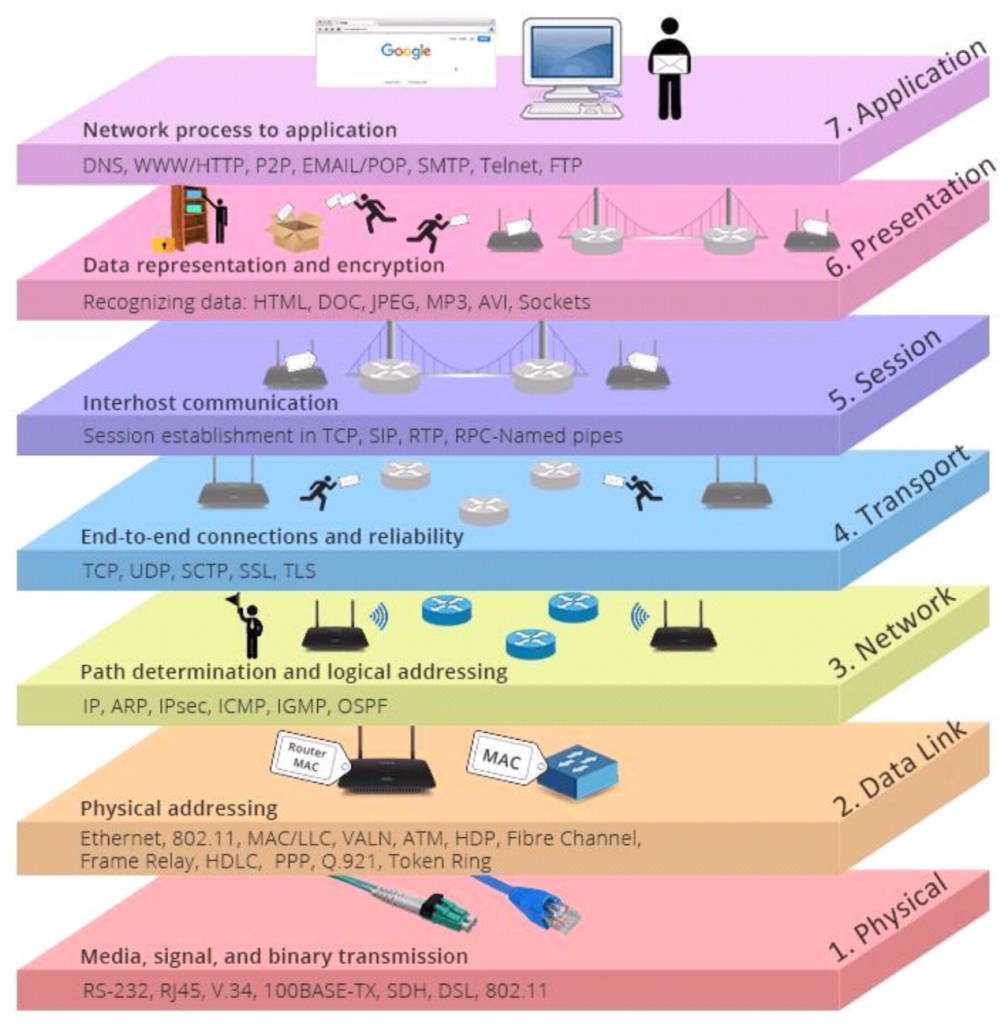

Celem Firewalla jest upraszczając, skanowania każdego przychodzącego i wychodzącego pakietu danych, sprawdzania złośliwej lub nieodpowiedniej zawartości, a następnie zezwalanie lub odrzucanie na wprowadzenie pakietu danych do systemu firmy. Zapory sieciowe nowej generacji – NGFW mogą być oparte bądź na oprogramowaniu bądź sprzęcie i mogą posunąć się dalej niż zwykła ocena pakietów danych; dokonują głębokiej inspekcji pakietów, nie ograniczając się tylko do sprawdzenia numerów portów i typów protokołów. Umożliwiają kontrolę ruchu na poziomie warstwy aplikacji, zapobiegają włamaniom i mogą korzystać z różnych mechanizmów wykraczających poza funkcjonalność klasycznej zapory sieciowej. Pracę Next Generation Firewall i zabezpieczeń realizowanych na 7 warstwach sieci przedstawia poniższy schemat.

Jak historycznie rozwijały się Zapory Sieciowe?

Pierwsza generacja: packet filters

Celem Firewalla jest upraszczając, skanowania każdego przychodzącego i wychodzącego pakietu danych, sprawdzania złośliwej lub nieodpowiedniej zawartości, a następnie zezwalanie lub odrzucanie na wprowadzenie pakietu danych do systemu firmy. Zapory sieciowe nowej generacji – NGFW mogą być oparte bądź na oprogramowaniu bądź sprzęcie i mogą posunąć się dalej niż zwykła ocena pakietów danych; dokonują głębokiej inspekcji pakietów, nie ograniczając się tylko do sprawdzenia numerów portów i typów protokołów. Umożliwiają kontrolę ruchu na poziomie warstwy aplikacji, zapobiegają włamaniom i mogą korzystać z różnych mechanizmów wykraczających poza funkcjonalność klasycznej zapory sieciowej. Pracę Next Generation Firewall i zabezpieczeń realizowanych na 7 warstwach sieci przedstawia poniższy schemat.

Druga generacja: „stateful” filters

W latach 1989–1990 trzech kolegów z AT & T Bell Laboratories, Dave Presotto, Janardan Sharma i Kshitij Nigam opracowali drugą generację firewali, nazywając je bramkami na poziomie obwodu (ang. circuit-level gateways).

Zapory sieciowe drugiej generacji wykonują pracę poprzedników, ale działają do warstwy 4 (warstwa transportowa) modelu OSI. Osiąga się to poprzez zatrzymanie pakietów, dopóki nie będzie wystarczającej ilości informacji, aby ocenić ich stan. Firewall rejestruje wszystkie połączenia przechodzące przez niego i określa, czy pakiet jest początkiem nowego połączenia, częścią istniejącego połączenia, czy nie jest częścią żadnego połączenia. Chociaż reguły statyczne są nadal używane, mogą teraz zawierać stan połączenia jako jedno z kryteriów testowych.

Trzecia generacja: application layer

Marcus Ranum, Wei Xu i Peter Churchyard opracowali trzecią generacje firewalla znaną jako Firewall Toolkit (FWTK). W czerwcu 1994 roku Wei Xu rozszerzył FWTK o ulepszenie jądra filtra IP i niewidoczne gniazda. Była ona znana jako pierwsza niewidoczna zapora aplikacji, udostępniona jako produkt komercyjny w zaufanych systemach informatycznych (Trusted Information Systems). Zapora sieciowa Gauntlet została oceniona jako jedna z najlepszych zapór sieciowych w latach 1995–1998.

Kluczową zaletą filtrowania warstw aplikacji jest to, że może ona „zrozumieć” określone aplikacje i protokoły (takie jak protokół FTP, system nazw domen (DNS) lub protokół HTTP (Hypertext Transfer Protocol)). Jest to użyteczne, ponieważ jest w stanie wykryć, czy niechciana aplikacja lub usługa próbuje ominąć zaporę sieciową za pomocą protokołu na dozwolonym porcie lub wykryć, czy protokół jest nadużywany w jakikolwiek szkodliwy sposób.

Począwszy od 2012 roku, tak zwana zapora następnej generacji (NGFW) to nic innego jak „szersza” lub „głębsza” inspekcja na stosie aplikacji. Na przykład istniejąca funkcja głębokiej inspekcji pakietów w nowoczesnych zaporach sieciowych może zostać rozszerzona o takie funkcje jak:

- Systemy zapobiegania włamaniom (IPS)

- Integracja zarządzania tożsamościami użytkowników (poprzez powiązanie identyfikatorów użytkowników z adresami IP lub MAC dla „reputacji”)

- Zapora aplikacji WWW (WAF).

Co to jest urządzenie Unified Threat Management (UTM)?

Chociaż NGFW może być programowy lub sprzętowy, urządzenia UTM są zawsze sprzętowe. Ma to zarówno wady jak i zalety. Niewielką wadą urządzenia UTM jest to, że aby funkcjonować, musi być podłączone do sieci głównej. Zaletami urządzenia UTM jest szeroka gama funkcji, które może wykonywać z tej pozycji:

- Równoważenie obciążenia dla sieci

- Przeciwdziałanie wyciekom danych

- Zapobieganie utracie danych

- Zapobieganie wirusom

- Realizowanie funkcji bramy antyspamowej

- Wykrywanie i zapobieganie włamaniom do sieci

- Raportowanie urządzeń

- Bezpieczeństwo poczty e-mail

- Filtrowanie adresów URL

- Filtrowanie zawartości pakietów

- Ochrona sieci bezprzewodowej

- Zakończenie wirtualnej sieci prywatnej

- Realizowanie funkcji zapory aplikacji internetowych

- Ograniczanie DDOS

Ta lista narzędzi oznacza, że zasadniczo urządzenie UTM obejmuje wszystkie funkcje NGFW. Możliwe jest uzyskanie wszystkich tych usług od niezliczonych dostawców i aplikacji. Zaletą urządzenia UTM jest jednak to, że wszystkie dane są scentralizowane i mogą być przeglądane całościowo, zapewniając lepszy przegląd stanu wykrywania zagrożeń sieciowych w czasie rzeczywistym.