Jedno z ciekawszych odkryć researcher’ów bezpieczeństwa w ostatnim czasie w bezpieczeństwie urządzeń mobilnych zaserwowało nam nową lukę w systemie Android. Pozwala ona innym aplikacjom zainstalowanym na telefonie nagrywać wideo, robić zdjęcia i wyodrębniać dane GPS z multimediów bez wymaganych do tego uprawnień! Zagrożonych może być miliony, a nawet setki milionów urządzeń z Androidem.

O tym jak poznać, że nasz smartphone został zhakowany oraz na co powinniśmy uważać pisaliśmy w artykule tutaj.

Android nie taki znowu bezpieczny

Nie da się ukryć, że urządzenia mobilne, w szczególności smartphone’y są nieodzownym towarzyszem naszego życia. Informacje, które na nich przechowujemy mogą być dla cyberprzestępców niejednokrotnie cenniejsze niż te, przechowywane na komputerze. Użytkownicy, którzy posiadają urządzenia mobilne z systemem Android powinni czuć się zagrożeni i jak najszybciej zaktualizować system oraz sprawdzić zainstalowane dodatkowe aplikacje (szczególnie te mało znane i te które wymagają zezwolenia na dostęp do pamięci wewnętrznej urządzenia). Nie będziemy w tym artykule faworyzować systemów operacyjnych na urządzenia mobilne, lecz w temacie zagrożeń na Android pisaliśmy już kilkukrotnie na Kapitanie Hack’u, chociażby opisując słynny malware „Agent Smith”.

Bezpieczeństwo instalacji aplikacji Android

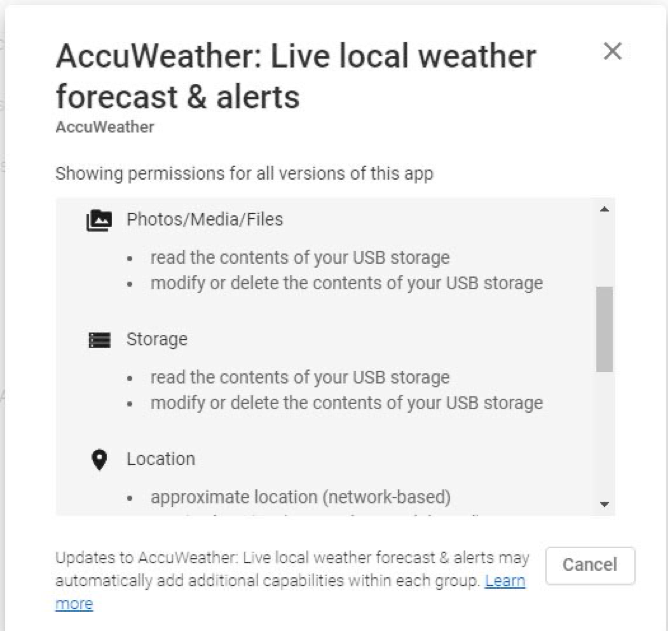

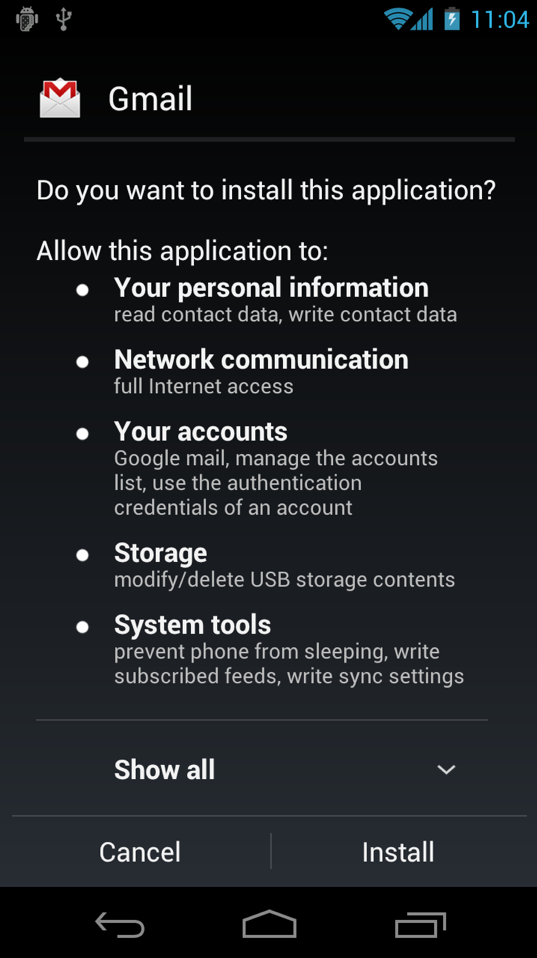

Każda aplikacja instalowana na Androidzie jeśli wymaga w swoim działaniu określonych funkcji wykorzystywanych przez smartphone musi poprosić użytkownika o wyrażenie na nie dodatkowej zgody. Jeśli takową uzyska, nadawane jej są wymagane uprawnieni np. każdy wymagany dostęp do funkcji robienia zdjęć wykonywanych przez inną (wbudowaną aplikacje w urządzeniu), dostęp do dysku itp. musi zostać potwierdzony przez użytkownika.

Nową lukę bezpieczeństwa ujawniła grupa resercherów Checkmarx. Odkryli, że pozwala aplikacjom robić zdjęcia, nagrywać filmy lub uzyskiwać lokalizację urządzenia, nawet jeśli nie posiada ona do tego odpowiednich uprawnień. Odkryta luka ta, znana jako CVE-2019-2234, ma wpływ na aplikacje Google Camera i Samsung Camera, pod warunkiem, że nie zostały zaktualizowane przed lipcem 2019 r.

Obejście uprawnień do robienia zdjęć i nagrywania filmów

Po przeanalizowaniu aplikacji Google Pixel’s Camera badacze z Checkmarx odkryli liczne symptomy, które mogą świadczyć o próbie manipulowania aparatem urządzenia w celu robienia zdjęć i nagrywania filmów.

Jeśli aplikacja posiada uprawnienia takie jak android.permission.CAMERA, android.permission.RECORD_AUDIO, android.permission.ACCESS_FINE_LOCATION i android.permission.ACCESS_COARSE_LOCATION może robić zdjęcia nagrywać filmy lub mieć dostęp do lokalizacji urządzenia.

Odkryli także, że aplikacje posiadające uprawnienie do wewnętrznej pamięci smartphone’a, które umożliwiają aplikacji dostęp do całej karty SD urządzenia i przechowywanych na niej multimediów, umożliwiają również aplikacji możliwość korzystania z funkcji aplikacji Aparat bez konieczności proszenia o wymienione wyżej uprawnienia.

„Złośliwa aplikacja działająca na smartfonie z Androidem, która może odczytać kartę SD, ma nie tylko dostęp do wcześniejszych zdjęć i filmów, ale dzięki tej nowej metodologii ataku może zostać użyta do inicjowania (robienia) nowych zdjęć i filmów w sposób niekontrolowany. To nie są wszystkie ciekawostki. Ponieważ metadane GPS są zwykle osadzane na zdjęciach, atakujący może skorzystać z tego faktu, aby zlokalizować użytkownika, robiąc zdjęcie lub nagrywając wideo i analizując odpowiednie dane EXIF.”

Stanowi to duży problem, ponieważ wiele aplikacji regularnie prosi o pozwolenie na przechowywanie danych, takie jak gry sieciowe, usługi przesyłania strumieniowego, a nawet aplikacje pogodowe. Poniżej przykład aplikacji AccuWeather i wymaganych przez nią uprawnień.

Inny przykład uprawnień wymaganych przez aplikację Gmail.

Scenariusz obejścia uprawnień w Android

Powyższe odkrycie pozwoliło naukowcom stworzyć aplikację sprawdzającą koncepcję, która udaje, że jest aplikacją pogodową, ale cicho wysyła zdjęcie, wideo i nagrania z powrotem do serwera dowodzenia i kontroli pod kontrolą badacza, jak pokazano poniżej.

Powyższe wideo pokazuje jak niebezpieczna jest odkryta luka i na co pozwala aplikacjom, które normalnie nie mają uprawnień na:

- Robienie zdjęć i nagrywanie filmów nawet jeśli telefon jest zablokowany lub jego ekran jest wyłączony.

- Wyciąganie z zapisanych zdjęć danych lokalizacji GPS.

- Nagrywanie rozmów, nawet podczas nagrywania wideo i robienia zdjęć.

- Wyciszanie dźwięku migawki aparatu podczas robienia zdjęć.

- Przesyłanie zapisanych na karcie SD filmów i zdjęć.

Jak sobie radzić z problemem?

Choć informacja o szczegółach wykrytej luki zostały publicznie podane do wiadomości jej załataniem w aplikacji aparat Google zajął się już w lipcu 2019.

Checkmarx ujawnił tę lukę firmie Google 4 lipca 2019 r., natomiast 23 lipca Google sklasyfikował tę podatność jako „wysoką”.

1 sierpnia Google potwierdziło podejrzenia badacza, że ta luka dotyczy aplikacji Camera dla innych dostawców urządzeń mobilnych z Androidem i wydał poprawkę.

Później w sierpniu ustalono, że problem dotyczy również aplikacji Samsung i obaj dostawcy zatwierdzili opublikowanie tej usterki.

Według Google ta luka w aplikacji Aparat została naprawiona w lipcu 2019 roku poprzez jej aktualizację w sklepie Google Play, a łatka została wydana innym dostawcom.

Wszystkim użytkownikom zaleca się aktualizację do najnowszej wersji Androida i upewnienie się, że używają najnowszej aplikacji Aparat na swoje urządzenie.

Inne porady na temat zabezpieczenia urządzenia mobilnego znajdziesz w tym artykule.