Szpiegowanie telefonów komórkowych, podsłuchiwanie naszych rozmów, zdalne czytanie SMS-ów, odkrywanie lokalizacji, to gorący temat ostatnich kilku lat. Postanowiliśmy nie być gorsi i opisać słabość kart SIM, która przez kilka lat, w ukryciu była wykorzystywana przez służby w kilku krajach do zdalnego szpiegowania użytkowników. Historia ciekawa, a sama podatność i atak jeszcze ciekawsze.

Luka została ujawniona we wrześniu 2019 roku przez specjalistów z AdaptiveMobile Security i otrzymała nazwę „SimJacker”. Źródło podatności znajduje się w oprogramowaniu zwanym S@T Browser (SIMalliance Toolbox Browser), które jest zestawem dynamicznych bibliotek wbudowanym w większość kart SIM, z którego korzystają operatorzy telefonii komórkowej w co najmniej 30 krajach. Biblioteki te działają na każdym modelu telefonu. Zostały stworzone w celu umożliwienia operatorom świadczenia niektórych podstawowych usług, subskrypcji oraz udostępniania wartości dodanej dla swoich klientów w przestarzałych już modelach kart SIM. Każdy kto nie zmieniał swojej karty SIM od 2010 roku, może być podatny atak!

Ponieważ S@T Browser zawiera szereg instrukcji STK (SIM Tool Kit) – takich jak wysyłanie krótkich wiadomości, konfiguracja połączeń, uruchamianie przeglądarki, dostarczanie danych lokalnych, wykonywanie poleceń i wysyłanie danych – które można uruchomić tylko poprzez wysłanie odpowiedniego SMS-a do urządzenia, to oferuje idealne środowisko wykonawcze do uruchamiania złośliwych komend i przeprowadzania działań hackerskich.

Niepokojący jest fakt, że do stosowania luki przyznała się konkretna, prywatna firma współpracująca z rządami kilku państw, oferująca usługi ukierunkowanego nadzoru użytkowników telefonów komórkowych.

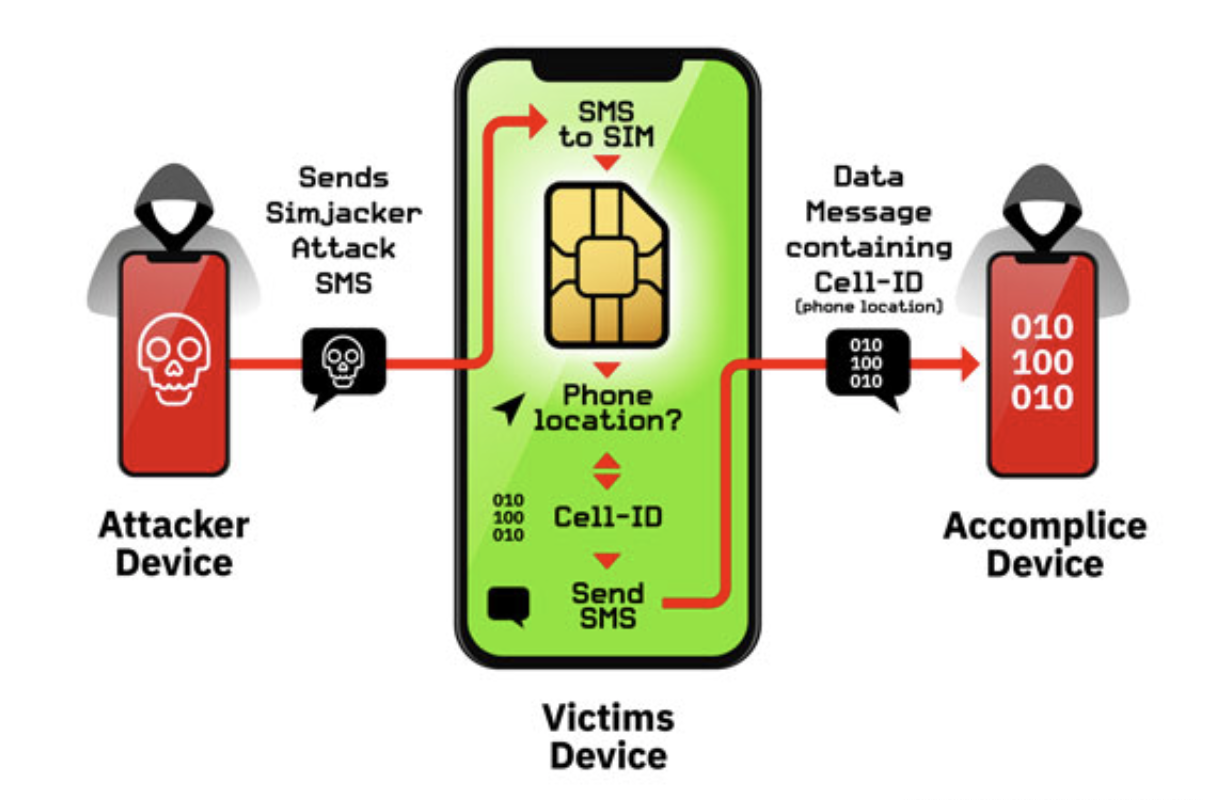

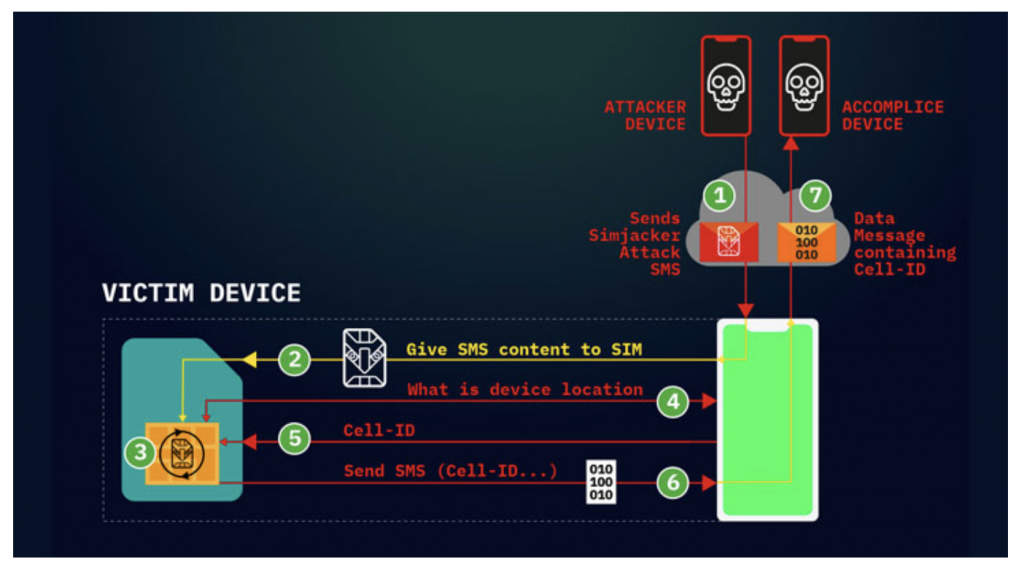

Jak działa „SimJacker”?

Szczegółowy Proof of Concept ataku został opublikowany przez odkrywców podatności na przygotowanej specjalnie do tego celu witrynie – simjacker.com. Do zdalnego sterowania telefonem ofiary wystarczy posiadanie modemu GSM za około 50zł oraz znajomość kilku komend zawierających złośliwy kod. Dzięki nim możemy wykonać między innymi takie zadania jak:

- Pobrać numer IMEI oraz lokalizacje urządzenia docelowego,

- Wysyłać SMS w imieniu ofiary (podszywanie się pod przejęte urządzenie),

- Wykonywać płatne połączenia telefoniczne z urządzenia ofiary,

- Szpiegować otoczenie ofiary poprzez wymuszenie połączenia z atakowanego urządzenia do urządzenia atakującego,

- Pobrać złośliwe oprogramowanie poprzez wymuszenie przeglądarki telefonu ofiary do otwarcia złośliwej strony,

- Przeprowadzić atak typu DDoS i wyłączyć kartę SIM,

- Pobrać inne informacje z systemu, takie jak język, rodzaj sygnału, poziom baterii.

Podczas ataku użytkownik jest zupełnie nieświadomy, nie otrzymuje żadnych komunikatów. Atak nie pozostawia też widocznych śladów na telefonie ofiary. Podatne są wszystkie urządzenia korzystające z przestarzałej karty SIM wyposażonej w S@T Browser bez szyfrowania, nawet urządzenia IoT z własną kartą SIM.

Kto może czuć się zagrożony?

Tak jak pisaliśmy, podatność została znaleziona w przestarzałym oprogramowaniu, które nie jest obecnie wykorzystywane w nowych modelach telefonów oraz nie używa go większość operatorów telefonii komórkowej na Świecie. Istnieją jednak kraje, głównie w Azji, Afryce Północnej oraz Europie Wschodniej, w których użytkownicy mogą czuć się zagrożeni i powinni liczyć na szybką reakcję operatorów lub własną i wymienić stare karty SIM.

Jeśli chodzi o Polskę, to niedługo po opublikowaniu podatności zostały wydane oficjalne oświadczenia głównych operatorów, które brzmią tak:

- Stanowisko sieci Plus: Polkomtel nigdy nie zamawiał kart z S@T Browser, więc żadna z naszych kart nie powinna mieć tej podatności ani teraz ani nigdy w przeszłości – klienci Plusa nie potrzebują podejmować żadnych dodatkowych działań.

- Stanowisko sieci T-Mobile Polska: T-Mobile Polska nie korzysta z technologii „S@T Browser”, a stosowane przez nas rozwiązanie wymaga odpowiedniego szyfrowania. Karty SIM T-Mobile Polska nie są podatne na zagrożenie typu Simjacker. Nasi klienci nie muszą podejmować żadnych dodatkowych działań.

- Stanowisko sieci Play: Technologia S@T Browser nie jest używana na kartach SIM sieci Play. Wszystkie karty SIM sieci Play są zabezpieczone przed wgrywaniem oprogramowania z nieznanych źródeł. Zabezpieczenie opiera się na obustronnym uwierzytelnieniu i odpowiednim szyfrowaniu komunikacji z kartami SIM oraz filtrowaniu komunikatów kierowanych do kart SIM. Abonenci sieci Play nie są podatni na zagrożenia opisane przez firmę Adaptive Mobile Seciurity w artykule „Simjacker” i nie muszą podejmować żadnych dodatkowych działań.

- Stanowisko sieci Orange Polska: Karty SIM używane przez sieć Orange Polska wykorzystują technologię S@T Browser w zmodyfikowanej wersji z włączonym szyfrowaniem. Dlatego nie są podatne na zagrożenie Simjacker. Nasi klienci są bezpieczni i nie muszą podejmować żadnych działań.

Jak wynika z powyższych, karty SIM pochodzące od sieci Plus, T-Mobile, Play i Orange są bezpieczne, przynajmniej tak twierdzą nasi operatorzy.

Podsumowanie

Podatność „SimJacker” uznawana jest za środowisko Cybersecurity za najbardziej znaczącą wykrytą lukę dotyczącą telefonów komórkowych. Trudno uwierzyć, że operatorzy telefonii komórkowej w ponad 30 krajach na Świecie nie byli jej świadomi. Teraz, gdy podatność została opublikowana, organizacja SIMalliance wydała rekomendacje dla operatorów i producentów kart SIM w celu zwiększenia poziomu zabezpieczeń wiadomości push oprogramowania S@T. Operatorzy mogą dla przykładu natychmiast wdrożyć proces, który będzie monitorował i blokował wiadomość SMS zawierające złośliwe komendy S@T. Wytwórcy kart SIM muszą natomiast zastosować obustronne szyfrowanie we wszystkich nowych kartach.

AdaptiveMobile Security publikuje również statystyki, które mówią o wykorzystywaniu podatności na przestrzeni ostatnich dwóch lat. Według nich niektóre, topowe urządzenia otrzymywały ponad 250 złośliwych komend tygodniowo, a mediana wszystkich analizowanych urządzeń to 2 ataki na tydzień.