Aby zacząć opowieść o złośliwym oprogramowaniu o nazwie Wabbit musimy cofnąć się do czasów, gdy ABBA rozpoczynała swoją karierę, wygrywając Festiwal Eurowizji w Brighton. W 1974 roku złośliwe oprogramowanie było jeszcze w powijakach, a pierwsi pionierzy tworzyli różnego rodzaju malware, aby po prostu badać możliwości ówczesnych komputerów i architektury sieciowej.

Jednym z takich dzieł był Wabbit – pierwsze samoreplikujące się złośliwe oprogramowanie. Było proste i prymitywne, i chociaż oryginalny Wabbit nie był złośliwy, jego warianty można zaprogramować tak, aby wykazywały złośliwe aktywności.

Czym jest Wabbit?

Wabbit to pierwsze samoreplikujące się złośliwe oprogramowanie, jakie kiedykolwiek istniało. Może reprodukować się tak szybko, że powoduje całkowite wysycenie dostępnych przez system operacyjny zasobów, co zazwyczaj prowadzi do konieczności twardego restartu i utraty niezapisanych danych. Nazwa tego malware odnośni się bezpośrednio do metody, według której działa. Wabbit, to zniekształcona wymowa słowa Rabbit, czyli królik, które jak mówi przysłowie rozmnażają się w bardzo szybkim tempie.

Ze względu na dzisiejszą rzadkość występowania i niektóre z jego unikalnych cech, współczesne dyskusje o złośliwym oprogramowaniu nie wspominają o Wabbit’cie jako o jednym z typów malware. Zatrzymanie systemu operacyjnego z pewnością może być nazwane złośliwym działaniem, jednak występuje dużo groźniejszych odmian tego wirusa, które opisaliśmy w dalszej części.

Trochę historii

Historia Wabbit zaczyna się w czasie, kiedy tworzono dopiero całą koncepcję złośliwego oprogramowania i podobnie jak wszystkie dobre historie twórcze, ta jest przesiąknięta legendą.

W 1988 r. osoba znana jako Bill Kennedy opowiedziała historię współpracownika pracującego na komputerze mainframe IBM OS /360. Ten „bystry młody człowiek” napisał program o nazwie Wabbit, który w miarę działania zjadał zasoby systemu i powodował przestoje systemu.

Zamiast infekować inne urządzenia sieciowe, Wabbit był w stanie zainfekować tylko system, na którym został zainstalowany. Uruchomienie go ostatecznie zabiło system operacyjny i kosztowało tego błyskotliwego młodego człowieka jego pracę. Od tego czasu powstały różne warianty Wabbita, które miały bardziej złośliwy charakter.

Dzisiaj, oprogramowanie podobne do Wabbit, jest często nazywane jako atak lokalnej odmowy usługi, ponieważ koncepcja jest taka sama. Generowanie ogromnej ilości zapytań, które dostępne zasoby nie są w stanie obsłużyć.

Jak działa?

Pierwotna wersja Wabbit’a działała trochę inaczej niż współczesne warianty. Stało się tak głównie ze względu na starą architekturę systemu IBM z 1974 roku. Podstawowa idea jest jednak ta sama. Wabbit po uruchomieniu tworzy nieskończoną pętlę, która nieustannie generuje procesy systemowe i tworzy kopie samego Wabbita. To natomiast w natychmiastowym tempie zużywa zasoby systemu operacyjnego, tworząc dużą liczbę cykli CPU. System operacyjny staje się coraz wolniejszy, aż do momentu awarii. Późniejsze warianty wykorzystały podobną umiejętność do nowszych systemów operacyjnych, takich jak Windows, Unix czy Linux.

Najbardziej złośliwa wersja

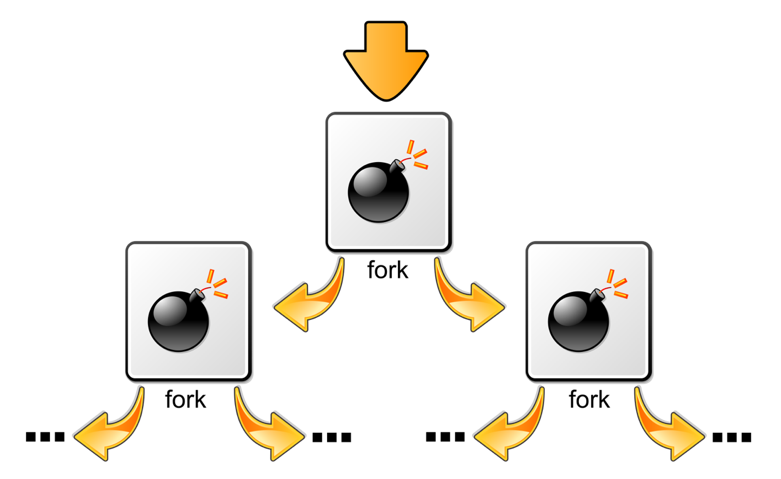

Obecnie najbardziej znanym wariantem Wabbit jest tzw. fork-bomb. W tym przypadku procesy podrzędne replikują się w nieskończoność i zużywają całą dostępną pamięć systemu operacyjnego, co ostatecznie powoduje brak miejsca na uruchamianie prawidłowych, niezbędnych procesów. Wystarczy chwila, aby zainfekowany system przestał odbierać dane wprowadzane z klawiatury, w tym również próby wylogowania się.

Pętla zużywa zasoby aż do momentu osiągnięcia maksymalnej liczby dozwolonych procesów przez jądro systemowe. Prowadzi to do tzw. kernel panic, co skutkuje awarią systemu operacyjnego i w najlepszym wypadku restartem maszyny.

Poniżej przedstawiono schemat mnożenia się procesów w fork-bomb.

Jak usunąć go z systemu?

Sprytny malware działający na zasadzie fork-bomb dodaje się do programów uruchamianych przy starcie systemu. Po restarcie maszyny, jego złośliwe działanie jest więc automatycznie uruchamiane i nie ma nawet czasu na reakcję. Próba zabicia procesów powoduje powstawanie kolejnych. Nasuwa się więc pytanie – Czy komputer zainfekowany zaawansowanym malwarem typu Wabbit jest nie do odratowania?

Oczywiście jest metoda, która działa na pewno w przypadku systemów Windows. Należy uruchomić system w trybie awaryjnym (Safe Mode). W tym trybie programy niestandardowe nie uruchamiają się w tle. Mamy większą kontrolę nad systemem operacyjnym. Następnie trzeba przeprowadzić gruntowne czyszczenie, usunąć wszystkie pliki powiązane z malwarem, z rejestru, z partycji dyskowych oraz usunąć nieznane aplikacje. Wcześniej oczywiście ręcznie zabić wszystkie podejrzane procesy.

Techniką obronną przeciwko takim zagrożeniom może być na przykład ograniczenie maksymalnej liczby uruchamianych procesów na koncie użytkownika.

Podsumowanie

Wabbit jest jedną z pierwszych koncepcji szkodliwego oprogramowania, która dzisiaj uznawana jest za przestarzałą. Głównie ze względu braku możliwości replikacji na inne systemy po sieci i działanie tylko lokalnie na zainfekowanym systemie. Niemniej technika, której używa, powinna zwrócić naszą uwagę. Powinniśmy uświadamiać sobie że istnieją takie rodzaje zagrożeń, przy pomocy których można w prosty sposób pozbawić możliwości dostępu do komputera oraz utracić niezapisane dane.