W sieci pojawił się exploit na podatność SMBv3 (CVE-2020-0796) umożliwiający podniesienie lokalnych uprawnień konta do uprawnień SYSTEM. Poniżej prezentujemy szczegóły i zalecamy wszystkim jak najszybsze załatanie komputerów z systemem Windows 10.

Na czym polega podatność?

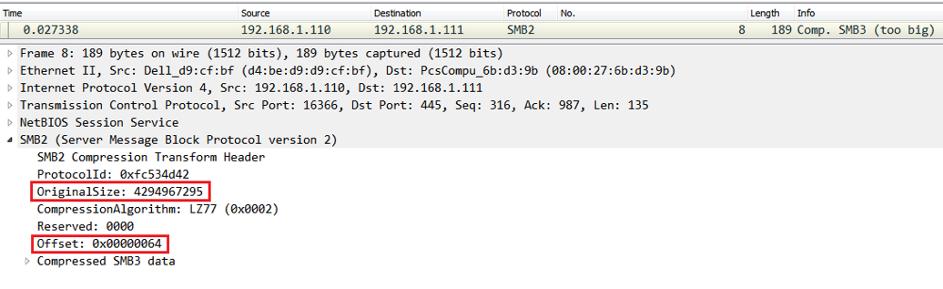

W wielkim skrócie. Błąd występuje w implementacji funkcji Srv2DecompressData w sterowniku srv2.sys Związany jest z przepełnieniem w buforze liczb całkowitych. Luka może zostać uruchomiona, gdy serwer SMB otrzyma zniekształcony nagłówek SMB2_Compression_Transform_Header. Problem dotyczy najnowszej wersji SMBv3 czyli Microsoft Server Message Block 3.1.1.

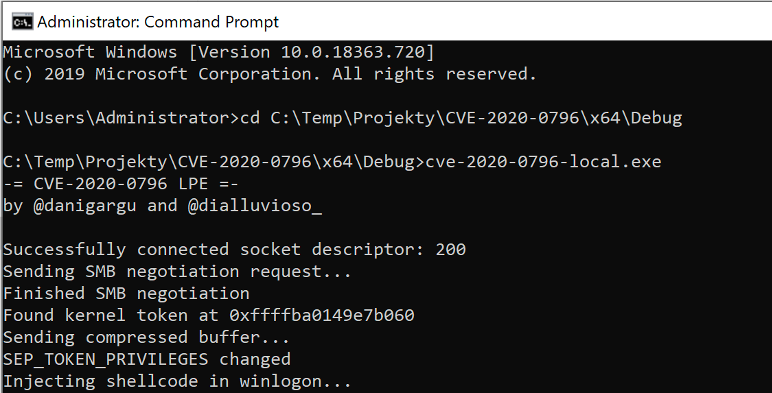

Autorzy exploita wykorzystują w kodzie (napisanym w C++) podatność SMB wysyłając zniekształcony pakiet negocjacyjny, a następnie poprzez wstrzyknięcie specjalnego kodu do pamięci i podczepiając się pod proces winlogon.exe przejmują uprawnienia do Systemu.

Po udanym wykonaniu kodu exploita na systemie Windows otrzymujemy uprawnienia powłoki „NT AUTHORITY\SYSTEM”, czyli najwyższych uprawnień w systemie.

Wykonanie exploita przedstawiliśmy na poniższym nagraniu.

Podatność SMB może również zostać wykorzystana przez rożne robaki w sieci w celu szybkiego rozprzestrzeniania się. Podobna sytuacja miała miejsce w roku 2017, w którym ransomware WannaCry wykorzystał lukę w zabezpieczeniach serwera SMB CVE-2017-0144 infekując ponad 200 000 komputerów i powodując miliardy dolarów całkowitych szkód.

Jak sobie poradzić z problemem?

Firma Microsoft wydała niedawno poprawkę CVE-2020-0796 na tą krytyczną lukę. Pamiętajmy, że nieuwierzytelniony atakujący może także wykorzystać tę lukę, aby spowodować uszkodzenie pamięci, co może doprowadzić do zdalnego wykonania kodu. Zabezpieczeniem tego problemu może być wyłączenie funkcji kompresji dla protokołu SMBv3. Zalecamy wszystkim do jak najszybszego załatania komputerów z systemem Windows 10.

Wersje Windows podatne na zagrożenie

- Windows 10 Version 1903 for 32-bit Systems

- Windows 10 Version 1903 for x64-based Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows Server, version 1903 (Server Core installation)

- Windows 10 Version 1909 for 32-bit Systems

- Windows 10 Version 1909 for x64-based Systems

- Windows 10 Version 1909 for ARM64-based Systems

- Windows Server, version 1909 (Server Core installation)