Specjaliści z Cofence odkryli nową formę kampanii phishingowej wykorzystującą nakładane na stronę okna dialogowe i zasady „kwarantanny” e-maili w celu kradzieży danych logowania do programu Microsoft Outlook.

Kluczowa jest wiedza na temat systemów wdrożonych w firmie

Wiedza atakującego na temat wdrożonych w firmie systemów do ochrony poczty może spowodować fatalne skutki dla firmy, jeśli użytkownicy korporacyjni nie zostaną odpowiednio przeszkoleni. Cyberprzestępcy w takiej sytuacji mogą wykorzystać świadomość użytkownika o wdrożonym systemie do bezpieczeństwa, wysłać do niego specjalnie przygotowany, fałszywy mail i wymusić na nim reakcję związana ze standardowym sposobem powiadamiania użytkownika o poczcie w SPAM lub kwarantannie. A wszystko po to, aby kliknął on w złośliwy link.

Powrót kampanii phishingowej „na wiadomości w kwarantannie”

Atakujący polują na dane uwierzytelniające użytkowników firm do poczty Microsoft Outlook, stosując nową kampanię phishingową, która wykorzystuje zasady kwarantanny poczty e-mail i wykorzystuje taktykę nakładania ekranu – na legalnych firmowych stronach internetowych – w celu zwabienia ofiar.

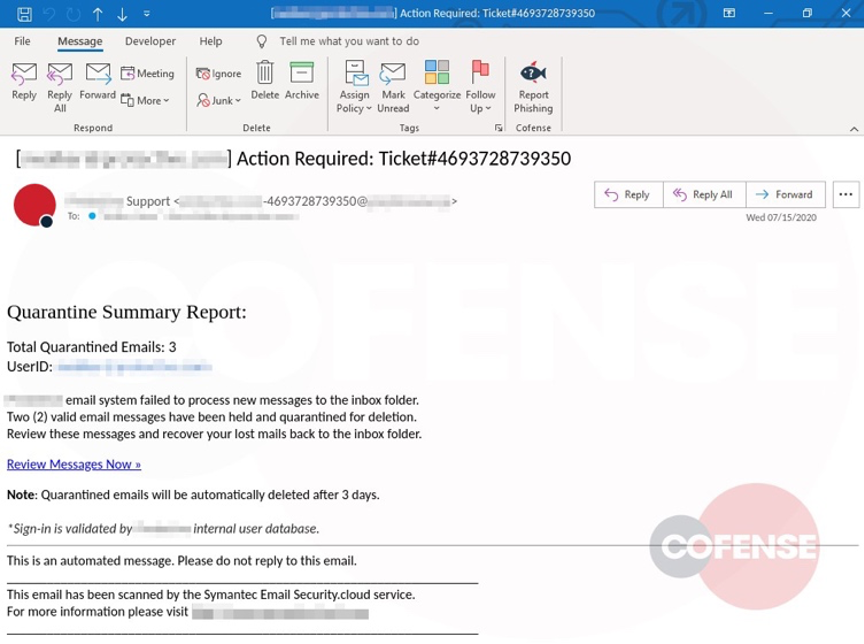

Kampania została odkryta przez badaczy Cofence po pomyślnym przeprowadzeniu jej przez cyberprzestępców w firmie, której nazwa nie została wymieniona w raporcie. E-maile wysłane do pracownika podszywały się pod departament wsparcia technicznego (ze słowem „Wsparcie” w nazwie nadawcy i „Wymagane działanie” w temacie) i twierdziły, że system bezpieczeństwa wdrożony w firmie do ochrony poczty e-mail poddał kwarantannie trzy prawidłowe wiadomości e-mail, blokując je przed dotarciem do skrzynki odbiorczej.

Lokalizacja kwarantanny na serwerze poczty e-mail to miejsce, w którym tymczasowo przechowywane są wiadomości, co do których istnieje podejrzenie, że są spamem. W razie potrzeby można je przejrzeć i odzyskać. Chociaż nie jest to nowa przynęta dla atakujących, okazuje się skuteczna, szczególnie w środowisku korporacyjnym, w którym pracownicy obawiają się negatywnych skutków utraty komunikacji.

Potencjalna utrata ważnych dokumentów lub wiadomości e-mail może sprawić, że pracownik będzie skłonny do interakcji z „złośliwym” e-mailem!

Pierwsza wiadomość e-mail informowała, że system poczty elektronicznej firmy „nie mógł przetworzyć nowych wiadomości w folderze skrzynki odbiorczej” oraz „dwie prawidłowe wiadomości e-mail zostały zatrzymane i poddane kwarantannie w celu usunięcia”. Mail prosił użytkownika o przejrzenie wiadomości i odzyskanie utraconej poczty w folderze skrzynki odbiorczej – w przeciwnym razie zostaną one automatycznie usunięte po trzech dniach.

W powyższej wiadomości świadomy użytkownik może zauważyć, że wiadomość e-mail ma jedną kluczową nieścisłość: jeśli najedzie kursorem myszy na łącze w wiadomości e-mail „Przejrzyj wiadomości teraz (Review Messages Now)”, zostanie wyświetlony podejrzanie długi adres URL. Jeśli nie sprawdzi wcześniej tego elementu może paść ofiara ataku- łącze w wiadomości e-mail, przekierowuje do legalnej witryny firmy pracownika z ekranem logowania do poczty e-mail programu Outlook! Oczywiście w wiadomości występują też inne artefakty wskazujące na to, że mail jest fałszywy, lecz wymieniony wyżej link jest kluczowy z punktu opisywanego ataku.

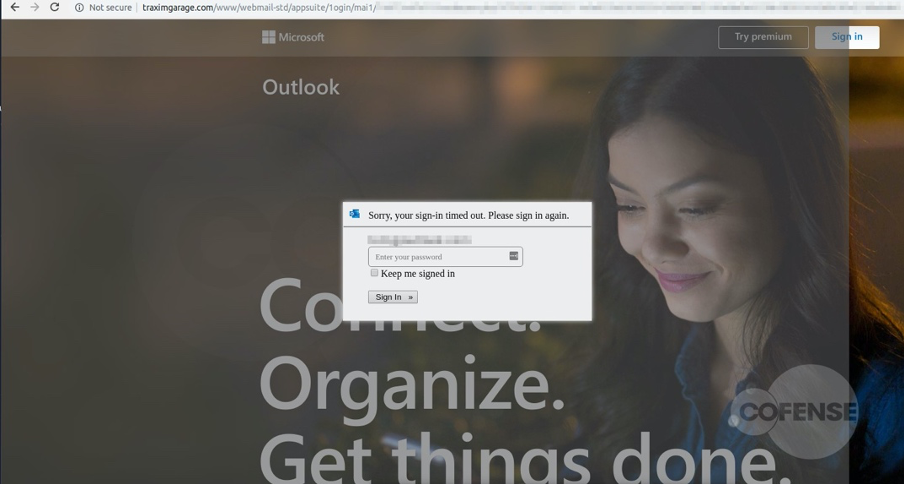

Po kliknięciu w link wyświetla się strona internetowa firmy, której wygląd jest niczym nie odbiegający od legalnej strony używanej do poczty w firmie. Badacze odkryli, że atakujący dodali na ekranie nakładkę z żądaniem poświadczenia. Fałszywy panel logowania sugeruje użytkownikowi, że upłynął limit czasu logowania pracownika do Outlooka i prosi go o podanie swoich danych uwierzytelniających.

Po dalszej analizie naukowcy odkryli, że odsyłacze phishingowe wykorzystywały parametry do określenia, z której strony internetowej skorzystać, a następnie umieściły na górze fałszywą nakładkę panelu logowania. W zależności od tego, na jaką firmę celowali cyberprzestępcy odsyłacz zawierał adres pierwotnego odbiorcy wiadomości e-mail.

Dodatkowy element wdrożony do tego ataku, czyli użycie ekranu z nakładkowego zwiększa pozory legalności ataku, ponieważ użytkownik mógł zobaczyć w tle firmową stronę internetową i wchodzić z nią w interakcję. Element ten użyty przez atakujących dodatkowo sprawiał, że pracownik jeszcze bardziej mógł zaufać wyświetlonej stronie, która wyglądała jak rzeczywista wielokrotnie wcześniej używana.

Po wprowadzeniu poświadczeń przez użytkownika dane uwierzytelniające wysyłane były do cyberprzestępców umożliwiając im u dostęp do konta firmowego.

Podsumowanie

Nowa forma kampanii „na wiadomości w kwarantannie” pokazuje, że osoby atakujące w phishingu wykorzystają wszelkie dostępne zasoby do włamania się na konta biznesowe. Zrobią wszystko i użyją bardziej zaawansowanych technik, aby zamaskować atak oraz żeby e-maile wyglądały tak, jakby pochodziły z zaufanego źródła. Cyberprzestępcy coraz częściej wykonują ataki targetowane na konkretne firmy, poznając wcześniej ich zabezpieczenia, branżę, w której działają i wykorzystują te wiedzę do kradzieży danych. Więcej o zabezpieczeniach oraz o tym jak rozpoznać phishing pisaliśmy tutaj.