Żyjemy w czasach, w których złośliwe oprogramowanie jest częścią naszego codziennego życia. Coraz częściej powstają kampanie hackerskie na globalną skale, a każda z nich jest bardziej wyrafinowana i trudniejsza do wykrycia niż poprzednia. Złośliwe oprogramowanie może ujawniać się poprzez różne odbiegające od normy zachowania, w tym falę irytujących reklam zalewających ekran, awarię systemu, powtarzający się „Blue Screen”, utratę miejsca na dysku, dziwny wzrost zużycia łącza internetowego, itp.

W tym przypadku szkodliwe oprogramowanie Troystealer wykonuje kilka złośliwych zadań, przy czym objawami są przede wszystkim duże zużycie procesora i spadek wydajności. Dzieje się tak, ponieważ ten malware zbiera poufne dane z wielu punktów, takich jak hasła zapisane w bazach danych przeglądarek internetowych, pliki konfiguracyjne określonego oprogramowania oraz inne rodzaje zadań, które wymagają intensywnego przetwarzania CPU.

Poniżej widzimy uruchomiony malware Troystealer (proces – Systemlanager.exe) i jego wysokie zużycie CPU na zainfekowanym urządzeniu:

Bliższe spojrzenie

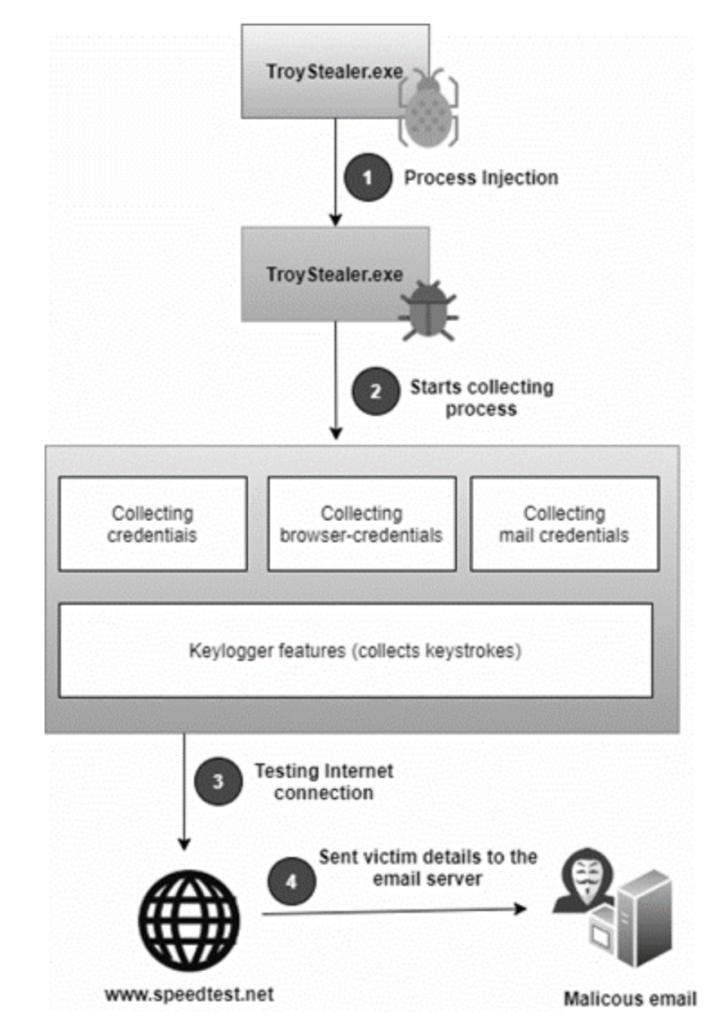

Zagrożenie zostało pierwotnie wykryte przez Abuse.ch 12 czerwca 2020 r. Opis sygnatur tutaj. Uznano je wtedy za nowego rodzaju charakterystyczny malware, który atakował portugalskich internautów. Fragment złośliwego kodu był rozpowszechniany poprzez kampanie phishingowe z szablonem w języku portugalskim, przynętą był opisany problem z kontem bankowym i konieczność jego naprawienia poprzez dołączony złośliwy plik. Po uruchomieniu aplikacji z załącznika, malware wykorzystuje technikę „Process Injection” do uruchomienia nowego pliku binarnego po kilku rundach deobfuskacji. Poniżej przedstawiono wysokopoziomowy diagram działania wirusa na zainfekowanym urządzeniu:

Plik binarny rozpowszechniany pocztą elektroniczną (pierwszy etap) jest chroniony dwiema iteracjami zaciemniania kodu, a przestępcy użyli do tego dwóch różnych obfuskatorów: Smart Assembly i .NET Reactor. Jak widać na rysunku, złośliwe oprogramowanie jest wstrzykiwane do pamięci jako legalna biblioteka i rozpoczyna złośliwy proces zbierania poufnych informacji z urządzenia ofiary. Moduły złośliwego oprogramowania odpowiedzialne za kradzież informacji zbierają takie dane jak:

- Poświadczenia dostępne w bazach danych przeglądarek internetowych

- Hasła przechowywane w HKEY_CURRENT_USER \ Software \ Paltalk \ passwords

- Zainstalowane produkty do bezpieczeństwa na urządzeniu

- Wersję systemu operacyjnego

- Naciśnięcia klawiszy (funkcja keyloggera)

- Poświadczenia z różnych źródeł i zainstalowanych aplikacji

Troystealer został opracowany w celu kradzieży danych logowania z następujących aplikacji:

Paltalk, Purple, Thunderbird, Proxifier, MSN, Outlook, Pidgin, Chrome, Firefox, Opera, Firefox, Opera, Safari, iExplore CoolNovo, SRWare Iron, Dragon, Flock, Rockmelt, Skype, FileZilla, Battle.net, Trillion, TeamViewer, Nimbuzz, Chromium.

Podczas analizy zaobserwowano również, że złośliwe oprogramowanie analizuje pliki poświadczeń przy użyciu bibliotek DLL Mozilli i DLL nss3.

Następnie złośliwe oprogramowanie zbiera informacje o systemie, w tym poświadczenia systemu Windows i pobiera numery seryjne wolumenu oraz cyfrowy identyfikator produktu (klucz produktu Windows i strefa czasowa komputera). Wykonuje również niektóre zapytania WMI, takie jak:

- IWbemServices :: ExecQuery – root \ cimv2: SELECT Caption FROM Win32_OperatingSystem

- IWbemServices :: ExecQuery – root \ SecurityCenter2: SELECT * FROM AntivirusProduct

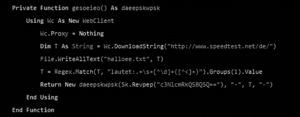

Informacje są następnie grupowane i wysyłane na e-mail przestępcy za pośrednictwem protokołu SMTP. Przed wykonaniem tego kroku malware sprawdza, czy komputer jest podłączony do Internetu. Jeden z nielicznych plików utworzonych przez Troystealer nosi nazwę halloee.txt. Plik zawiera wyniki ze strony speedtest.net. Jeśli dane odpowiedzi są prawidłowe, proces eksfiltracji jest kontynuowany. Poniżej w kodzie złośliwego oprogramowania widać funkcję odpowiedzialną za sprawdzenie połączenia internetowego:

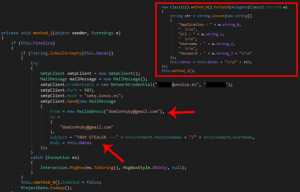

W przypadku uzyskania prawidłowego wyniku z połączenia internetowego wyeksfiltrowane informacje są odbierane po stronie przestępcy. Poniżej widać funkcję odpowiedzialną za przesłanie danych:

Jak się chronić?

Zapobieganie tego rodzaju zagrożeniom powinno opierać się na silnej świadomości i ogólnie najlepszych praktykach internetowych, a zwłaszcza na czujnym i świadomym odbieraniu poczty e-mail. Większość złośliwych programów jest rozpowszechnianych przez scenariusze inżynierii społecznej i kampanie phishingowe. Poniżej zalecamy pewne środki, które mogą zapobiec infekowaniu komputera przez tego rodzaju złośliwe oprogramowanie:

- Zainstaluj program antywirusowy lub inne rozwiązanie chroniące przed złośliwym oprogramowaniem, Troystealer dostępny jest już w wielu regułach sygnaturowych,

- Aktualizuj swój system i regularnie instaluj aktualizacje systemu operacyjnego i oprogramowania, z którego korzystasz,

- Pomyśl, zanim klikniesz link udostępniony za pośrednictwem poczty e-mail, czatu i innych aplikacji. To samo dotyczy plików załączonych do wiadomości e-mail lub podobnych kanałów,

- Twórz kopie zapasowe plików online i offline, aby zapobiec uszkodzeniu danych podczas cyberincydentów, takich jak ataki ransomware,

- Nie zapisuj haseł w aplikacjach krytycznych i przeglądarkach internetowych, do przechowywanie haseł używaj zewnętrznego zasobu bądź sejfu takiego jak np. KeePass,

- Obserwuj swoje urządzenie i jego nietypowe zachowania, wysokie zużycie zasobów przez jakiś proces sugeruje infekcję niechcianym oprogramowaniem.