Pewnie Rok 2020 zostanie w dziejach ludzkości zapamiętany niezbyt pozytywnie. W dużej części Świata globalna pandemia, która doprowadziła do blokad gospodarki i systemu zdrowia w wielu krajach, skutkuje ogromnymi zakłóceniami w życiu codziennym. Dla społeczności Cybersecurity będzie to bezwstydne wykorzystanie pandemii przez hakerów do realizacji kampanii phishingowych. Co więcej, społeczność zapamięta ten rok, w którym gangi ransomware stały się jeszcze bardziej bezwzględne i zaczęły ujawniać dane ofiar, które odmawiają zapłacenia okupu.

W przeciągu roku, pojawiło się już kilka nowych szczepów ransomware, które próbują wywierać zwiększoną presję na ofierze, ujawniając jej wrażliwe i poufne dane. Niedawno do tego grona dołączył nowy ransomware – Egregor.

Nowy ransomware

Nazwa nowego szczepu ransomware, Egregor, wywodzi się z zachodnich tradycji okultystycznych i jest postrzegana jako zbiorowa siła grupy ludzi, zwłaszcza gdy są zorientowani na wspólny cel. Tak jak w przypadku gangów hackerskich, którzy zaczęli stosować ten malware do swoich celów.

Niewiele wiadomo jeszcze o technicznych aspektach nowego wirusa, ponieważ naukowcy wciąż odtwarzają uzyskane próbki. Pierwsza wzmianka o oprogramowaniu ransomware na forum publicznym miała miejsce 18 września. Od tego czasu naukowcy zaczęli odkrywać jego tajemnice. Obecnie uzgodniono, że Egregor wydaje się być blisko spokrewniony z Sekhmetem, który został odkryty w marcu i jest starszy od swojego kuzyna zaledwie o kilka miesięcy. Według naukowców podobieństwa między tymi dwoma wariantami obejmują między innymi podobną taktykę infekcji, zaciemnianie, wywołania API i notatki do okupu. Jeśli chodzi o szczegóły techniczne, dla przykładu specjaliści z AppGate wypowiadają się tak:

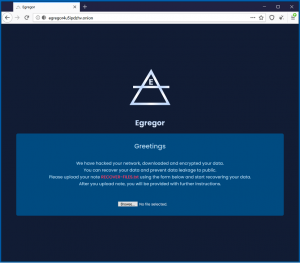

„Próbka, którą przeanalizowaliśmy, wykorzystuje wiele technik „antyanalizowych”, takich jak zaciemnianie kodu i spakowane, zaszyfrowane ładunki. Ponadto na jednym z etapów wykonywania ładunek Egregor może zostać odszyfrowany tylko wtedy, gdy w wierszu poleceń procesu zostanie podany prawidłowy klucz, co oznacza, że pliku nie można przeanalizować ani ręcznie, ani za pomocą piaskownicy. Ponadto nasz zespół znalazł witrynę „Egregor news”, hostowaną w DarkNet, z której grupa przestępcza korzysta do publikacji skradzionych danych.”

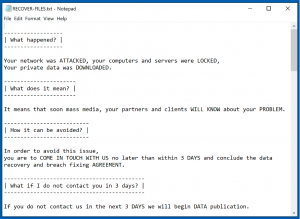

Cała społeczność CyberSec musi z niecierpliwością czekać na techniczne uwagi, aby lepiej chronić sieci przed zagrożeniem, jakie stanowi Egregor. Może się to jednak opóźnić, ponieważ ransomware wykorzystuje wiele zaawansowanych technik antyanalizy przeplatających się ze sobą. Dodatkowo, nie jest już tajemnicą, że notka okupu zawiera groźby, że jeśli wpłata nie zostanie dokonana w przeciągu 3 dni, to wrażliwe dane ofiary zostaną upublicznione.

Liczba ofiar rośnie

Podobno gang dotychczas zaatakował skutecznie 13 ofiar, z których trzem udało się trafić na pierwsze strony gazet. Należy zauważyć, że w dwóch z trzech przypadków zaatakowani nadal muszą potwierdzić, że padli ofiarą ataku oprogramowania ransomware, jednak istnieje wystarczająca ilość dowodów, aby sugerować, że tak, a Egregor mógł być winowajcą.

Ostatnią ofiarą, która trafiła na pierwsze strony gazet, był amerykański gigant – księgarnia „Barnes and Noble”. Wydali oni publiczne oświadczenie potwierdzające incydent cybernetyczny, który mógł naruszyć dane klientów. Biorąc to pod uwagę, kilku badaczy uważa, że firma mogła paść ofiarą oprogramowania ransomware – w szczególności Egregor. Założenie opiera się na kilku czynnikach, w tym na wpływie na sieci firmowe, co skutkowało wydłużonymi okresami przestojów uniemożliwiającymi klientom dostęp do niektórych usług.

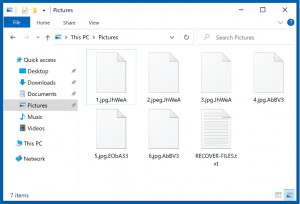

Poniżej plik tekstowy z notką, którą ransomware Egregor zostawia na dysku ofiary:

Pozostałe dwie ofiary, które trafiły na pierwsze strony gazet, to giganci branży gier wideo – Crytek i Ubisoft. Ten pierwszy potwierdził, że został zaatakowany przez oprogramowanie ransomware, a gang Egregor udostępnił prawie 400 MB danych należących do twórcy znanej gry „Crysis”. Cyberprzestępcy twierdzą również, że ukradli kod źródłowy nadchodzącego tytułu Ubisoftu „Watchdogs: Legion”. Aby udowodnić to twierdzenie, gang udostępnił 20 MB danych, które według niego są zasobami w grze. Same aktywa nie dowodzą ponad wszelką wątpliwość, że należą do firmy Ubisoft i mogły zostać skradzione z innego miejsca. Firma Ubisoft nie potwierdziła, czy incydent rzeczywiście miał miejsce. Uważa się jednak, że pracownicy firmy Ubisoft padli ofiarą ataków phishingowych w przeszłości. To także spekulacje, ponieważ firma odmawia odpowiedzi na pytania zadawane zarówno przez dziennikarzy, jak i badaczy bezpieczeństwa.

Jedno jest pewne i widać to gołym okiem. Cyberprzestępcy działający za pomocą Egregor celują w duże, bogate korporacje i z pewnością żądają dużych stawek w ramach okupu.

Słowo na koniec

Wiele znanych gangów ransomware, które pozornie atakują tylko duże sieci korporacyjne, obsługuje strony publikujące wycieki danych. Lista wydaje się rosnąć nieprzerwanie z miesiąca na miesiąc. Narastająca ilość złych wiadomości może powodować poczucie bezradności, ale atakom tym można zapobiec. W ostatnich miesiącach operatorzy ransomware namierzali znane luki w zabezpieczeniach serwerów VPN i chociaż ataki te zostały dobrze nagłośnione, niektóre sieci korporacyjne są nadal podatne. Uzyskanie dostępu do sieci korporacyjnej to obecnie duży biznes w sieci TOR. Pośrednicy starają się sprzedawać dostęp do sieci, do których się włamali i nie narobili w niej jeszcze hałasu. Operatorzy oprogramowania ransomware to potencjalni klienci takich transakcji.

Biorąc pod uwagę dużą liczbę głośnych ofiar, które pojawiły się tylko w tym roku, oczekuje się, że ten trend- nowych szczepów ransomware straszących publikacją danych, będzie się zwiększał. Niektórzy badacze bezpieczeństwa sugerują, że płatności okupów powinny być nielegalne i karane przez odpowiednie organy. Powinno to ograniczyć działalność ransomware na światowym polu zmniejszając potencjalne zyski gangów przestępców korzystających ze złośliwego oprogramowania.