Wiele firm zastanawia się obecnie, jak zwiększyć bezpieczeństwo w całej organizacji, gdyż pandemia i sytuacja z pracą zdalną nabierają dynamiki pod koniec roku. Ponieważ organizacje nadal wdrażają środki bezpieczeństwa w celu ochrony krytycznych danych biznesowych, istnieje niezwykle ważny obszar bezpieczeństwa, który często jest pomijany – hasła.

Słabe hasła od dawna są zmorą bezpieczeństwa w firmach. Pisaliśmy o tym w osobnym artykule tutaj. Obejmuje to między innymi hasła wielokrotnie użyte oraz hasła wycieknięte i publicznie znane w atakach słownikowych. To przed nimi najtrudniej się obronić i najtrudniej wdrożyć odpowiednią politykę do ich wykrywania.

Rodzaje niebezpiecznych haseł

Istnieje wiele typów niebezpiecznych haseł, które stosują użytkownicy narażając tym samym organizacje na ogromne ryzyko. Jednym ze sposobów, w jaki cyberprzestępcy włamują się do środowisk, jest wykorzystywanie danych, które zostały już naruszone. Umożliwia to przeprowadzanie ataków takich jak Brute Force czy Password Spraying.

Ten drugi polega na wypróbowaniu tylko kilku popularnych haseł przeciwko dużej liczbie użytkowników końcowych. Podczas takiego ataku cyberprzestępcy często używają baz danych haseł, które zostały już złamane, aby próbować do skutku te hasła na kontach użytkowników w organizacji licząc, że na któreś z nich uda się włamać.

Filozofia jest tutaj taka, że w wielu różnych organizacjach użytkownicy mają tendencję do myślenia w bardzo podobny sposób, jeśli chodzi o tworzenie haseł, które łatwo zapamiętają. Często hasła ujawnione w wyniku innych naruszeń będą hasłami używanymi przez innych użytkowników w zupełnie innych środowiskach. To oczywiście zwiększa ryzyko, ponieważ każde naruszenie hasła naraża nie jedno konto, ale wiele kont, jeśli są używane w różnych systemach.

Istnieje kilka metod i narzędzi pozwalających na zapobieganie używania oraz wykrycie istniejących w organizacji niebezpiecznych haseł. Na przykład są to:

- Azure AD Password Protection (również w wersji dla środowisk on-premises)

- „Have I Been Pwned” API

- Specjalistyczne systemy do ochrony i audytowania Active Directory- informacje o tych ostatnich chętnie udostępnimy!

Have I Been Pwned API

Witryna „Have I Been Pwned” dostarcza środowisku cybersecurity wiele przydatnych danych. Opisaliśmy jej możliwości w osobnym poście – tutaj. Ważną informacją jest to, że korzystanie z niej jest zupełnie darmowe, a kod silnika wyszukiwarki oraz API dostępny jest publicznie.

Witryna HIBP została opracowana w odpowiedzi na zdarzenia naruszenia danych, które często mają miejsce, gdy dane uwierzytelniające użytkownika są wielokrotnie ujawniane przy użyciu tych samych haseł. Korzystając z HIBP, organizacje mogą rozpoznać, czy hasła w ich środowisku były wcześniej narażone na zdarzenia związane z naruszeniem danych.

Autor witryny dostarczył API HIBP, które jest swobodnie dostępne i umożliwia wykonywanie poleceń w czasie rzeczywistym z różnych aplikacji do API HIBP w celu sprawdzania haseł używanych w wielu formach oprogramowania i do wielu innych celów. Niektóre polecenia z API zwracają informacje na temat:

- wszystkich naruszeń w znanych wyciekach dla konta,

- wszystkich zhackowanych witryn z danej domeny,

- pobranie jednej, konkretnej przełamanej witryny,

- pobranie wyciekniętych haseł w formie tekstowej.

Czapki z głów dla twórców za zapewnienie społeczności doskonałych zasobów, które można swobodnie konsumować i wykorzystywać w celu zwiększenia bezpieczeństwa haseł.

Jedyną wadą tej metody wydaje się być fakt, że należy posiadać wiedzę i umiejętności programistyczne do wykorzystania API w swoich aplikacjach biznesowych oraz systemach do ochrony kont użytkowników.

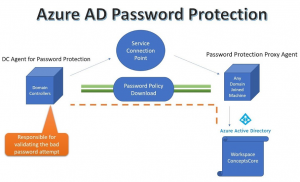

Azure AD Password Protection

Firma Microsoft udostępniła narzędzie o nazwie Azure AD Password Protection, które wykrywa i blokuje znane słabe hasła i ich warianty. Może również blokować terminy specyficzne dla danego środowiska, na przykład, gdy nazwa firmy pojawia się w haśle.

Narzędzie można wdrożyć też lokalnie i używać tych samych list haseł, w tym globalnych i niestandardowych zabronionych haseł, które są skonfigurowane na platformie Azure w celu ochrony kont on-premises. Korzystanie z ochrony haseł usługi Azure AD wykorzystuje mechanizm, który sprawdza hasła podczas zdarzenia zmiany hasła dla użytkownika, aby uniemożliwić użytkownikom konfigurowanie słabych lub w inny sposób zablokowanych haseł.

Korzystanie z narzędzia ochrony hasłem usługi Azure AD zapewnia przyzwoitą ochronę, wykraczającą poza domyślną ochronę, którą można uzyskać po prostu przy użyciu zasad haseł usługi Active Directory. Istnieje jednak kilka mniej niż pożądanych aspektów ochrony hasłem usługi Azure AD, w tym następujące:

Nie obejmuje haseł, które zostały złamane – jak już wspomniano, hasła złamane lub wycieknięte są wyjątkowo niebezpieczne. Usługa Azure AD Password Protection nie sprawdza tych danych, ponieważ nie ma żadnego mechanizmu połączenia z zewnętrzną bazą danych takich haseł, ani też nie prowadzi własnego spisu.

Niestandardowe zabronione hasła mają ograniczenia – obecnie zabronione hasła mogą zawierać maksymalnie 1000 słów kluczowych i muszą mieć (4) znaki lub więcej.

Brak kontroli nad środowiskiem użytkownika końcowego – nie ma kontroli nad komunikatem otrzymywanym przez użytkowników końcowych, gdy zabronione hasło zostanie odrzucone za pomocą ochrony hasłem usługi Azure AD. Po prostu widzą normalny błąd systemu Windows, że „hasło nie spełnia wymagań”, co często wprowadza frustracje wśród użytkowników.

Narzędzia do audytu i monitoringu AD

Każda ochrona, którą można zapewnić przed słabymi hasłami i niektórymi typami zabronionych haseł, jest lepsza niż alternatywa braku ochrony lub stosowanie domyślnych reguł. Istnieją jednak narzędzia, które mogą łatwo rzucić światło zarówno na wielokrotnie wykorzystywane hasła jak i korzystanie ze złamanych haseł.

Nie będziemy podawać konkretnych rozwiązań. Dodamy tylko, że istnieją darmowe, oparte o rozbudowane skrypty odpytujące AD na wysokich uprawnieniach administracyjnych oraz oczywiście płatne specjalistyczne narzędzie zarówno do monitorowania wpisywania niebezpiecznych haseł real-time, jak i audytowania aktualnego stanu środowiska.

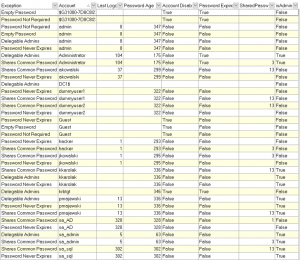

Dzięki takiej funkcji można między innymi znaleźć:

- Puste hasła

- Wycieknięte hasła

- Identyczne hasła na kilku kontach

- Wygaśniete hasła

- Obowiązujące w domenie zasady złożoności haseł

- Konta administratora

- Konta, gdzie hasło nie jest wymagane

- Konta, gdzie hasło nigdy nie wygasa

- Wyłączone konta

- Nieużywane konta

Takie narzędzia również integrują się i na bieżąco pobierają bazę wyciekniętych haseł ze strony „Have I Been Pwned”, co pozwala na ich niezawodne działanie. Poniżej przykładowy raport jaki może otrzymać audytor:

Podsumowanie

Znalezienie haseł, które zostały naruszone i są znane publicznie, powinno być priorytetem w ramach ogólnego planu bezpieczeństwa, aby zwiększyć bezpieczeństwo użytkowników końcowych i chronić krytyczne dane biznesowe. Chociaż dostępne są narzędzia z różnych źródeł, które pomagają w znajdowaniu i blokowaniu słabych haseł, generalnie istnieje często bariera we wdrożeniu wielu z nich. Mianowicie, użytkownicy końcowi traktują wdrażanie takich praktyk jako utrudnianie im życia i w wielu firmach pojawia opór. Często bez odpowiedniego szkolenia z tworzenia silnych, spełniających politykę haseł, się nie obejdzie.

Pamiętaj, że zwracając należytą uwagę na bezpieczeństwo haseł w swoim środowisku, znacznie utrudniasz pracę cyberprzestępcom. Próby złamania czy zgadnięcia haseł to podstawowy krok przy prawie każdym ataku hackerskim w organizacji.