Microsoft potwierdził, że w jego infrastrukturze znaleziono artefakty związane z ostatnimi „atakami SolarWinds”. Zaprzeczył natomiast, aby jego oprogramowanie zostało skompromitowane podczas ataku.

W ubiegły weekend było bardzo głośno na temat odkrytego włamania, rzekomo sponsorowanego przez Rosje, kiedy hakerzy włamali się do SolarWinds i wykorzystali mechanizm automatycznej aktualizacji do rozpowszechniania backdoora wśród klientów. Pisaliśmy o tym w naszych poniedziałkowych news’ach.

Ogromna, sponsorowana przez państwo rosyjskie kampania szpiegowska jak się okazuje nie ominęła także giganta technologicznego – firmę Microsoft. Rozwijające się dochodzenie w sprawie ataku hackerskiego ujawnia, że incydent mógł mieć znacznie szerszy zakres, wyrafinowanie i wpływ, niż wcześniej sądzono.

Rosyjski backdoor w SolarWinds

Wiadomość o kompromitacji systemów Microsoft’u po raz pierwszy została opublikowana wczoraj przez Reuters, który powołując się na osoby zaznajomione ze sprawą poinformował również, że atak na środowisko produkcyjne Microsoftu został następnie wykorzystany do uderzenia w inne ofiary, posługując się narzędziami w chmurze.

Microsoft zaprzeczył jednak, że zagrożenie przeniknęło do jego systemów produkcyjnych i potwierdził, że nie było dalszych ataków na jego klientów.

Backdoor nazywany przez Microsoft jako Solarigate lub Sunburst ( przez firmę FireEye) dotarł do infrastruktury około 18 000 klientów, w tym Departamentu Skarbu USA, US NTIA i Departamentu Bezpieczeństwa Wewnętrznego USA.

Dziś już też wiemy, że dotarł także do Agencja broni jądrowej USA, nie mamy informacji o klientach w Polsce.

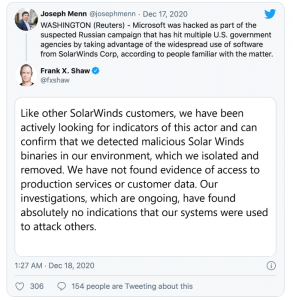

W tweecie Frank Shaw, korporacyjny wiceprezes ds. Komunikacji w Microsoft, zaprzecza, na podstawie aktualnych ustaleń, raportowi Reuters’a. Shaw potwierdził, że Microsoft wykrył złośliwe pliki binarne SolarWinds w swoim środowisku, ale ich systemy nie były używane do atakowania klientów.

„Podobnie jak inni klienci SolarWinds, aktywnie szukaliśmy symptomów ataku i możemy potwierdzić, że wykryliśmy złośliwe pliki binarne SolarWinds w naszym środowisku, które wyizolowaliśmy i usunęliśmy. Nie znaleźliśmy dowodów na dostęp do usług produkcyjnych lub danych klientów. Dochodzenia, które są w toku, nie wykazały absolutnie żadnych oznak, że nasze systemy były używane do ataków na innych”.

Charakteryzując włamanie jako „moment rozrachunku”, prezes firmy Microsoft, Brad Smith, powiedział, że powiadomił ponad 40 klientów z Belgii, Kanady, Izraela, Meksyku, Hiszpanii, Zjednoczonych Emiratów Arabskich, Wielkiej Brytanii i Stanów Zjednoczonych, którzy zostali zaatakowani. 44% ofiar pochodzi z sektora technologii informatycznych, w tym firmy programistyczne, usług IT i dostawców sprzętu.

Co mówi o ataku SolarWinds?

SolarWinds nie ujawnił jeszcze, w jaki sposób dokładnie atakujący zdołał uzyskać szeroki dostęp do systemów, aby móc wstawiać złośliwe oprogramowanie do legalnych aktualizacji oprogramowania. Najnowsze dowody wskazują jednak na wektor ataku w systemach wydawania oprogramowania i kompilacji. Szacuje się, że 18 000 klientów Oriona pobrało aktualizacje zawierające backdoor’a.

Symantec wcześniej odkrył ponad 2000 systemów należących do 100 klientów, którzy otrzymali trojanizowane aktualizacje SolarWinds Orion, potwierdził teraz wdrożenie oddzielnego ładunku drugiego etapu o nazwie Teardrop, który jest używany do instalowania Cobalt Strike Beacon przeciwko wybranym celom.

Uważa się, że włamania są dziełem APT29, rosyjskiej grupy znanej również jako Cozy Bear, która została powiązana z serią naruszeń krytycznej infrastruktury USA w ciągu ostatniego roku.

Ostatnia seria włamań skłoniła również CISA, Federalne Biuro Śledcze Stanów Zjednoczonych (FBI) i Biuro Dyrektora Wywiadu Narodowego (ODNI) do wydania wspólnego oświadczenia, w którym stwierdzono, że agencje gromadzą informacje, żeby wskazywać ścigać i przeszkadzać odpowiedzialnym za zagrożenia podmiotom. Jednocześnie wezwano do podjęcia bardziej zdecydowanych kroków w celu pociągnięcia państw narodowych do odpowiedzialności za cyberataki. Smith powiedział, że ataki stanowią „akt lekkomyślności, który stworzył poważną lukę technologiczną w Stanach Zjednoczonych i na Świecie”. „W efekcie nie jest to tylko atak na określone cele, ale na zaufanie i niezawodność światowej infrastruktury krytycznej w celu rozwoju agencji wywiadowczej jednego kraju” – dodał.