Na samym początku pragniemy Was poinformować, że nie będziemy pisać o słynnym poleceniu „format c:”, które tak naprawdę może wykonać każdy użytkownik, jeśli posiada uprawnienia administracyjne do systemu Windows. W opisywanym przez nas przypadku popsuć Windowsa może każdy, kto zaloguje się do systemu i uruchomi polecenie lub kliknie na specjalnie przygotowany plik np. dostarczony mailem.

UWAGA! Nie zalecamy testowania poniższej metody na komputerze w domu lub w pracy – narobimy sobie tylko problemów. Lepiej wykonać testy na wirtualnej maszynie w izolowanym środowisku.

Skutkiem wykonania poniższego polecenia będzie uszkodzenie dysku i prawdopodobnie uniemożliwi to do niego dostęp. Złośliwa komenda wygląda nastepująco:

cd C:\:$i30:$bitmap

Poniżej zamieszczamy firm przedstawiający demo działania komendy w systemie Windows.

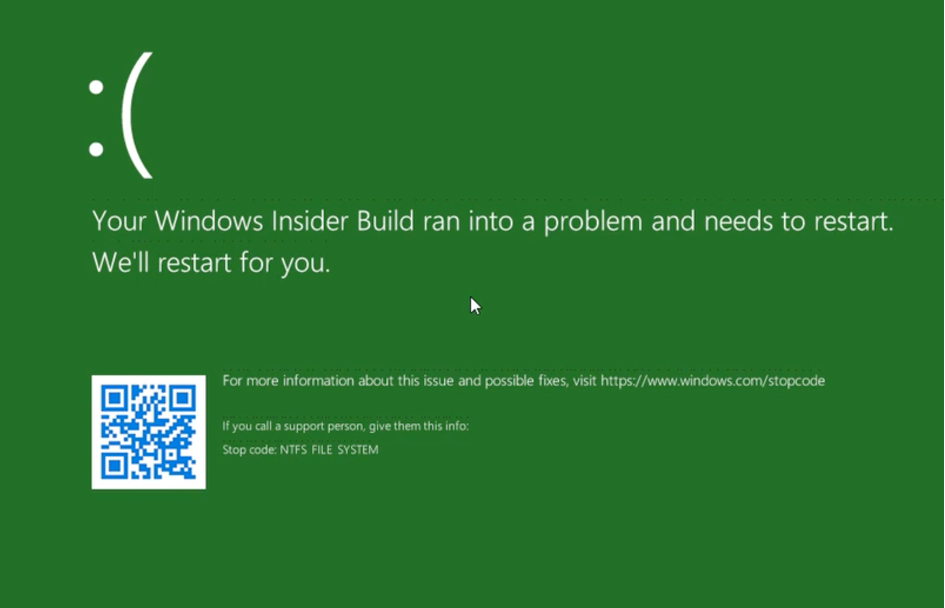

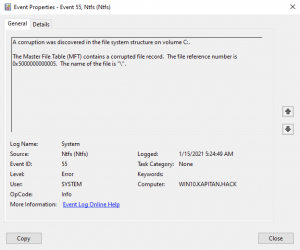

Po uszkodzeniu dysków system Windows 10 wygeneruje błędy w dzienniku zdarzeń stwierdzające, że główna tabela plików (MFT) dla określonego dysku zawiera uszkodzony rekord.

Krytyczny bug w Microsoft

Źródło powstania tego krytycznego problemu wzięło się stąd. Do Microsoft zgłosił go badacza Jonas L.

Jonas odkrył niezałatany błąd 0-day w systemie Microsoft Windows 10, który umożliwia atakującemu uszkodzenie dysku twardego sformatowanego w systemie plików NTFS za pomocą jednowierszowego polecenia (ang. one-liner).

Miejcie na uwadze fakt, że owa pechowa linijka (polecenie) , wywołujące błąd dysku twardego, może zostać dostarczona do użytkownika i ukryta w pliku skrótu systemu Windows, archiwum ZIP, plikach wsadowych lub z różnych innych wektorów. W konsekwencji jej wykonania ulega uszkodzeniu indeks systemu plików prowadząc do poważnych błędów jakim na pewno jest niemożliwość uruchomienia systemu Windows.

Różne wektory ataku w plikach: *.url, *.zip, *.html

Kreatywni atakujący mogą również dostarczyć ładunek na komputer ofiary dzięki różnym sposobom.

1. Plik z ładunkiem z rozszerzeniem *.url

Prawdziwe zagrożenie przy użyciu tego odkrytego 0-day może stanowić specjalnie spreparowany plik skrótu systemu Windows (.url), który zawierałby lokalizację ikony ustawioną na „C:\:$i30:$bitmap”. Co ciekawe problematyczny plik skrótu wywołałaby lukę, nawet jeśli użytkownik nigdy nie otworzyłby pliku!

Jeśli użytkownik zapisałby ów złośliwy plik skrótu na dysku z systemem Windows 10 lub pobrał go z Internetu lub wiadomości e-mail, następnie wyświetlił folder, w którym się on znajduje, wówczas Eksplorator Windows automatycznie wyświetli ikonę pliku! Oznacza to tyle, że Eksplorator Windows w tle będzie próbował uzyskać dostęp do utworzonej ścieżki ikony wewnątrz pliku, wykona polecenie uszkadzając w ten sposób dysk twardy NTFS.

2. Dostarczanie ładunku za pomocą archiwów *.ZIP oraz plików *.HTML

Plik HTML może zawierać odwołanie się do innego dokumentu w postaci:

file:///C:/:$i30:$bitmap

Osoba atakująca może na przykład umieścić złośliwy pliku skrótu z innymi plikami w archiwum zip. Otwarcie przez użytkownika pliku ZIP prawdopodobnie wyzwoli exploit za każdym razem, gdy zostanie rozpakowany.

Pomysłów na wektor ataku może być o wiele więcej, w zależności od kreatywności atakującego.

Od strony komputera ofiary objaw wykonania opisywanej przez nas dziury w systemie Windows rozpoczyna się od powiadomienia „Uruchom ponownie, aby naprawić dysk twardy”

Podsumowanie

Badacz twierdzi, że bug możliwy jest do wykorzystania począwszy od systemu Windows 10 w wersji 1803 włączając w to aktualizacje systemu Windows 10 z kwietnia 2018 r. oraz działa w najnowszych wersjach Windows. Firma Microsoft zobowiązała się do zbadania zgłoszonych przez niego problemów z zabezpieczeniami by jak najszybciej dostarczyć aktualizacje dla urządzeń, których to dotyczy.