Zespół Google Project Zero ujawnił szczegóły nowego mechanizmu zabezpieczeń, który Apple po cichu dodał do iOS 14 jako środek zapobiegawczy przed ostatnimi atakami wykorzystującymi zero-day w aplikacji iMessage.

Jest to nic innego jak zaawansowana piaskownica dla danych iMessage. Została odkryta i nazwana „BlastDoor” przez Samuela Groba, badacza Google Project Zero, którego zadaniem jest wykrywanie luk zero-day w systemach operacyjnych.

Usługa BlastDoor jest teraz odpowiedzialna za prawie wszystkie analizy niezaufanych wiadomości (ale też załączników) w iMessages. Co więcej, usługa jest napisana w Swift, w najbezpieczniejszym dla pamięci języku, co znacznie utrudnia wprowadzenie klasycznych luk w zabezpieczeniach pamięci do bazy kodu.

Wygląda na to, że Apple odwaliło kawał dobrej roboty. Aż dziwne czemu sami nie powiadomili o tej funkcjonalności użytkowników.

Więcej szczegółów

Rozwój zabezpieczeń tego obszaru jest konsekwencją exploita typu zero-click, który wykorzystał lukę Apple iMessage w iOS 13.5.1 w celu obejścia zabezpieczeń w ramach kampanii skierowanej do dziennikarzy Al Jazeera w zeszłym roku – tutaj link

BlastDoor stanowi rdzeń nowych zabezpieczeń, według Groba, który przeanalizował wprowadzone zmiany w trakcie tygodniowego projektu inżynierii wstecznej przy użyciu M1 Mac Mini z systemem macOS 11.1 i iPhone’a XS z systemem iOS 14.3.

Dzięki temu wiemy o tej tajemniczej usłudze kilka rzeczy.

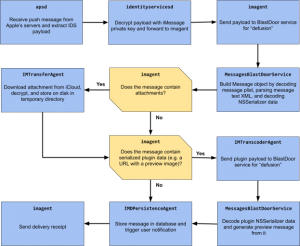

Gdy przychodzący iMessage dociera do adresata, wiadomość przechodzi przez szereg usług, z których główną jest demon usługi Apple Push Notification Service (apsd) i jej proces zwany imagent, który jest odpowiedzialny nie tylko za dekodowanie treści wiadomości, ale także za pobieranie załączników i obsługę linków do stron internetowych, co przy złośliwych wiadomościach oczywiście jest kluczowe.

Poniżej diagram przepływu wiadomości w iOS przez konkretne procesy:

To, co robi BlastDoor, to inspekcja wszystkich przychodzących wiadomości w bezpiecznym środowisku piaskownicy, co zapobiega interakcji złośliwego kodu zawartego w wiadomości z resztą systemu operacyjnego lub uzyskaniu dostępu do danych użytkownika.

Inaczej mówiąc, dekodując listy właściwości wiadomości i tworząc podglądy łączy – z obrazu do nowego komponentu BlastDoor, specjalnie spreparowana wiadomość nie może już wchodzić w interakcję z systemem plików lub wykonywać operacji sieciowych.

Cała analiza oczywiście dzieje się przed wyświetleniem wiadomości użytkownikowi na pasku powiadomień. Jeśli zostanie sklasyfikowana jako złośliwa, nie zostanie wyświetlona, tylko przeniesiona do kwarantanny lub w krytycznych przypadkach od razu usunięta.

Słowo na koniec

Według specjalistów Google, zmiany jakie wprowadziło Apple są najlepsze jakie można było wdrożyć broniąc się przed atakami w iMessage. Dodatkowo, biorąc pod uwagę potrzebę wstecznej kompatybilności, Apple załatało wiele podatności i innych ataków phisingowych na użytkowników iPhone.