W ostatni poniedziałek Microsoft wydał oprogramowanie, które ma zabezpieczyć wrażliwe środowiska przed trwającymi, szeroko rozpowszechnionymi atakami na serwery Exchange.

Program został oficjalnie nazwany „Exchange On-premises Mitigation Tool” (EOMT). Słowo program to trochę za dużo, ponieważ w rzeczywistości jest to skrypt oparty na PowerShell, którego rolą jest ograniczanie obecnych znanych ataków przy użyciu CVE-2021-26855, przeskanowanie serwerów Exchange za pomocą Microsoft Safety Scanner w poszukiwaniu wszelkich wdrożonych powłok webowych oraz podjęcie próby naprawienia wykrytych kompromitacji.

To nowe narzędzie zostało zaprojektowane jako tymczasowe środki zaradcze dla klientów, którzy nie są zaznajomieni z procesem poprawek / aktualizacji lub którzy nie zastosowali jeszcze lokalnej aktualizacji zabezpieczeń serwerów Exchange.

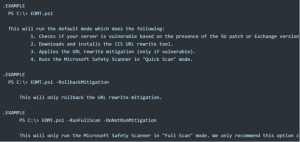

Microsoft twierdzi, że zaprojektowanie i wypuszczenie takiego narzędzia było niezbędne, ponieważ skala masowych ataków na niezałatane serwery jest ogromna. Ponadto wykryto ponad 10 grup hackerskich wspieranych przez rządy, które korzystają z nowych exploitów. Wiele znanych kampanii do umieszczania backdoorów, koparek kryptowalut czy oprogramowania ransomware zaczęło również korzystać z furtki jaką dają niezałatane serwery Exchange. Na podstawie danych telemetrycznych z RiskIQ, 317269 z 400000 lokalnych serwerów Exchange na całym świecie zostało zaktualizowanych na dzień 12 marca. Stany Zjednoczone, Niemcy, Wielka Brytania, Francja i Włochy są liderami w ilości podatnych serwerów. Poniżej przedstawiono domyślne wywołanie narzędzia EOMT:

Podczas gdy zakres włamań jest cały czas monitorowany przez Microsoft oraz służby bezpieczeństwa cybernetycznego na Świecie, Microsoft bada również, w jaki sposób ukierunkowane ataki wykryte na początku stycznia nabrały tempa i szybko przekształciły się w szeroko zakrojone kampanie. Właśnie ten proces zmusił firmę z Redmond do opublikowania poprawek tydzień przed cyklicznym terminem.

Wall Street Journal poinformował w piątek, że śledczy koncentrują się na tym, czy partnerzy Microsoft, którym firma udostępniła informacje o lukach w ramach programu Microsoft Active Protections Program (MAPP), przypadkowo lub celowo nie ujawnili ich innym grupom.

Twierdzi się również, że niektóre narzędzia używane w „drugiej fali” ataków pod koniec lutego są podobne do kodu ataku typu „proof-of-concept”, który Microsoft udostępnił firmom antywirusowym i innym partnerom bezpieczeństwa 23 lutego. Zwiększa to prawdopodobieństwo, że cyberprzestępcy mogli dostać w swoje ręce prywatne informacje, które Microsoft udostępnił swoim partnerom.

Inna teoria głosi, że cyberprzestępcy niezależnie odkryli ten sam zestaw luk w zabezpieczeniach, które następnie wykorzystano do potajemnego rozpoznania sieci docelowych i kradzieży skrzynek pocztowych. Po tym jak Microsoft ogłosił, że przygotował łatkę, hackerzy po prostu zwiększyli częstotliwość ataków.