SentinelLabs wykrył pięć poważnych błędów w sterowniku aktualizacji oprogramowania firmware firmy Dell, które mają wpływ na komputery stacjonarne, laptopy, notebooki i tablety firmy Dell. Atakujący mogą wykorzystać te luki, aby lokalnie eskalować uprawnienia w trybie jądra (użytkownik systemowy).

Problemy zostały zgłoszone firmie Dell przez badaczy z SentinelOne 1 grudnia 2020 r. Dotyczą pliku sterownika o nazwie „dbutil_2_3.sys”, który jest preinstalowany na urządzeniach. Uważa się, że problem dotyczy milionów produktów – komputerów stacjonarnych, laptopów notebooków i tabletów.

„Sterownik dbutil_2_3.sys firmy Dell zawiera niedostateczną lukę w kontroli dostępu, która może prowadzić do eskalacji uprawnień, odmowy usługi lub ujawnienia informacji. Wymagany jest lokalny dostęp uwierzytelnionego użytkownika”

Odkrycia SentinelLabs zostały proaktywnie zgłoszone firmie Dell 1 grudnia 2020 r. i są śledzone jako CVE-2021-21551, oznaczone jako 8.8 w punktacji CVSS.

W czym tkwi problem?

Kasif Dekel z SentinelOne kilka miesięcy temu zaczął badać stan bezpieczeństwa modułu sterownika aktualizacji oprogramowania sprzętowego w wersji 2.3 (dbutil_2_3.sys), który wydaje się być używany co najmniej od 2009 roku. Dziś komponent sterownika aktualizacji oprogramowania, który jest odpowiedzialny za oprogramowanie Dell Firmware Update (za pośrednictwem narzędzia Dell Bios Utility) są wstępnie instalowane na większości komputerów Dell z systemem Windows. Setki milionów urządzeń firmy Dell jest regularnie aktualizowanych, zarówno dla systemów konsumenckich, jak i korporacyjnych.

Szczegóły techniczne znajdziecie tutaj

Wszystkim pięciu oddzielnym podatnościom przypisano identyfikator CVE-2021-21551 z wynikiem CVSS 8,8. Podział luk jest następujący:

- CVE-2021-21551: Lokalne podniesienie uprawnień nr 1 – uszkodzenie pamięci

- CVE-2021-21551: Lokalne podniesienie uprawnień nr 2 – uszkodzenie pamięci

- CVE-2021-21551: Lokalne podniesienie uprawnień nr 3 – Brak weryfikacji danych wejściowych

- CVE-2021-21551: Lokalne podniesienie uprawnień nr 4 – Brak weryfikacji danych wejściowych

- CVE-2021-21551: odmowa usługi – problem z logiką kodu

Jak twierdzi Kasif: „Błędy o dużym znaczeniu mogą pozwolić każdemu użytkownikowi komputera, nawet bez uprawnień, na eskalację swoich uprawnień i uruchamianie kodu w trybie jądra. Wśród oczywistych nadużyć takich luk jest to, że można je wykorzystać do obejścia produktów zabezpieczających”.

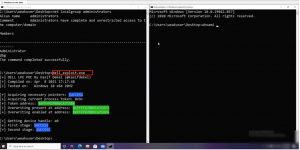

Kasif napisał exploit o nazwie „dell_exploit.exe”, po którego uruchomieniu na zwykłym użytkowniku Windows otrzymujemy najwyższe uprawnienia do systemu.

Demo

Demo exploitacji możecie obejrzeć na nagraniu

Jak sobie radzić z problemem?

Samą lukę oraz środki zaradcze opisano w Poradniku bezpieczeństwa DELL DSA-2021-088. Zaleca się klientom firmy jak najszybsze zastosowanie tej poprawki.

Podsumowanie

Ponieważ opisywane błędy dotyczą lokalnej eskalacji uprawnień, jest mało prawdopodobne, aby cyberprzestępcy wykorzystywali je zdalnie przez Internet. W celu przeprowadzenia ataku musieliby najpierw uzyskać dostęp do konta użytkownika (zwykłego) w systemie Windows, który posiada wymienione powyżej podatności i go wyeksploitować – wykorzystać lukę w zabezpieczeniach sterownika w celu uzyskania podniesienia lokalnie uprawnień zwykłego użytkownika do System. Uzbrojony w ten dostęp atakujący może następnie wykorzystać inne techniki do wykonania dowolnego kodu i bocznego przemieszczenia się po sieci organizacji (CYBER KILL CHAIN)

Chociaż nie wykryto żadnych dowodów nadużycia w „środowisku naturalnym”, SentinelOne planuje opublikować kod weryfikacji koncepcji (PoC) 1 czerwca 2021 r., dając klientom Dell’a wystarczająco dużo czasu na naprawienie luki.

Ujawnienie obecnych podatności przez SentinelOne jest trzecim przypadkiem, gdy ten sam problem został zgłoszony firmie Dell w ciągu ostatnich dwóch lat, najpierw przez firmę zajmującą się cyberbezpieczeństwem z Sunnyvale w 2019 r, a następnie przez IOActive.