Badacze cyberbezpieczeństwa z Check Point odkryli niedawno, prowadzone na szeroką skalę kampanie cyber-szpiegowskie. Jej autorami są hakerzy z grupy APT SharpPanda. Biorą na cel agencje rządowe z Azji Południowo-Wschodniej.

Głównym motywem cyberprzestępców jest tworzenie w systemie Windows backdoora w celu przejęcia wszystkich istotnych informacji z komputerów swych ofiar.

Po dogłębnym zbadaniu sprawy okazało się, że cyberprzestępcy działali od co najmniej trzech lat i atakowali różne agencje rządowe.

W ramach kampanii wykorzystali exploity pakietu Microsoft Office wraz z programami ładującymi zawierającymi metody pozwalające ominąć zabezpieczenia systemu (analiza i debugowanie).

Łańcuch infekcji

Do pracowników z Azji Południowo-Wschodniej rozsyłany był przez cyberprzestępców mail ze złośliwym dokumentem Word (DOCX). Okazało się, że maile były dobrze przygotowane i większość ludzi myślała, że pochodzą one z podmiotów związanych z agencjami rządowymi. Hakerzy z grupy APT wykorzystywali metodę zdalnego szablonu do następnego etapu ataku.

W łańcuchu infekcji hakerzy używają również nowego wariantu narzędzia hackerskiego RoyalRoad, który pomaga im stworzyć spersonalizowany dokument z osadzonymi obiektami.

Ponadto dokumenty wykorzystują lukę edytora równań w programie Word Microsoft (Microsoft Equation). Chociaż te luki są stare, ale nadal używane przez chińskich cyberprzestępców.

Backdoor i jego możliwości

Ostatnim krokiem ataku jest pobranie plik DLL o nazwie „VictoryDll_x86.dll”.

Backdoor posiada pewne specyficzne funkcje:

- Pobieranie zrzutów ekranu

- Pipe Read/Write – uruchamianie poleceń przez cmd.exe

- Utworzenie/zakończenie procesu

- Pobieranie tabel TCP/UDP

- Pobieranie danych z napędów CDROM

- Pobieranie/tworzenie/zmiana nazwy/odczyt/zapis plików i uzyskiwanie ich atrybutów

- Pobieranie informacji o procesach i usługach

- Pobieranie informacji o kluczach rejestru

- Pobieranie tytułów wszystkich okien najwyższego poziomu

- Uzyskiwanie informacji o komputerze ofiary — nazwa komputera, nazwa użytkownika, adres bramy, dane karty, wersja systemu Windows (wersja główna/pomocnicza i numer kompilacji) oraz typ użytkownika

- Wyłączanie komputera

Komunikacja C&C

W komunikacji C&C backdoor stosuje konfigurację, która obejmuje adres IP i port serwera.

Jej kroki wymieniono poniżej:

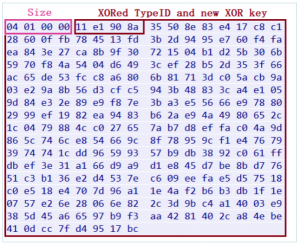

1. Wysłanie wiadomości „Start conversation” (0x540) XOR’owana do serwera wraz z zakodowanym na stałe 256-bajtowym kluczem:

2. Następnie serwer zwraca wiadomość „Get Victim Information” (0x541) i nowy 256-bajtowy klucz, który później jest używany do komunikacji:

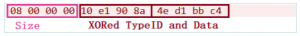

Późniejsza komunikacja wraz z serwerem C&C ma następujący format: [Size], a następnie XORed [TypeID] i [Data] (z kluczem 256-bajtowym).

Analitycy bezpieczeństwa stwierdzili, że w tym przypadku osoby atakujące podjęły różne znaczące kroki, aby ukryć wszystkie swoje działania i dlatego wielokrotnie zmieniali swoją infrastrukturę od czasu jej powstania.

Co więcej, luki wykorzystywane przez cyberprzestępców w tej kampanii są starymi lukami, ale nadal są dość popularne wśród chińskich grup APT.

Radzimy na bieżąco aktualizować aplikacje i systemy.

O metodach phishingu i radzeniu sobie z nim opisaliśmy w naszej kampanii Socjotechnika.