Złośliwe oprogramowanie o nazwie XCSSET, znane z atakowania systemu operacyjnego macOS, zostało po raz kolejny zaktualizowane przez hackerów. Wszystko po to, aby dodać więcej funkcji do zestawu narzędzi, które pozwalają gromadzić i eksfiltrować poufne dane przechowywane w różnych aplikacjach, w tym aplikacjach takich jak Google Chrome i Telegram.

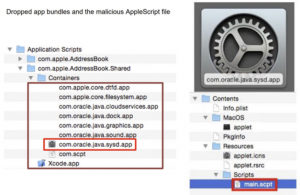

XCSSET został odkryty w sierpniu 2020 r., kiedy jego działanie zostało wymierzone w deweloperów komputerów Mac przy użyciu nietypowego sposobu dystrybucji, który polegał na wstrzykiwaniu złośliwego ładunku do projektów Xcode IDE. Dzięki temu, taki kod jest wykonywany w czasie tworzenia plików projektu w Xcode. Szczegółowy, techniczny opis tego malware przedstawili specjaliści z Securelist by Kaspersky.

Malware ma wiele możliwości: odczytywanie i zrzucanie plików cookie Safari, wstrzykiwanie złośliwego kodu JavaScript do różnych stron internetowych, kradzież informacji z aplikacji: Notes, WeChat, Skype, Telegram i szyfrowanie plików użytkownika.

Na początku kwietnia XCSSET otrzymał aktualizację, która umożliwiła autorom złośliwego oprogramowania atakowanie macOS 11 Big Sur oraz komputerów Mac z chipsetami M1 poprzez obchodzenie nowych zasad bezpieczeństwa wprowadzonych przez Apple w najnowszym systemie operacyjnym.

Złośliwe oprogramowanie pobiera własne otwarte narzędzie ze swojego serwera C2, które jest wstępnie podpisane podpisem ad-hoc, podczas gdyby istniało w systemie macOS w wersji 10.15 i niższych, nadal używałoby wbudowanego polecenia otwierania systemu do uruchamiania aplikacji. Widać więc, że twórcy tego malware pokładają w nim duże nadzieje i stale rozwijają, reagując gdy tylko pojawi się nowy mechanizm zabezpieczeń od Apple.

Po opublikowaniu się w systemie, którego dotyczy problem, XCSSET może zachowywać się w następujący sposób:

- Wykorzystując exploity kradnie dane z przeglądarek internetowych zainstalowanych przez użytkownika.

- Wykorzystuje lukę w zabezpieczeniach do odczytywania i zrzucania plików cookie Safari.

- Używa wersji programistycznej Safari do wstrzykiwania backdoorów JavaScript do witryn internetowych za pomocą ataku Universal Cross-site Scripting (UXSS).

- Kradnie informacje z aplikacji Evernote, Notes, Skype, Telegram, QQ i WeChat.

- Wykonuje zrzuty bieżącego ekranu użytkownika.

- Przesyła pliki z zaatakowanych maszyn na określony serwer atakującego.

- Szyfruje pliki i wyświetla żądanie okupu.

Atak UXSS teoretycznie jest w stanie zmodyfikować prawie każdą część przeglądarki użytkownika jako dowolny kod wstrzyknięty JavaScript. Te modyfikacje obejmują:

- Modyfikowanie wyświetlanych stron internetowych.

- Modyfikowanie/podmiana adresów Bitcoin/kryptowalut.

- Kradzież danych uwierzytelniających do amoCRM, Apple ID, Google, Paypal, SIPMarket i Yandex.

- Kradzież informacji o karcie kredytowej z Apple Store.

- Blokowanie użytkownikowi możliwości zmiany haseł, ale także kradzieży nowo zmodyfikowanych haseł.

- Przechwytywanie zrzutów ekranu niektórych odwiedzanych witryn.

Kilka dni temu odkryto, że XCSSET uruchamia złośliwy plik AppleScript w celu skompresowania folderu zawierającego dane Telegram’a („~/Library/Group Containers/6N38VWS5BX.ru.keepcoder.Telegram”). ) do pliku archiwum ZIP, przed przesłaniem go na zdalny serwer C2, umożliwiając w ten sposób cyberprzestępcy zalogowanie się przy użyciu kont ofiary.

W przeglądarce Google Chrome złośliwe oprogramowanie próbuje ukraść hasła przechowywane w jej pamięci — które z kolei są zaszyfrowane przy użyciu hasła głównego zwanego „kluczem bezpiecznego przechowywania”. Malware robi to poprzez nakłanianie użytkownika do przyznania uprawnień administratora za pomocą fałszywego okna dialogowego. Następnie, nadużywając uprawnień, próbuje uruchomić nieautoryzowane polecenie powłoki w celu pobrania klucza głównego z pęku kluczy iCloud, po czym zawartość zostanie odszyfrowana i przesłana na serwer C&C.

XCSSET w najnowszej wersji wydaje się działać bardzo agresywnie i próbuje w jak najkrótszym czasie wydobyć jak najwięcej informacji o użytkowniku i systemie. Sprawne oko świadomego użytkownika szybko zauważy, że coś jest nie tak i nie nabierze się na fałszywe okna dialogowe.

Jeśli chodzi o proaktywną ochronę to pozostaje nam czekać na odpowiedź i aktualizację od Apple lub wyposażyć się w narzędzie AV przystosowane do MacOS.

Poniżej IOC z listą serwerów C2 używanych przez malware:

- hxxps://adobestats.com/

- hxxps://flixprice.com/

- 46.101.126.33