Badacze firmy ESET wykryli zestaw wcześniej nieudokumentowanych rodzin złośliwego oprogramowania, zaimplementowanych jako złośliwe rozszerzenia na serwerze z usługą Internet Information Services (IIS). Ta różnorodna klasa zagrożeń atakuje zarówno rządowe skrzynki pocztowe, jak i transakcje handlu elektronicznego, a także pomaga w dystrybucji złośliwego oprogramowania, podsłuchując i manipulując komunikacją na serwerze.

Wyniki badań nad złośliwym oprogramowaniem IIS zostały po raz pierwszy zaprezentowane przez ESET podczas Black Hat USA 2021, a także zostaną udostępnione społeczności podczas konferencji Virus Bulletin 2021, która odbędzie się 8 października.

Tytułem wprowadzenia – IIS to oprogramowanie serwera sieci Web Microsoft Windows o rozszerzalnej, modułowej architekturze, które od wersji 7.0 obsługuje dwa typy rozszerzeń — moduły natywne (C++ DLL) i zarządzane (.NET). Koncentrując się na szkodliwych natywnych modułach IIS, znaleziono ponad 80 unikalnych próbek używanych w środowisku naturalnym i wydzielono z nich 14 rodzin szkodliwego oprogramowania – z których 10 nie było wcześniej udokumentowanych.

W jaki sposób działają malware IIS?

Złośliwe oprogramowanie na IIS to zróżnicowana klasa zagrożeń wykorzystywanych do cyberprzestępczości, szpiegostwa i oszustw SEO – ale we wszystkich przypadkach jego głównym celem jest przechwytywanie żądań HTTP przychodzących do zaatakowanego serwera IIS i wpływanie na sposób, w jaki serwer odpowiada na te żądania.

W przypadku instalacji domyślnej, sam IIS jest trwały, więc nie ma potrzeby, aby złośliwe oprogramowanie oparte na rozszerzeniu implementowało dodatkowe mechanizmy trwałości w środowisku. Po skonfigurowaniu jako rozszerzenie IIS, złośliwy moduł jest ładowany przez proces roboczy z puli IIS (w3wp.exe), który obsługuje żądania wysyłane do serwera – w tym miejscu szkodliwe oprogramowanie może zakłócać przetwarzanie tych żądań.

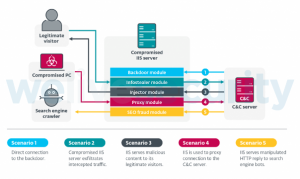

Wyróżniono pięć głównych trybów działania szkodliwego oprogramowania IIS, co ilustruje poniższy rysunek:

- Backdoor’y IIS umożliwiają operatorom zdalne sterowanie zaatakowanym komputerem z zainstalowanymi usługami IIS.

- Stealer’y IIS pozwalają swoim operatorom przechwytywać regularny ruch między zaatakowanym serwerem a jego legalnymi gośćmi, aby wykraść informacje, takie jak dane logowania czy informacje o płatnościach. Korzystanie z protokołu HTTPS nie zapobiega temu atakowi, ponieważ złośliwe oprogramowanie IIS może uzyskać dostęp do wszystkich danych obsługiwanych przez serwer – czyli tam, gdzie dane są przetwarzane w stanie niezaszyfrowanym.

- Injectors IIS modyfikują odpowiedzi HTTP wysyłane do legalnych użytkowników w celu obsługi złośliwych treści.

- Serwery proxy IIS zamieniają zhakowany serwer w nieświadomą część infrastruktury C&C dla innej rodziny złośliwego oprogramowania i wykorzystują serwer IIS do przekazywania komunikacji między ofiarami złośliwego oprogramowania a rzeczywistym serwerem kontroli.

- Malware IIS oszukujący SEO modyfikuje zawartość prezentowaną wyszukiwarkom, aby manipulować algorytmami SERP i poprawiać ranking złośliwych stron internetowych.

Wektory infekcji

Natywne moduły IIS mają nieograniczony dostęp do wszelkich zasobów dostępnych dla procesu roboczego serwera – dlatego do zainstalowania natywnego złośliwego oprogramowania IIS wymagane są uprawnienia administracyjne. To znacznie zawęża opcje początkowego wektora ataku. Na razie są dowody na dwa scenariusze:

- Szkodliwe oprogramowanie IIS rozprzestrzeniające się jako „strojanizowana” wersja legalnego modułu IIS.

- Złośliwe oprogramowanie IIS rozprzestrzeniające się poprzez exploitację serwera.

Na przykład między marcem a czerwcem 2021 r. wykryto falę backdoorów IIS rozprzestrzeniających się za pośrednictwem łańcucha luk w zabezpieczeniach uwierzytelniania przed RCE w Microsoft Exchange. Podatność ta znana jest teraz jako ProxyLogon. Konkretnie ukierunkowane były serwery Exchange, które mają włączony Outlook w sieci Web (OWA) – ponieważ IIS jest używany do implementacji OWA, były one szczególnie interesującym celem.

Po tym, jak koledzy z ESET zgłosili pierwszy taki przypadek w marcu 2021 r., wykryto cztery kolejne kampanie różnych backdoorów IIS rozprzestrzeniających się na serwery Microsoft Exchange za pośrednictwem tej samej luki.

Wśród ofiar znalazły się następujące podmioty:

- Instytucje rządowe w trzech krajach Azji Południowo-Wschodniej,

- Duża firma telekomunikacyjna w Kambodży,

- Instytucja badawcza w Wietnamie,

- Dziesiątki prywatnych firm z różnych branż, zlokalizowanych głównie w Kanadzie, Wietnamie i Indiach oraz innych w USA, Nowej Zelandii, Korei Południowej i innych krajach.

Należy pamiętać, że chociaż backdoory IIS mogą dobrze nadawać się do szpiegowania skrzynek pocztowych, ofiary szkodliwego oprogramowania nie ograniczają się do zhakowanych serwerów – wszyscy legalni użytkownicy witryn obsługiwanych przez te serwery są potencjalnymi celami, ponieważ złośliwe oprogramowanie może być wykorzystywane do kradzieży poufnych danych od odwiedzających lub serwować złośliwe treści.

Komunikacja sieciowa

Cechą godną uwagi malware IIS jest sposób, w jaki komunikuje się ze swoimi operatorami. Złośliwe moduły IIS, zwłaszcza backdoory, zwykle nie tworzą nowych połączeń ze swoimi serwerami C&C. Działają one jako pasywne implanty, pozwalając atakującym na kontrolowanie ich poprzez dostarczenie „sekretu” w żądaniu HTTP wysłanym do zaatakowanego serwera internetowego IIS. Dlatego backdoory zazwyczaj mają mechanizm rozpoznawania żądań atakujących, które są wykorzystywane do kontrolowania serwera i mają predefiniowaną strukturę:

- Adres URL lub treść żądania pasująca do określonego wyrażenia regularnego

- Obecny jest określony niestandardowy nagłówek HTTP

- Wbudowany token w treści pasujący do zakodowanego hasła

- Wartość skrótu osadzonego tokena pasująca do wartości zakodowanej na sztywno

- Bardziej złożony warunek – na przykład związek między wszystkimi powyższymi

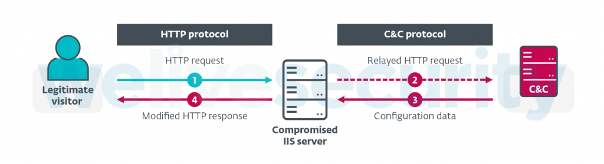

Z drugiej strony, niektóre kategorie szkodliwego oprogramowania IIS implementują alternatywny kanał C&C – wykorzystujący protokoły takie jak HTTP lub DNS – w celu uzyskania bieżącej konfiguracji w locie. Na przykład, injector IIS kontaktuje się ze swoim serwerem C&C za każdym razem, gdy pojawia się nowe żądanie od uprawnionego użytkownika zhakowanej witryny i wykorzystuje odpowiedź serwera do modyfikowania treści udostępnianych temu odwiedzającemu:

Jak się chronić?

Ponieważ natywne moduły IIS mogą być instalowane tylko z uprawnieniami administratora, osoby atakujące muszą najpierw uzyskać podwyższony dostęp do serwera IIS. Poniższe zalecenia mogą pomóc w utrudnieniu im tego zadania:

- Używaj dedykowanych kont z silnymi, unikalnymi hasłami do administrowania serwerem IIS. Wymagaj uwierzytelniania wieloskładnikowego (MFA) dla tych kont. Monitoruj wykorzystywanie tych kont w środowisku.

- Regularnie łataj system operacyjny i dokładnie kontroluj usługi, które korzystają z Internetu, aby zmniejszyć ryzyko wykorzystania serwera.

- Rozważ użycie Web Application Firewall i/lub rozwiązania zabezpieczającego punkt końcowy na serwerze IIS.

- Natywne moduły IIS mają nieograniczony dostęp do wszelkich zasobów dostępnych dla procesu roboczego serwera; należy instalować tylko natywne moduły IIS z zaufanych źródeł, aby uniknąć pobierania ich strojanizowanych wersji. Zwróć szczególną uwagę na moduły obiecujące magiczne funkcje, takie jak poprawa wyników SEO.

- Regularnie sprawdzaj konfigurację serwera IIS, aby weryfikować, czy wszystkie zainstalowane moduły natywne są legalne (podpisane przez zaufanego dostawcę lub zainstalowane celowo).

Szczegółowe informacje na temat wykrywania i usuwania złośliwego oprogramowania IIS można znaleźć w sekcji Mitigation w oficjalnym dokumencie z konferencji BlackHat.