W sieci zaobserwowano wzmożone aktywności hackerów dotyczące skanowania serwerów pocztowych Microsoft Exchange w celu poszukiwania luk w zabezpieczeniach (gównie ProxyShell) i wykonywania na nich zdalnego kodu (bez konieczności uwierzytelnienia).

Serwer Microsoft Exchange jest jednym z najbardziej popularnych serwerów pocztowych używanych przez firmy na całym świecie. Działa wyłącznie w systemach operacyjnych Windows Server i dlatego jako cel do ataku obrali go ostatnio cyberprzestępcy.

Według ekspertów Orange Tsai hakerzy nieustannie skanują w poszukiwaniu luk ProxyShell w Microsoft Exchange w celu zdalnego wykonania kodu (RCE), co zostało zainicjowane po ujawnieniu szczegółów technicznych na konferencji Black Hat.

W swoim raporcie stwierdzili, że ProxyShell to szczególna nazwa dla trzech luk, które umożliwiają zdalne wykonanie nieuwierzytelnionego kodu na serwerach Microsoft Exchange

Luki wykorzystywane w atakach ProxyShell

Po zbadaniu wektora ataku eksperci odkryli, że w nazwie ProxyShell istnieją trzy luki. Poniżej szczegóły podatności, które zostały użyte w tym ataku:

- CVE-2021-34473 — Obejście ACL spowodowane luką „Pre-auth Path Confusion”. Podatność została załatana w kwietniu przez KB5001779

- CVE-2021-34523 — podniesienie uprawnień w programie Exchange PowerShell Backend, który został załatany w kwietniu przez KB5001779

- CVE-2021-31207 – Post-auth Arbitrary-File-Write prowadzi do RCE i został załatany w maju przez KB5003435

Hakerzy skanują podatne serwery Microsoft Exchange

Według raportu analitycy bezpieczeństwa zauważyli, że ich serwer Exchange skonfigurowany jako honeypot został przeskanowany przez atakujących. Dzięki temu byli w stanie dowiedzieć się czegoś więcej o wektorze ataku. Przeskanowana została usługa Autodiscover serwera.

W raporcie stwierdzono, że cyberprzestępcy również śledzą prezentacje przedstawiane na konferencjach poświęconych bezpieczeństwu i szybko dostosowują kod o wszystkie nowości jakie się pojawiają. Zagrożone systemy są szybko wykrywane przez cyberprzestępców dzięki obecności nowego adresu URL, który pomógł im wyzwolić atak na usługę. (działającą w technologii Web ASP.NET).

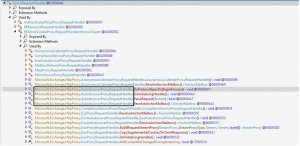

Demo ataku ProxyShell

Prezentację ataku ProxyShell na serwer Microsoft Exchange możecie zobaczyć na poniższym demo:

Podsumowanie

Eksperci z Orange Tsai zasugerowali, aby administratorzy Microsoft Exchange często aktualizowali swoje systemy. Dzięki temu opisywany wektor ataku (oraz inne) nie będzie możliwy do przeprowadzenia przez cyberprzestępców. Należy zatem wgrywać (w miarę możliwości) opublikowane przez Microsoft poprawki. Orange Tsai stwierdził, że obecnie w Internecie wykryto 400 000 serwerów Microsoft Exchange i na niektórych z nich hakerom udało się przeprowadzić wiele udanych ataków.