Gang LockBit zaoferował w DarkWeb prawdopodobnie należące do Accenture bazy danych i chwali się, że zaatakował ich rzekomo „słabo chronioną infrastrukturę IT”. Firma twierdzi, że odzyskała sprawnie dane z kopii zapasowych.

Kilka słów o Accenture

Wyceniana na 44,3 miliarda dolarów Accenture jest jedną z największych na świecie firm doradztwa technologicznego: zatrudnia około 569 000 osób w 50 krajach. Do klientów Accenture należy 91 z listy Fortune Global 100 i ponad trzy czwarte z listy Fortune Global 500. Według raportu rocznego za rok 2020 obsługuje ona giganta e-commerce Alibabe, Cisco i Google.

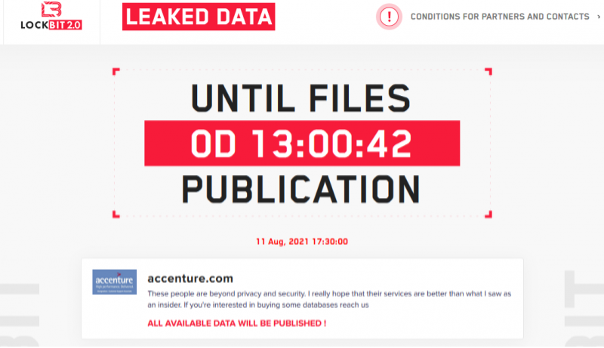

Te dane z pewnością skusiły grupę przestępczą LockBit do ataku. W poście na swojej stronie internetowej w DarkWebie zaoferował na sprzedaż bazy danych Accenture – wynik uderzenia w to, co gang uważa za „żałosne bezpieczeństwo Accenture”.

Giganta zaatakowano za pomocą ransomware-as-a-service (RaaS) i opublikowano nazwę i logo „Accenture, globalnej firmie konsultingowej zajmującej się doradztwem biznesowym, która ma dostęp do informacji poufnych w niektórych z największych i najpotężniejszych firm na świecie”.

Wiadomość opublikowana na stronie gangu:

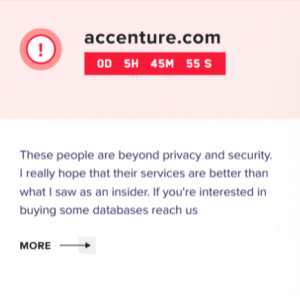

„Ci ludzie są poza prywatnością i bezpieczeństwem. Naprawdę mam nadzieję, że ich usługi są lepsze niż to, co widziałem jako insider. Jeśli jesteś zainteresowany kupieniem baz danych skontaktuj się z nami.”

źródło: Cybereason

Accenture powiedział, że od tego czasu przywrócił uszkodzone systemy z kopii zapasowych. Według Security Affairs, pod koniec odliczania czasu płatności za okup, strona gangu pokazała folder o nazwie W1, który zawiera zbiór dokumentów PDF rzekomo skradzionych z firmy. Operatorzy LockBit twierdzili 11 sierpnia o godzinie 17:30 GMT., że uzyskali dostęp do sieci Accenture i przygotowywali się do wycieku plików skradzionych z serwerów.

Gang LockBit

Gang ransomware pojawił się we wrześniu 2019 r., a w czerwcu 2021 r. uruchomiła LockBit 2.0 wraz z kampanią reklamową w celu rekrutacji nowych partnerów.

„LockBit twierdzi również, że oferuje najszybszą eksfiltrację danych na rynku za pośrednictwem StealBit, narzędzia do kradzieży danych, które rzekomo może pobrać 100 GB danych z zaatakowanych systemów w mniej niż 20 minut” – można przeczytać na profilu gangu.

LockBit, podobnie jak jego nieistniejące już odpowiedniki DarkSide i REvil, działa w modelu ransomware-as-a-service (RaaS). Składa się z podmiotu przestępczego – kierującego atakiem oraz głównych twórców szkodliwego oprogramowania.

Niektóre z wcześniejszych ofiar LockBit to Press Trust of India i Merseyrail.

Backupy danych – ostatnią deską ratunku

Accenture potwierdza atak i twierdzi, że wszystko jest w porządku. Pomogły im backupy:

„Dzięki naszym kontrolom bezpieczeństwa i protokołom zidentyfikowaliśmy nieprawidłową aktywność w jednym z naszych środowisk. Natychmiast zamknęliśmy sprawę i wyizolowaliśmy serwery, których dotyczy problem” – napisał w oświadczeniu Accenture.

„W pełni przywróciliśmy nasze systemy, których dotyczy problem, z kopii zapasowych i nie wpłynęło to na działanie Accenture ani na systemy naszych klientów”.

Co prawda przywrócili dane, lecz nie wiadomo dalej co się dziej z danymi klientów, które rzekomo wykradli przestępcy.

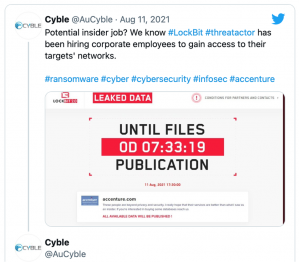

Insider sprawcą ataku?

Badacze Cyble zasugerowali w swoim poście na Twitterze, że do ataku mógł się przyczynić Insider – czyli kogoś zaufany z wewnątrz firmy. „Wiemy, że LockBit zatrudnia pracowników korporacyjnych, aby uzyskać dostęp do sieci swoich celów” — napisała firma na Twitterze wraz z zegarem odliczającym, ile czasu zostało Accenture na wykupienie okupu.

Cyble powiedział, że LockBit twierdził, że wykradł ponad 6TB baz danych i zażądał 50 milionów dolarów okupu. Sami atakujący w swoich pogróżkach stwierdzili, że była to „krecia robota – przez kogoś, kto nadal tam jest zatrudniony”. Chociaż Cyble nazwał to „mało prawdopodobne”.

Podsumowanie

Jak pokazuje powyższy przykład, atakowane są nawet najbardziej rozwinięte firmy IT. Nie ma tutaj wyjątków. Incydenty z oprogramowaniem ransomware stały się krytycznym zagrożeniem dla bezpieczeństwa narodowego i ekonomicznego, które spowodowało, że firmy muszą spłacać poważne żądania wymuszenia okupu. Trzeba pamiętać, że wraz ze wzrostem liczby ataków na infrastrukturę korporacyjną i krytyczną obserwujemy towarzyszącą temu taktykę zwaną „potrójnym wymuszeniem”. Poufne dane z systemów zaatakowanej firm są wydobywane przed ich zablokowaniem za pomocą szyfrowania, a następnie wywierany jest nacisk, aby firmy zapłaciły chroniąc się przed opublikowaniem skradzionych danych. W razie nieuzyskania okupu, atak przechodzi w trzecią fazę. Hakerzy wykorzystując skradzione dane do szantażowania klientów ofiary lub przeprowadzania ataków DDoS.