Zespół naukowców ze szwajcarskiej uczelni odkrył sposób na ominięcie kodów PIN na kartach zbliżeniowych Mastercard i Maestro. Obecnie luka została załatana i to dość szybko po jej wykryciu. Wynikało to z tego, że podatność była naprawdę poważna. Luka umożliwiła cyberprzestępcom używanie skradzionych kart Mastercard i Maestro do płacenia za drogie produkty i usługi bez konieczności podawania kodów PIN przy płatnościach zbliżeniowych.

Jak działa atak?

Atak został odkryty przez zespół z Wydziału Informatyki na uniwersytecie ETH w Zurychu. Jest bardzo prosty w działaniu i można go łatwo wdrożyć w rzeczywistym świecie. Teraz podatność jest załatana, ale nie wykluczone, że zostaną odkryte nowe błędy w protokołach płatności zbliżeniowych, a wtedy ta metoda znowu stanie otworem.

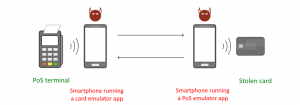

Ogólną ideą ataku jest umiejscowienie się między skradzioną kartą a terminalem punktu sprzedaży (PoS). Można nazywać to nawet „Man-in-the-Middle”.

Aby zrealizować atak potrzebne są:

- skradziona karta

- dwa smartfony z Androidem

- stworzona na zamówienie aplikacja na Androida, która może manipulować polami transakcji

Aplikacja jest zainstalowana na obu smartfonach, które pełnią rolę emulatorów. Jeden smartfon zostaje umieszczony w pobliżu skradzionej karty i będzie działał jako emulator PoS, nakłaniając kartę do zainicjowania transakcji i udostępnienia jej szczegółów. Drugi smartfon działa jako emulator karty i jest używany przez oszusta do podawania zmodyfikowanych szczegółów transakcji do rzeczywistego terminala PoS w sklepie.

Z punktu widzenia operatora PoS atak wygląda tak, że klient płaci za pomocą aplikacji do płatności mobilnych. Jednak w rzeczywistości oszust podaje zmodyfikowane szczegóły transakcji uzyskane ze skradzionej karty.

Poniżej 30 sekundowy filmik demonstrujący działanie:

Obejście kart Visa z 2020 roku

Zespół badawczy przyznał się, że mocno inspirowali się wykrytą w zeszłym roku podatnością kart Visa. Zasada działania była tutaj analogiczna. Opisaliśmy wtedy ten atak w naszym artykule.

Atak ten, pozwolił badaczom przechwycić szczegóły płatności zbliżeniowych Visa, a następnie zmodyfikować szczegóły transakcji, aby poinformować rzeczywisty terminal PoS, że kod PIN i kod tożsamości właściciela karty zostały już zweryfikowane i potwierdzone na urządzeniu mobilnym. Terminal sprzedawcy nie musiał więc wykonywać już tych kontroli.

Chociaż atak wydawał się zbyt piękny, aby mógł być prawdziwy, specjaliści stwierdzili, że z powodzeniem przetestowali go z kartami Visa Credit, Visa Debit, Visa Electron i V Pay w realnym scenariuszu, aby zrealizować transakcje o wartości 200 franków szwajcarskich, powyżej limitu wymaganego kodu PIN dla szwajcarskich banków.

Obejście kart Mastercard i Maestro

Zespół ETH z Zurichu skupił się na omijaniu kodów PIN na innych typach kart, które nie korzystały z protokołu płatności zbliżeniowych Visa, co wymagało niezbędnych modyfikacji w tej technice.

Różnica w tym ataku polega na tym, że zamiast powiedzieć terminalowi PoS, że PIN został już zweryfikowany, badacze oszukują terminal PoS, aby pomyślał, że przychodząca transakcja pochodzi z karty Visa zamiast Mastercard/Maestro. Wykonują to właśnie swoją aplikacją modyfikując legalny atrybut o nazwie AID na wartość Visa: A0000000031010.

Aktywuje to jądro terminala PoS specyficzne dla Visa, które następnie kontaktuje się z bankiem wydającym, aby zweryfikować kartę. W tym momencie atakujący wykonuje starszy atak Visa z zeszłego roku i płaci za produkt bez podawania kodu PIN.

Podsumowanie

Naukowcy powiedzieli, że z powodzeniem przetestowali ten atak za pomocą kart Mastercard Credit i Maestro, przeprowadzając podczas badań transakcje do 400 franków szwajcarskich.

Po udanych próbach ujawnili swoje obejścia PIN firmie Mastercard, która jest także właścicielem marki Maestro. Mastercard wprowadził poprawki do swojej sieci na początku tego roku, ale wydaje się, że Visa sama w sobie nie rozwiązała tego problemu.

Zespół badawczy powiedział, że nie wyda swojej aplikacji na Androida, która ułatwia te ataki, aby zapobiec powszechnemu nadużywaniu tej techniki i ich testowaniu podobnych odkryć.