Atakujący od kilku dni aktywnie szukają serwerów Linux działających w infrastrukturze chmurowej Microsoft Azure. Systemy te są podatne na lukę w zabezpieczeniach o nazwie OMIGOD.

Podatność została odkryta przez organizacje Wiz zajmującą się bezpieczeństwem w chmurze i znajduje się w aplikacji o nazwie Open Management Infrastructure (OMI), którą Microsoft domyślnie instalował na większości maszyn wirtualnych Azure z systemem Linux.

Aplikacja, która działa jako Linuxowa alternatywa dla Microsoft Windows Management Infrastructure (WMI), usługi, która zbiera dane ze środowisk lokalnych i synchronizuje je z centralnym serwerem zarządzania, jest podatna na problem śledzony jako CVE-2021-38647.

Błąd ten umożliwia cyberprzestępcom przejęcie serwerów Azure Linux przez wysyłanie nieprawidłowo sformatowanego pakietu do klienta OMI.

Według odkrywców podatności, jest to podręcznikowa luka w zabezpieczeniach RCE, której można by się spodziewać w latach 90, więc to bardzo dziwne, że pojawiła się w tak ogromnej infrastrukturze.

Samo jej wykorzystanie jest bardzo proste – za pomocą pojedynczego pakietu atakujący może stać się rootem na zdalnym komputerze, po prostu usuwając nagłówek uwierzytelniania.

Rozpoczęły się ataki

Teraz, hackerzy na całym Świecie atakują i skanują serwery w Azure z systemem Linux, wykorzystując niedawno ujawnioną lukę, aby przejąć podatne na ataki systemy do botnetów DDoS lub kopania kryptowalut.

Według raportów Microsoft, masowe ataki które rozpoczęły się w czwartek wieczorem, 16 września, są napędzane publicznym exploitem typu „proof-of-concept”, który został opublikowany tego samego dnia na stronie GitHub.

Na początku ataki wyglądały niewinnie i nieskoordynowanie – około 10 złośliwych serwerów skanowało Internet w poszukiwaniu podanych serwerów. 17 września nad ranem ta liczba wzrosła już do ponad 100 skanerów i ataki zaczęły być synchroniczne – twierdzi Andrew Morris, założyciel firmy GreyNoise.

Jaka była reakcja Microsoft?

Microsoft rozwiązał ten błąd, wypuszczając wersję 1.6.8.1 dla klienta OMI.

Jednak gigant z Redmond nie wdrożył tej aktualizacji automatycznie na serwerach Linux znajdujących się w jego infrastrukturze, co skutecznie narażało dziesiątki tysięcy serwerów.

Ponadto firmie zajęło kolejne trzy dni, aby wymienić wersję klienta OMI w swoich obrazach maszyn wirtualnych dla Azure z systemem Linux. Oznacza to, że firmy, które pospieszyły z ponownym instalowaniem swoich serwerów, wdrożyły nowe maszyny wirtualne, które nadal były podatne na ataki.

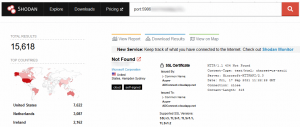

Chociaż wiele z tych serwerów znajduje się w sieciach korporacyjnych i za firewallem, itp., nadal istnieje wiele innych, które są połączone online. Zapytanie Shodan obecnie udostępnia ponad 15 600 takich serwerów połączonych z Internetem:

Każdy spodziewał się ataków?

Ataki wykorzystujące podatność OMIGOD były oczekiwane od czasu, gdy Wiz opublikował swój raport we wtorek 14 września.

„Myślę, że najciekawszą rzeczą jest to, że RCE jest naprawdę łatwe do wykorzystania” – powiedział Alon Schindel, szef badań nad zagrożeniami w Wiz, w rozmowie na początku tego tygodnia. „Widzieliśmy już na Twitterze kilka osób, które były w stanie to zrobić”.

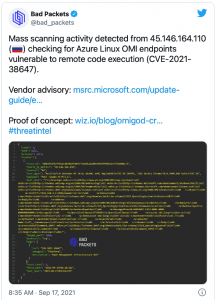

Jednak ataki rozpoczęły się kilka godzin po tym, jak firma zajmująca się bezpieczeństwem opublikowała w serwisie GitHub exploit sprawdzający koncepcję. Ten sam exploit został zauważony w atakach na Twitterze przez firmę Bad Packets:

Według doniesień badaczy bezpieczeństwa, takich jak Kevin Beaumont i German Fernandez, po tym, jak atakujący wykorzystają exploita OMIGOD, natychmiast wdrażają złośliwe oprogramowanie, które wciela zhcakowany serwer w botnety do wydobywania kryptowalut lub DDoS.

Najgorsze jest to, że te ataki są podobno tylko powierzchowne i że cyberprzestępcy mogą łatwo przenieść się na wiele innych serwerów wewnętrznych, jeśli zainstalowany jest na nich klient OMI.

W zasadzie atakujący po udanym exploicie otrzymują nowe cele za darmo. Mogą spróbować poruszać się horyzontalnie za pomocą OMIGOD lub innych technik i zwiększać swoją siłę rażenia.

Poniższy film na YouTube prezentuje działanie ataku: