Badacze cyberbezpieczeństwa prześledzili ostatnio ewolucję malware o nazwie „Jupyter”, złodzieja informacji .NET znanego z atakowania w tym roku sektoru opieki zdrowotnej. Niektóre cechy czynią go wyjątkowym i zdolnym do omijania zabezpieczeń punktów końcowych.

Nowy łańcuch infekcji, zauważony przez Morphisec pokazuje, że złośliwe oprogramowanie nie tylko pozostaje aktywne, ale także coraz bardziej próbuje unikać wykrycia i targetuje trudniejsze cele. Izraelska firma poinformowała, że obecnie bada skalę i zakres ataków.

Po raz pierwszy udokumentowany w listopadzie 2020 r. Jupyter (aka Solarmarker) jest prawdopodobnie pochodzenia rosyjskiego i głównie atakuje dane z przeglądarek Chromium, Firefox i Chrome. Ma również moduły pozwalające na pobieranie i uruchamianie dodatkowych ładunków z Internetu oraz oczywiście przesyłanie danych do serwerów C&C. Dowody kryminalistyczne zebrane przez Morphisec pokazują, że wiele wersji Jupytera zaczęło pojawiać się od maja 2020 roku.

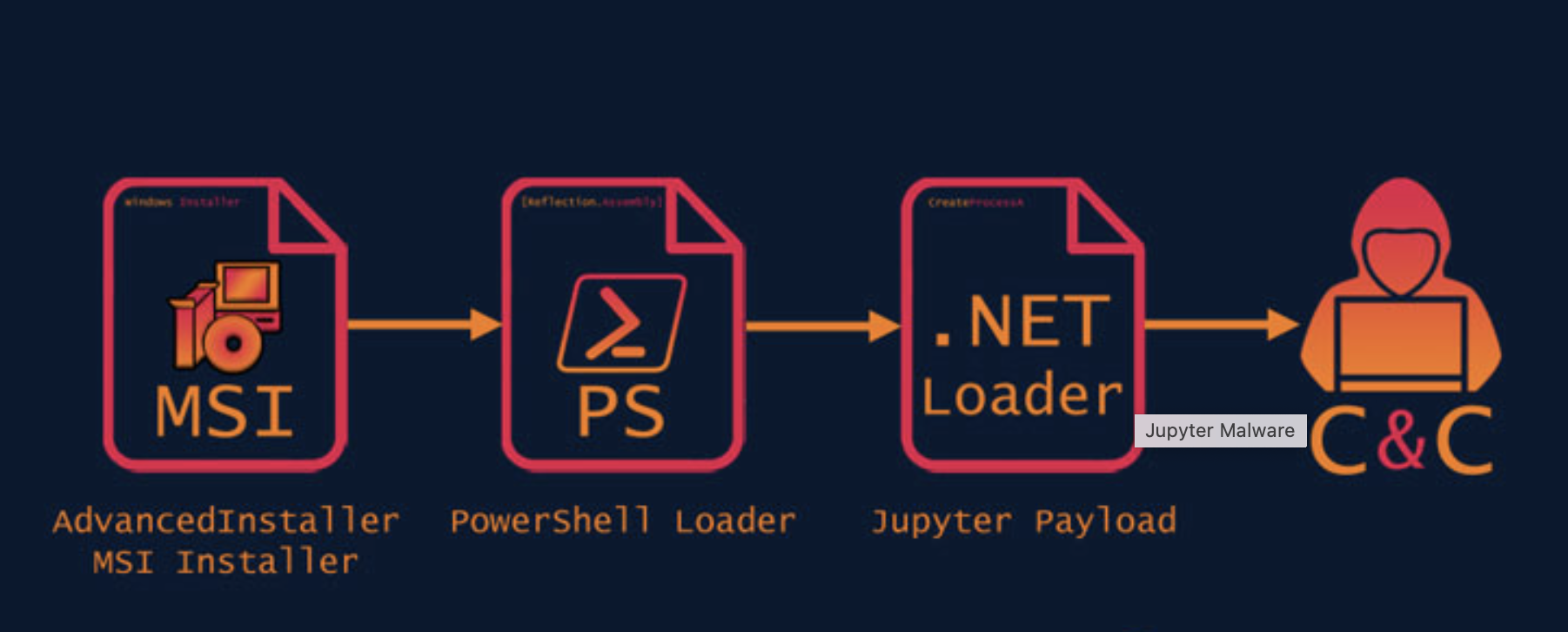

Podczas gdy poprzednie ataki obejmowały legalne pliki binarne znanego oprogramowania, takiego jak Docx2Rtf i Expert PDF, najnowszy killchain wykorzystuje inną aplikację PDF o nazwie Nitro Pro. Ataki rozpoczynają się od wdrożenia pakietu instalatora MSI o rozmiarze ponad 100 MB, co pozwala im na ominięcie silników antymalware i zamaskowanie przy użyciu kreatora pakowania aplikacji innej firmy o nazwie Advanced Installer.

Konwencja nazewnictwa ładunku MSI to:

- Potencjalne tematy dokumentu,

- Słowa oddzielone myślnikiem „-”,

- Każde słowo zaczyna się od dużej litery.

Przykłady można znaleźć na końcu w sekcji IOC.

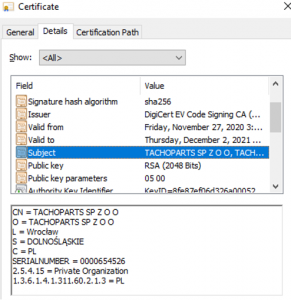

Uruchomienie ładunku MSI prowadzi do uruchomienia modułu ładującego PowerShell wbudowanego w legalny plik binarny Nitro Pro 13, którego zaobserwowano dwa warianty podpisane ważnym certyfikatem należącym do rzeczywistej firmy w Polsce (TachoParts sp. z o. o.), co sugeruje możliwość podszywania się pod certyfikat lub po prostu kradzieży tego certyfikatu. Moduł ładujący w końcowej fazie dekoduje i uruchamia malware Jupyter .NET w pamięci.

Ewolucja backdoora Jupyter od 2020 roku, dowodzi prawdziwości stwierdzenia, że cyberprzestępcy zawsze wprowadzają innowacje. Fakt, że ten atak nadal ma niski poziom wykryć lub nie ma go w ogóle w VirusTotal, dodatkowo wskazuje, w jaki sposób hackerzy unikają systemów AV.

IOC

Ładunek MSI (hashe):

bc7986f0c9f431b839a13a9a0dfa2711f86e9e9afbed9b9b456066602881ba71

1197067d50dd5dd5af12e715e2cc00c0ba1ff738173928bbcfbbad1ee0a52f21

8e06c31285911c936425921ccf9f20107160174acd602cc7f2dd8ca677e8956d

9e3b4e4948521467216515e92812e5a47fb23f5bcb3a8b1a6014ae2f038c7181

e466158ff4c6da37213dc9e0f05038d05ebead93febf51a5ec3ac6e2b9e3e22d

8447b77cc4b708ed9f68d0d71dd79f5e66fe27fedd081dcc1339b6d35c387725

Ładunek MSI (nazwy):

Metlife-Disability-Waiver-Of-Premium-Benefit-Rider.msi

Medical-Engagement-Scale-Questionnaire.msi

Due-Diligence-Checklist-For-Oil-And-Gas-Properties.msi

Non-Renewal-Of-Lease-Letter-To-Landlord-From-Tenant.msi

Fedex-Tracking-By-Shipper-Receipt.msi

Christian-Doctrine-Clauses-List.msi

Omnicell-Cabinet-User-Manual.msi

Wells-Fargo-Subpoena-Processing-Department-Phoenix-Az.msi

Bulgarian Power Burst Training pdf.msiapp.msi