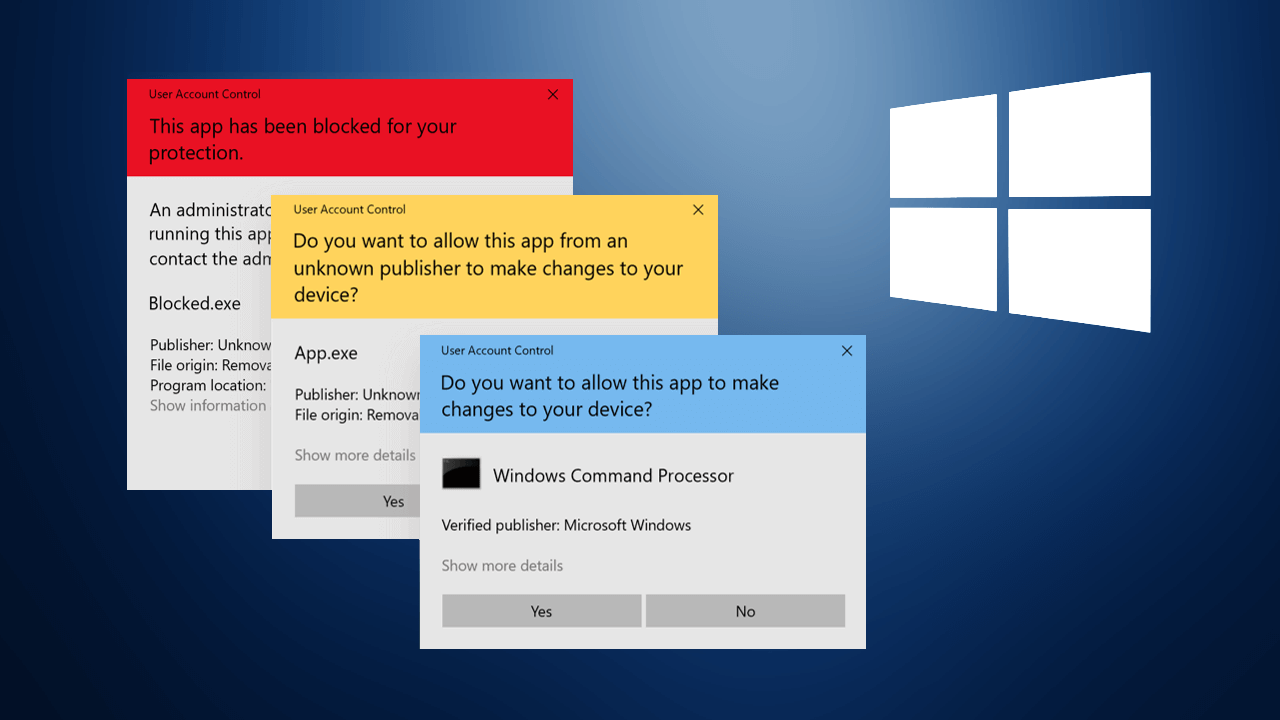

Cyberprzestępcy stojący za nowo zidentyfikowaną kampanią atakują system Windows 10 za pomocą techniki, która sprytnie omija zabezpieczenia systemu Windows o nazwie Kontrola Konta Użytkownika (ang. User Account Control), czyli popularnego UAC.

Badacze z Rapid7 niedawno zidentyfikowali kampanię i ostrzegają, że celem atakujących jest wydobycie wrażliwych danych i kradzież portfeli kryptowalut z docelowego zainfekowanego komputera. Analityk z Rapid7 powiedział, że złośliwe oprogramowanie utrzymuje się na komputerze „nadużywając zmiennej środowiskowej Windows i natywnego zaplanowanego zadania, aby zapewnić ciągłe wykonywanie z podwyższonymi uprawnieniami”.

Rapid7 napisał w opublikowanym w czwartek poście na blogu, że łańcuch ataków jest inicjowany, gdy użytkownik przeglądarki Chrome odwiedza złośliwą stronę internetową, a „usługa reklamowa przeglądarki” (chodzi pewnie o blokowanie reklam) prosi użytkownika o podjęcie działania i przekierowuje malware na stacje roboczą.

Cele ataku

Ostatecznym celem atakujących jest wykorzystanie złośliwego oprogramowania do kradzieży informacji, takich jak dane uwierzytelniające zapisane w przeglądarce oraz kryptowaluty zapisane na portfelach użytkowników. Dodatkowe złośliwe zachowanie obejmuje uniemożliwianie przeglądarce aktualizacji i tworzenie warunków systemowych pod wykonanie dowolnego polecenia przez malware.

Badacze odkryli, że hakerzy wykorzystują zhakowaną witrynę specjalnie przygotowaną do wykorzystywania konkretnej wersji przeglądarki Chrome (działającej w systemie Windows 10) w celu dostarczania złośliwego ładunku. Badania dotyczące pliku historii przeglądarki zainfekowanych użytkowników wykazały przekierowania do wielu podejrzanych domen i innych nietypowych łańcuchów przekierowań przed początkową infekcją.

„W pierwszym dochodzeniu profil Chrome użytkownika ujawnił, że ustawienia uprawnień witryny dla podejrzanej domeny, birchlerarroyo[.]com, zostały zmienione tuż przed przekierowaniami” – napisano na blogu Rapid7. „W szczególności użytkownik przyznał witrynie hostowanej na birchlerarroyo[.]com pozwolenie na wysyłanie powiadomień do użytkownika”.

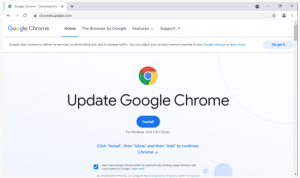

Z badań nie wiadomo, dlaczego lub w jaki sposób użytkownik został nakłoniony do zezwolenia witrynie na wysyłanie powiadomień za pośrednictwem Chrome. Jednak zaraz po dopuszczeniu powiadomień użytkownik przeglądarki został ostrzeżony, że jego przeglądarka internetowa Chrome wymaga aktualizacji. Oczywiście był to scam, a użytkownik po interakcji został przekierowany na fałszywą stronę z domniemaną aktualizacją, widoczną poniżej:

Google Chrome Update?

Złośliwa aktualizacja przeglądarki Chrome odwołuje się do pakietu aplikacji Windows zwanym plikiem typu MSIX. Nazwa pliku MSIX to „oelgfertgokejrgre.msix” i faktycznie jest on hostowany w domenie chromesupdate[.]com.

Fakt, że złośliwy ładunek jest plikiem aplikacji Windows, jest istotny z kilku powodów.

Jego mechanizm dostarczania za pośrednictwem usługi reklamowej jako aplikacji Windows (która nie pozostawia typowych internetowych artefaktów śledczych związanych z pobieraniem), ścieżki instalacji aplikacji Windows i techniki obejścia UAC poprzez manipulację zmienną środowiskową, pozwala pozostać niewykrytym przez rozwiązania bezpieczeństwa lub nawet przez doświadczonego analityka SOC.

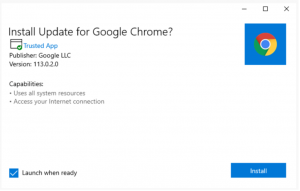

Malware udanie podszywa się pod aktualizacje Chrome i wyświetlany jest jako „Trusted App”.

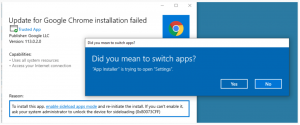

Jednak źródła pochodzenia pliku nie da się tutaj oszukać i system wie, że pochodzi spoza Microsoft Store, skąd powinny pochodzić wszystkie pliki typu MSIX.

Po jego uruchomieniu pojawi się monit informujący o tym, że aby uruchomić instalator trzeba zezwolić na instalacje aplikacji Windows z innych, niezaufanych źródeł. Tutaj powinna zapalić się czerwona lampka u świadomego użytkownika, że coś ewidentnie jest nie tak.

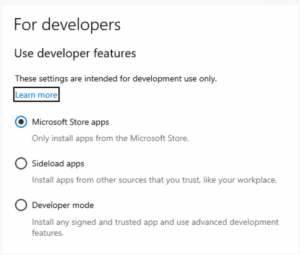

Dalej system Windows sam przeniesie nas do ustawień, gdzie jednym przełącznikiem możemy zmienić, aby zezwolić na instalacje pobranej paczki – opcja „Sideload apps”:

Faza exploitacji

W przypadku instalacji złośliwej „aktualizacji” komputer zostaje zainfekowany i rozpoczyna się atak.

Pierwszy etap ataku obejmuje wywołanie polecenia PowerShell utworzonego przez plik wykonywalny o nazwie HoxLuSfo.exe, który sam został utworzony przez legalny proces Windows – sihost.exe. Swoją drogą jest to proces odpowiedzialny za centrum akcji i powiadomienia w Windows 10.

Celem polecenia PowerShell było obejście systemu UAC. Konkretnie, polecenie wykorzystało użycie zmiennej środowiskowej %windir% w ścieżce określonej w zaplanowanym zadaniu o nazwie „SilentCleanup”, zmieniając wartość ustawioną dla zmiennej. Polecenie usuwa istniejącą zmienną środowiskową %windir% i zastępuje ją nową ustawioną na: %LOCALAPPDATA%\Microsoft\OneDrive\setup\st.exe REM.

Spowodowało to skonfigurowanie zaplanowanego zadania, aby wykonywało następujące polecenie za każdym razem, gdy zostanie wyzwolone: %LOCALAPPDATA%\Microsoft\OneDrive\setup\st.exe REM\system32\cleanmgr.exe /autoclean /d %systemdrive%.

Taki proces pozwala poleceniu PowerShell na przejęcie zaplanowanego zadania „SilentCleanup”, aby uruchomić żądane pliki wykonywalne – w tym przypadku HoxLuSfo.exe i st.exe, ten ostatni z podwyższonymi uprawnieniami systemowymi.

Podsumowanie

Podczas analizy próbki złośliwego ładunku specjaliści z Rapid7 odkryli, że HoxLuSfo.exe to 32-bitowy plik wykonywalny Microsoft Visual Studio .NET zawierający zaszyfrowany kod, który może uniemożliwić prawidłowe rozwiązywanie popularnych adresów URL aktualizacji przeglądarki, aby zapobiec faktycznym aktualizacjom.

Ładunek enumeruje również zainstalowane przeglądarki i kradnie dane uwierzytelniające zapisane w ich pamięci; zabija procesy o nazwach Google, MicrosoftEdge i setu; i zawiera funkcję kradzieży kryptowalut z portfeli podłączonych jako pluginy w przeglądarkach.

Badacze dostarczają zarówno szczegółową analizę kryminalistyczną kampanii, jak i obszerną listę wskaźników włamania, aby pomóc użytkownikom zapobiegać atakom i łagodzić ich skutki. Link do posta z Rapid7 tutaj.