Specjaliści z SafeBreach Labs odkryli nowego irańskiego gracza wykorzystującego exploita Microsoft MSHTML Remote Code Execution (RCE) do infekowania ofiar za pomocą prostego, złośliwego skryptu PowerShell. Aktor zainicjował atak w połowie września 2021 r. a po raz pierwszy zgłosiła go grupa ShadowChasing1 na Twitterze. Jednak kod skryptu PowerShell nie został wtedy opublikowany i nie został uwzględniony w VirusTotal ani w innych publicznych repozytoriach złośliwego oprogramowania.

SafeBreach Labs przeanalizowało cały łańcuch ataków, odkryli nowe zagrożenia phishingowe, które rozpoczęły się w lipcu tego roku, i zdobyły ostatni i najciekawszy element układanki — kod PowerShell Stealer’a — który nazwano PowerShortShell. Powodem, dla którego wybrano tę nazwę, jest fakt, że złodziejem informacji jest skrypt PowerShell – bardzo krótki, lecz z potężnymi możliwościami gromadzenia danych. Napisany w zaledwie 150 wierszach, dostarcza hackerom wiele krytycznych informacji, w tym zrzuty ekranu, pliki aplikacji Telegram, zbiera dokumenty i obszerne dane o środowisku ofiary.

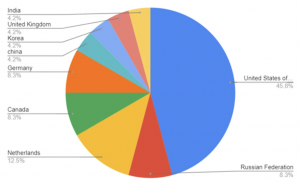

Prawie połowa pokrzywdzonych znajduje się w Stanach Zjednoczonych. Bazując na treści dokumentu Microsoft Word – który obwinia przywódcę Iranu za „Masakrę w Koronie” i charakter zebranych danych, zakładamy, że ofiarami mogą być Irańczycy mieszkający za granicą i mogą być postrzegani jako zagrożenie dla reżimu Iranu. Przeciwnik może być związany z Państwem Islamskim, ponieważ użycie Telegram’a jest typowe dla znanych cyberprzestępców, takich jak Infy, Ferocious Kitten i Rampant Kitten. Co zaskakujące, wykorzystanie exploitów do infekcji jest dość nietypowe dla irańskich hackerów, którzy w większości przypadków w dużym stopniu polegają na sztuczkach socjotechnicznych.

Jak wygląda atak?

Tak jak wspominaliśmy całość polega, tak naprawdę na wykorzystaniu exploita CVE-2021-40444 i uruchomieniu skryptu zbierającego i kradnącego informacje. Poniżej etapy ataku.

Krok 1 – Atak rozpoczyna się od wysłania wiadomości typu spear phishing (z załącznikiem Winword), którą ofiara ma otworzyć.

Krok 2 — Plik Word łączy się ze złośliwym serwerem, wykonuje złośliwy kod html, a następnie umieszcza bibliotekę DLL w katalogu %temp%.

- Relacja przechowywana w pliku xml document.xml.rels wskazuje na złośliwy kod HTML na serwerze C2: mshtml:http://hr[.]dedyn[.]io/image.html.

- JScript w kodzie HTML zawiera obiekt wskazujący na plik CAB i ramkę iframe wskazującą na plik INF, poprzedzone dyrektywą „.cpl:”.

- Plik CAB zostaje otwarty. Ze względu na lukę w przeszukiwaniu katalogów w CAB możliwe jest przechowywanie pliku msword.inf w %TEMP%.

Krok 3 — Złośliwa biblioteka DLL wykonuje skrypt PowerShell.

- Plik INF jest otwierany za pomocą dyrektywy „.cpl:”, co powoduje boczne ładowanie pliku INF przez rundll32: na przykład: ’.cpl:../../../../../Temp/ Niski/msword.inf”.

- Msword.inf to biblioteka dll, która pobiera i wykonuje końcowy ładunek (skrypt PowerShell).

- Skrypt PowerShell zbiera dane i przenosi je na serwer C2 atakującego.

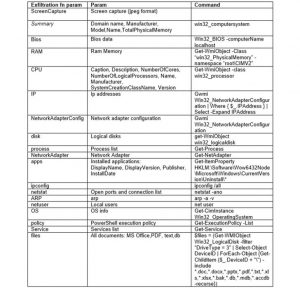

Nie umieszczamy całego kodu złośliwego skryptu, ale za to poniżej znajduje się tabelka z listą komend wykonywanych przez skrypt w systemie ofiary.

Podsumowanie

Chociaż infekcje związane z wdrożeniem złodzieja informacji zaobserwowano 15 września, dzień po tym, jak Microsoft wydał łatki dla luki, wspomniany serwer C2 został również wykorzystany do przechwytywania danych uwierzytelniających do Gmaila i Instagrama ofiar w ramach dwóch kampanii phishingowych zorganizowanych przez tą samą grupę przestępczą w lipcu 2021 roku. Serwer C2 cały czas odpowiada i funkcjonuje i jest oznaczony przez większość silników AV jako „malicious”.

Na stronie SafeBreach dostępne są szczegółowe IOC ataku.