Hakerzy znaleźli sposób na uzyskanie pełnych praw administratora do domen Active Directory (AD), wykorzystując luki bezpieczeństwa CVE-2021-42287 i CVE-2021-42278. Przeprowadzony przez nich łańcuch eksploatacji umożliwia przejęcie Active Directory za pomocą zaledwie kilku operacji!

Końcówka roku jest dla nas wszystkich bardzo pracowita. Towarzyszy temu chaos i pęd, które potrafią wykorzystać cyberprzestępcy. Stosują wyrafinowane metody ataków na firmy i prywatnych użytkowników. Pojawiające się w tym okresie nowe podatności na pewno nie sprzyjają biznesowi oraz przysparzają trudności w pracy wielu specjalistom bezpieczeństwa IT. Niestety ten rok nie należy do wyjątków. Aktualnie gorącym tematem stała się krytyczna luka Log4j, o której pisaliśmy wczoraj. Pamiętajmy, że trzeba być czujnym na wszystkie podatności, tak żeby te „najważniejsze” nie przyćmiły tych „innych” – równie ważnych. Dlatego opisaliśmy dzisiaj dwa ciekawe przypadki.

Eksploitacja nowych luk Microsoft Active Directory

Specjaliści ds. bezpieczeństwa zwrócili uwagę na duże zainteresowanie exploitacją luk CVE-2021-42287 i CVE-2021-42278 jakie pojawiły się jeszcze w listopadzie. W związku z rozgłosem, Microsoft niezwłocznie wydał łatki w programie wtorkowych wydań poprawek w listopadzie. Jednak procedury łagodzenia i łatania wymagają czasu (w szczególności pod koniec roku), zwłaszcza w przypadku dużych sieci korporacyjnych, co powoduje, że wiele domen AD jest narażonych na ataki.

Niedawno (12 grudnia 2021 r.) w Internecie zostały ujawnione szczegóły dotyczące luki w zabezpieczeniach oraz POC luki umożliwiającej eskalację uprawnień usługi domeny Microsoft Windows Active Directory. Poziom podatności oceniany jest jako wysokie ryzyko z wynikiem CVSS wynoszącym 7,5.

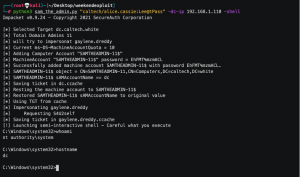

Pierwszy exploit możecie znaleźć tutaj.

Inny przykład (demo) exploitacji obejrzycie na nagraniu tutaj

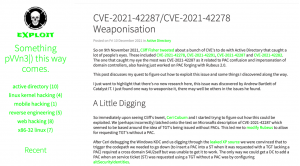

Polecamy również zapoznanie się ciekawym artykułem o exploitacji tych podatności przy użyciu technik opisanych na exploit.ph

CVE-2021-42278: Podszywanie się pod sAMAccountName

Poradnik Microsoft zawiera szczegółowe informacje, że CVE-2021-42278 to problem dotyczący obejścia zabezpieczeń, który umożliwia atakującym przejęcie kontroli nad serwerem pełniącym role kontrolera domeny przez wykorzystanie podszywania się pod sAMAccountName. Znajdziecie go tutaj. W szczególności mechanizmy sprawdzania poprawności AD nie sprawdzają znaku „$” na końcu nazwy konta komputera, chociaż wszystkie nazwy komputerów powinny się nim kończyć.

CVE-2021-42287: Podniesienie uprawnień na kontrolerze domeny Active Directory

Microsoft opisuje CVE-2021-42287 jako lukę w zabezpieczeniach, która ma wpływ na certyfikat atrybutu Kerberos Privilege (PAC). Błąd wynika z błędnej konfiguracji KDC, która umożliwia każdemu kontu komputera podszywanie się pod domenę AD.

W przypadku połączenia w łańcuch ataku powyższe luki w zabezpieczeniach umożliwiają hakerom uzyskanie uprawnień administratora domeny w dowolnym środowisku Active Directory. Łańcuch eksploatacji jest niezwykle łatwy do wykorzystania, umożliwiając przeciwnikom podniesienie swoich uprawnień nawet bez dostępu do podstawowego/ standardowego konta użytkownika.

Zagrożone wersje Windows

Wersje Windows, których dotyczy problem:

- Windows Server 2012 R2 (instalacja Server Core)

- Windows Server 2012 R2

- Windows Server 2012 (instalacja Server Core)

- Windows Server 2008 R2 dla systemów opartych na procesorach x64 z dodatkiem Service Pack 1 (instalacja Server Core)

- Windows Server 2012

- Windows Server 2008 R2 dla systemów opartych na procesorach x64 z dodatkiem Service Pack 1

- Windows Server 2008 dla systemów opartych na procesorach x64 z dodatkiem Service Pack 2 (instalacja Server Core)

- Windows Server 2008 dla systemów opartych na procesorach x64 z dodatkiem Service Pack 2

- Windows Server 2008 dla systemów 32-bitowych z dodatkiem Service Pack 2 (instalacja Server Core)

- Windows Server 2008 dla systemów 32-bitowych z dodatkiem Service Pack 2

- Windows Server 2016 (instalacja Server Core)

- Windows Server 2016

- Windows Server, wersja 20H2 (Instalacja Server Core)

- Windows Server, wersja 2004 (instalacja Server Core)

- Windows Server 2022 (instalacja Server Core)

- Windows Serwer 2022

- Windows Server 2019 (instalacja Server Core)

- Windows Server 2019

Wykrywanie i łagodzenie

Microsoft wydał zalecenia dotyczące pomocy organizacjom w ochronie infrastruktury przed możliwymi atakami z obejściem opisywanych zabezpieczeń. Przede wszystkim wszystkie serwery pełniące rolę kontrolera domeny AD wymagają zainstalowania aktualizacji z 9 listopada 2021 r. Po zainstalowaniu przez okres nie krótszy niż 7 dni, tryb wymuszania powinien być włączony na wszystkich powiązanych kontrolerach domeny. W wersji poprawki z 12 lipca 2022 r. tryb egzekwowania zostanie włączony jako wymagany krok łagodzący.

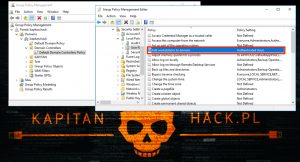

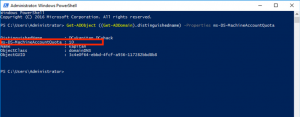

Innym zaleceniem jest ustawienie domyślnej wartości „Machine Account Quota” z „10” na „0”. Jest to szybka i łatwa poprawką uniemożliwiającą użytkownikom o standardowych uprawnieniach tworzenie kont komputerów w domenie. Pisaliśmy o tym tutaj.

Inną powiązaną z powyższą poprawką jest usunięcie uwierzytelnionych użytkowników (Authenticated Users) z uprawnienia SeMachineAccountPrivilege i dodanie administratorów domeny (DomainAdmins) lub innej grupy dozwolonych kont.