Kilka dni temu okazało się, że hakerzy stojący za kampanią wydobywania kryptowalut zdołali uniknąć wykrycia od 2019 r. Ataki wykorzystywały źle skonfigurowane interfejsy API platformy Docker, które umożliwiły im uzyskanie dostępu do sieci i ostatecznie wdrożenie backdoora na zaatakowanych hostach w celu wydobywania kryptowalut.

Technika ataku jest oparta na skrypcie i nazwana „Autom”, ponieważ wykorzystuje plik „autom.sh”. Atakujący konsekwentnie nadużywali błędnej konfiguracji API podczas aktywnego okresu kampanii, jednak taktyki unikania wykrycia były różne. Cały raport z kampanii sporządzony przez firmę Aquasec można znaleźć pod linkiem.

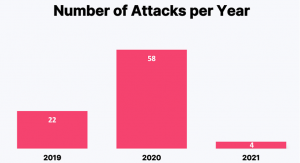

Na podstawie ustawionych honeypot’ów oraz wyników z wyszukiwarki Shodan można sporządzić diagram wykorzystania podatności na przestrzeni ostatnich 3 lat:

„Spadek liczby ataków na nasze honeypoty może sugerować, że atakujący je zidentyfikowali, a tym samym zmniejszyli liczbę ataków w 2021 roku” – napisali analitycy.

Chociaż atakujący stosują stale ten sam punkt wejścia i podobną taktykę, aby osiągnąć swój ostateczny cel, jakim jest wydobywanie kryptowalut, to na przestrzeni lat zmienił się mocno sposób unikania wykrycia.

Atakujący wykorzystali również pięć różnych serwerów C2 do pobrania skryptu powłoki, który inicjuje atak. Wydaje się więc, że grupa stojąca za atakiem rozwinęła swoje umiejętności, aby rozszerzyć powierzchnię ataku i być może skorzystać z nowych technik.

Opis ataku

Zespół z Aquasec po raz pierwszy zaobserwował atak w 2019 r., kiedy podczas uruchamiania czystego obrazu (ang. vanilla image) alpine:latest, który pobrał skrypt powłoki autom.sh, wykonano złośliwe polecenie.

Atakujący konsekwentnie używali tego samego punktu wejścia do ataku, który jest wykonywany ze zdalnego serwera. Jego zadaniem jest wyszukanie podatnych hostów w celu wykorzystania niepoprawnie skonfigurowanych interfejsów API platformy Docker.

Następnie atakujący uruchamiają obraz i szkodliwą powłokę, która tworzy użytkownika na dwa sposoby — adduser, która dodaje użytkowników poprzez skonfigurowanie folderu domowego konta i innych ustawień, oraz useradd, narzędzie niskiego poziomu służące do dodawania użytkowników — pod nazwa „akay”.

Ponieważ nowo utworzony użytkownik nie jest uprzywilejowany, cyberprzestępcy podnoszą uprawnienia, używając przedrostka „sudo”, a następnie przekształcają go w użytkownika root, który zapewnia nieograniczone uprawnienia do uruchamiania dowolnego pliku polecenia sudoers.

Potem atakujący używają domeny icanhazip[.]com, aby uzyskać publiczny adres IP zaatakowanego hosta i użyć go do pobrania pliku z serwera zdalnego. Ostatecznie oczywiście instalowany jest backdoor kopiący potajemnie kryptowaluty i przesyłający je na adres atakującego.

Zabawa w chowanego

Chociaż atakujący od lat nie zmienili sposobu, w jaki uzyskują dostęp i utrzymują się na maszynach ofiar, to zmienili inne czynniki – serwer, z którego został pobrany skrypt powłoki autom.sh, a także techniki unikania wykrycia.

W 2020 r. wyłączyli szereg mechanizmów bezpieczeństwa na infekowanym hoście, aby pozostać w ukryciu, w tym zaporę ufw, która umożliwia użytkownikom zezwolenie lub odmowę dostępu do konkretnej usługi oraz NMI (ang. non-maskable interrupt), które jest zwykle przerwaniem o najwyższym priorytecie, aby zwrócić uwagę na nienaprawialne błędy sprzętowe.

W roku 2021 atakujący dodali nową technikę ukrywania obecności polegającą na wydobywaniu kryptowalut poprzez pobranie zaciemnionego skryptu powłoki ze zdalnego serwera. Skrypt ten był 5 krotnie zakodowany w base64, co skutecznie uniemożliwiało narzędziom bezpieczeństwa i analitykom odczytanie jego treści.

Inne możliwości zaciemniania wykrycia dodane w trakcie kampanii obejmowały pobranie skryptu log_rotate.bin, który uruchamia wydobycie kryptowalut poprzez utworzenie nowego zadania „cron”, które inicjuje wydobycie co 55 minut.