Kilka dni temu wyszła na jaw ciekawa, acz trywialna podatność w Microsoft Defender, którą hackerzy mogą użyć, aby poznać lokalizacje i pliki wykluczone ze skanowania przez Defender’a i umieścić właśnie tam swoje złośliwe programy.

Według niektórych specjalistów problem utrzymuje się od co najmniej ośmiu lat i dotyczy systemów Windows 10 21H1 i Windows 10 21H2, w Windows 11 został już poprawiony.

Wszystko dotyczy uprawnień do obiektów systemowych.

Jak każde rozwiązanie antywirusowe, Microsoft Defender pozwala użytkownikom dodawać lokalizacje (lokalne lub sieciowe) w ich systemach, które powinny być wykluczone ze skanowania złośliwego oprogramowania.

Administratorzy często dokonują wyjątków, aby zapobiec wpływowi programów antywirusowych na działanie legalnych aplikacji, które są błędnie wykrywane jako malware. Lista wyjątków skanowania często różni się w zależności od użytkownika, jest to przydatna informacja dla atakującego w systemie, gdyż daje mu to lokalizacje, w których mogą przechowywać złośliwe pliki bez obawy, że zostaną wykryte.

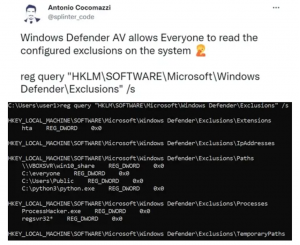

Badaczem podatności odpowiedzialnym za wykrycie tej luki jest Antonio Cocomazzi, który ogłosił ten fakt na swoim Tweeterze:

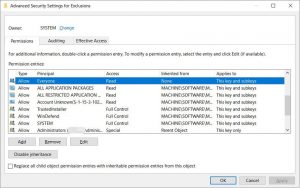

Udowodnił on, że lista wykluczeń znajdująca się w rejestrze jest niezabezpieczona i każdy użytkownik komputera może po prostu ją przeczytać. Niezależnie od uprawnień użytkownicy lokalni mogą wysyłać zapytania do rejestru i poznać ścieżki, których program Microsoft Defender nie może sprawdzać pod kątem złośliwego oprogramowania lub niebezpiecznych plików. Wszystko to przez źle nadane uprawnienia do tej gałęzi rejestru. Poniżej widzimy domyślną listę uprawnień, na której znajduje się obiekt „Everyone” z dostępem „Read”.

Inny specjalista, Nathan McNulty potwierdził, że można pobrać listę wykluczeń z drzewa rejestru z wpisami przechowującymi ustawienia zasad grupy (GPO). Ta informacja jest bardziej wrażliwa, ponieważ zapewnia wykluczenia dla wielu komputerów, nie tylko dla jednego lokalnego.

Chociaż atakujący potrzebuje lokalnego dostępu, aby uzyskać listę wykluczeń usługi Microsoft Defender, nie jest to przeszkodą. Wielu atakujących już znajduje się w skompromitowanych sieciach korporacyjnych, szukając sposobu na poruszanie się horyzontalnie w sieci. Polecamy nasz artykuł o Insider Threat.

Znając listę wykluczeń programu Microsoft Defender, cyberprzestępca, który już zhackował komputer z systemem Windows, może przechowywać i uruchamiać złośliwe oprogramowanie z wykluczonych folderów bez obawy, że zostanie zauważony.

Biorąc pod uwagę, że minęło tyle czasu, a Microsoft jeszcze nie rozwiązał problemu, administratorzy sieci powinni zapoznać się z dokumentacją, aby prawidłowo skonfigurować wykluczenia Microsoft Defender na serwerach i komputerach lokalnych za pomocą zasad grupy, a następnie zadbać o poprawne zabezpieczenie tej konfiguracji.

Wiemy, że problem został rozwiązany w systemie Windows 11, ale na razie i pewnie przez najbliższe lata również, większość użytkowników korzysta z Windows 10, co utwierdza nas w przekonaniu, że jest to poważny problem o ogromnej skali rażenia.