Szkodliwe oprogramowanie typu backdoor, które umożliwia przejęcie konta w mediach społecznościowych – w tym Facebooka, Google i Soundcloud – przeniknęło do oficjalnego sklepu Microsoftu, klonując szablony i podszywając się pod popularne gry, takie jak Temple Run czy Subway Surfer.

Malware nazywany Electron Bot, daje atakującym pełną kontrolę nad zaatakowanymi urządzeniami. Wśród wielu złośliwych aktywności, które może wykonać zdalnie, umożliwia swoim operatorom rejestrowanie nowych kont, logowanie się, komentowanie i polubienie innych postów w mediach społecznościowych – wszystko w czasie rzeczywistym!

W czwartkowym raporcie firma Check Point Research (CPR) poinformowała, że złośliwe oprogramowanie zatakowało ponad 5000 ofiar w 20 krajach – większość z Bermudów, Bułgarii, Rosji, Hiszpanii i Szwecji.

Malware jest dystrybuowany głównie za pośrednictwem platformy Microsoft Store. Ukrywa się w dziesiątkach zainfekowanych aplikacji – głównie w grach – które atakujący stale aktualizują. Rzecznik Microsoftu powiedział w ubiegłym tygodniu, że „Badamy ten problem i podejmiemy odpowiednie działania, aby chronić klientów”.

Możliwości Electron Bot

Jeden z modułów tego „szkodnika” to SEO Poisoning, który jest wykorzystywany do promocji w mediach społecznościowych i bezpośredniego linkowania do złośliwych aplikacji w Microsoft App Store. Aktywność atakujących rozpoczęła się od kampanii wyskakujących złośliwych reklam wykrytej pod koniec 2018 roku. Szkodliwe oprogramowanie, o którym mowa, ukrywało się w sklepie Microsoft jako aplikacja o nazwie „Album by Google Photos”, która rzekomo została opublikowana przez Google LLC.

Złośliwe oprogramowanie stale ewoluowało przez lata, ponieważ osoby atakujące dodawały do jego arsenału nowe funkcje i techniki poprzez legalne aktualizacje.

Sama nazwa „Electron Bot” nie jest przypadkowa. Opisywany malware zbudowany jest w oparciu o framework Electron. Służy on do tworzenia wieloplatformowych aplikacji desktopowych przy użyciu skryptów webowych. Framework łączy silnik renderujący Chromium i środowisko uruchomieniowe Node.js, dając mu możliwości przeglądarki kontrolowanej przez skrypty, takie jak JavaScript.

Aby uniknąć wykrycia, większość skryptów kontrolujących szkodliwe oprogramowanie jest ładowana dynamicznie z serwerów atakujących. Dzięki temu hakerzy mogą modyfikować ładunek złośliwego oprogramowania i zmieniać zachowanie botów w dowolnym momencie.

Główne możliwości bota Electron to:

- Zatruwanie SEO – metoda ataku, w ramach której cyberprzestępcy tworzą złośliwe strony internetowe i wykorzystują metody optymalizacji wyszukiwarek, aby wyświetlać je w widocznym miejscu w wynikach wyszukiwania. Ta metoda jest również używana jako usługa sprzedaży w celu promowania rankingu innych stron internetowych.

- Ad Clicker – infekcja stacji roboczej, która działa w tle i stale łączy się ze zdalnymi stronami internetowymi, aby generować „kliknięcia” w reklamy, dzięki czemu czerpie zyski finansowe z liczby interakcji.

- Promowanie kont w mediach społecznościowych – takich jak YouTube i SoundCloud, aby kierować ruch do określonych treści i zwiększać liczbę wyświetleń i kliknięć reklam.

- Promowanie produktów online – aby generować zyski dzięki klikaniu reklam lub zwiększyć ocenę sklepu, aby uzyskać wyższą sprzedaż.

Ponadto ładunek złośliwego oprogramowania zawiera funkcje kontrolujące konta w mediach społecznościowych na Facebooku, Google i SoundCloud. Malware może sam rejestrować nowe konta, logować się, komentować i „polubić” inne posty.

Ścieżka ataku

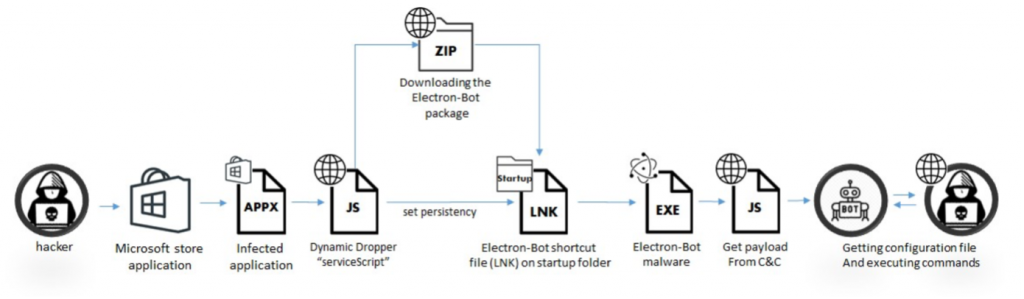

Łańcuch infekcji jest podobny do większości kampanii zaczynających się od instalacji zainfekowanej aplikacji pobranej z Microsoft Store. Gdy użytkownik uruchamia „grę”, dropper JavaScript jest ładowany dynamicznie w tle z serwera atakującego. Następnie wykonuje kilka działań, w tym pobieranie i instalowanie złośliwego oprogramowania oraz uzyskanie trwałości w folderze startowym.

Złośliwe oprogramowanie jest uruchamiane przy następnym rozruchu systemu. Nawiązuje połączenie z Command & Control i otrzymuje dynamiczny ładunek JavaScript z zestawem funkcjonalności. Na koniec C&C wysyła plik konfiguracyjny zawierający polecenia do wykonania.

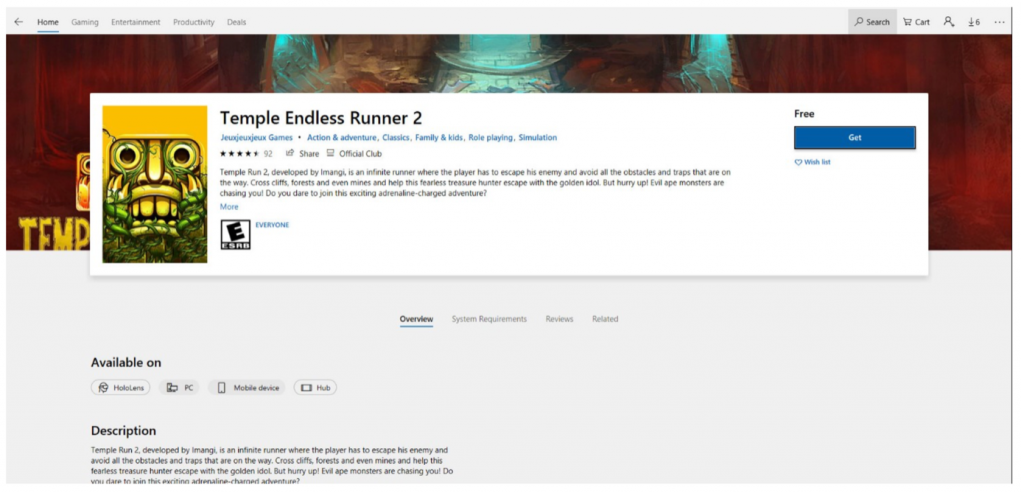

Kampania rozpoczyna się, gdy użytkownik pobierze jedną z zainfekowanych aplikacji z legalnego sklepu Microsoft. Jako przykład poniżej gra „Temple Endless Runner 2”, która została opublikowana 6 września 2021 r. i ma blisko sto recenzji, a niestety kryje w sobie malware.

Podsumowanie

Obecnie oficjalne sklepy z aplikacjami są pełne oszustw. Najnowszym z nich jest trojan bankowy Xenomorph niedawno odkryty przez ThreatFabric, a najbardziej ironicznym z pewnością Vultur, trojan schowany we w pełni działającej aplikacji do uwierzytelniania dwuskładnikowego (2FA), który niedawno zainfekował 10 000 ofiar, które pobrały go z Google Play.

Udane wejście Electron Bota do oficjalnego sklepu z aplikacjami Microsoftu jest tylko najnowszym rażącym przykładem tego, jak ludzie porzucają ostrożność, gdy widzą aplikacje na oficjalnym sklepie z wieloma pozytywnymi ocenami. Należy zawsze być czujnym i nigdy nie pobierać aplikacji, które nie są nam potrzebne i nie są zweryfikowane przez zewnętrzne źródło.