Badania przeprowadzone przez zespół Symantec Threat Hunter, ujawniły wyrafinowane złośliwe oprogramowanie wykorzystywane przez cyberprzestępców powiązanych z Chinami. Malware ten wykazuje złożoność techniczną wcześniej niewidzianą w takich atakach. Narzędzie wydaje się być wykorzystywane w długotrwałej kampanii szpiegowskiej przeciwko rządom wybranych państwa i innym celom infrastruktury krytycznej.

Istnieją mocne dowody sugerujące, że backdoor Daxin, który umożliwia atakującemu gromadzenie danych na zainfekowanym komputerze, było wykorzystywane już w listopadzie 2021 r. przez hackerów powiązanych z Chinami. Wydaje się, że większość celów to organizacje rządowe o strategicznym znaczeniu dla Chin. Ponadto na niektórych z tych samych komputerów, na których wdrożono Daxin, znaleziono inne narzędzia szpiegowskie związane z Chinami.

Daxin jest bez wątpienia najbardziej zaawansowanym szkodliwym oprogramowaniem, z jakim badacze z firmy Symantec mieli do czynienia analizując ataki przeprowadzane z Chin. Biorąc pod uwagę jego możliwości i charakter zastosowanych ataków, Daxin wydaje się być zoptymalizowany do użycia przeciwko zabarykadowanym celom, umożliwiając atakującym zagłębienie się w sieć i eksfiltrację danych bez wzbudzania podejrzeń.

Dzięki członkostwu w Joint Cyber Defense Collaborative (JCDC), badacze Symantec współpracują z agencją CISA, aby namierzyć cele tych ataków i pomóc w ewentualnej obronie.

Opis techniczny

Daxin występuje w postaci sterownika jądra systemu Windows, który jest obecnie stosunkowo rzadkim formatem złośliwego oprogramowania. Wdraża zaawansowaną funkcjonalność komunikacyjną, która zapewnia zarówno wysoki stopień ukrycia, jak i umożliwia atakującym połączenie z innymi zainfekowanymi komputerami w sieciach, w których nie jest dostępna bezpośrednia łączność z Internetem.

Możliwości Daxin sugerują, że atakujący mocno zainwestowali w opracowanie technik komunikacji, które mogą wtapiać się niezauważalnie w normalny ruch sieciowy w atakowanym środowisku. W szczególności złośliwe oprogramowanie unika uruchamiania własnych usług. Zamiast tego może nadużywać wszelkich legalnych usług sieciowych, które już działają na zainfekowanych komputerach z system Windows.

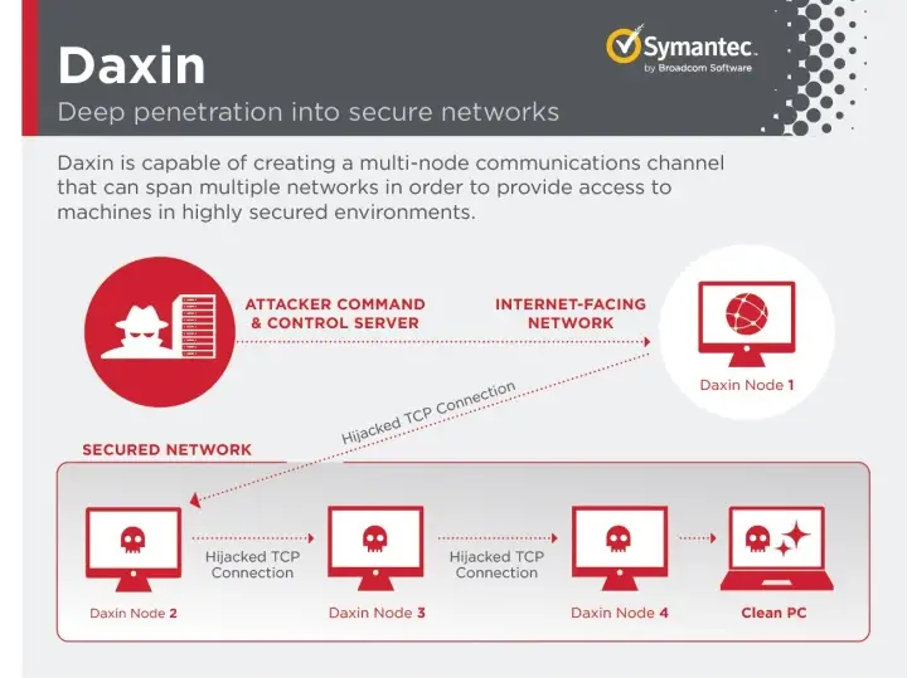

Daxin jest również w stanie przekazywać swoje polecenia przez sieć zainfekowanych komputerów w zaatakowanej organizacji. Osoby atakujące mogą wybrać dowolną ścieżkę między zainfekowanymi komputerami i wysłać jedno polecenie, które instruuje te komputery, aby nawiązały żądaną łączność.

Malware oferuje również tunelowanie, umożliwiające atakującym komunikację z legalnymi usługami w sieci ofiary, do których można się dostać z dowolnego zainfekowanego komputera.

Po umieszczeniu na stacji roboczej narzędzie umożliwia atakującemu wykonywanie wielu operacji, takich jak odczytywanie i zapisywanie dowolnych plików, uruchamianie dowolnych procesów i wchodzenie z nimi w interakcję. Być może zestaw funkcjonalności pozyskiwania daych Daxin jest dość wąski, ale jego prawdziwa wartość dla atakujących leży w możliwościach ukrywania się i komunikacji z serwerami C2 i zainfekowanymi stacjami.

Daxin jest w stanie komunikować się poprzez przechwytywanie legalnych połączeń TCP/IP. W tym celu monitoruje cały przychodzący ruch TCP pod kątem określonych wzorców. Za każdym razem, gdy którykolwiek z tych wzorców zostanie wykryty, Daxin odłącza uprawnionego odbiorcę i przejmuje połączenie. Następnie przeprowadza niestandardową wymianę kluczy ze zdalną końcówką, w której dwie strony wykonują uzupełniające się kroki. Złośliwe oprogramowanie może być zarówno inicjatorem, jak i źródłem wymiany kluczy. Udana wymiana otwiera zaszyfrowany kanał komunikacyjny do odbierania poleceń i wysyłania odpowiedzi. Wykorzystanie porwanych połączeń TCP przez Daxin zapewnia wysoki stopień ukrycia komunikacji i pomaga nawiązać łączność w sieciach z surowymi regułami. Może również obniżyć ryzyko wykrycia przez analityków SOC monitorujących anomalie sieciowe.

W architekturze tego narzędzia istnieją również dedykowane komunikaty, które hermetyzują surowe pakiety sieciowe przesyłane przez lokalny interfejs. Daxin następnie śledzi przepływy sieciowe, dzięki czemu wszelkie pakiety z odpowiedziami są przechwytywane i przekazywane zdalnemu napastnikowi. Pozwala to atakującemu na nawiązanie komunikacji z legalnymi usługami, które są osiągalne z zainfekowanej maszyny w sieci, gdzie zdalny atakujący używa tuneli do interakcji z wewnętrznymi hostami. Obrazuje to poniższy schemat.

Być może najbardziej interesującą funkcjonalnością jest możliwość stworzenia nowego kanału komunikacji pomiędzy wieloma zainfekowanymi komputerami, w którym atakujący dostarcza listę węzłów w jednym poleceniu. Dla każdego węzła wiadomość zawiera wszystkie szczegóły wymagane do nawiązania komunikacji, w szczególności adres IP węzła, jego numer portu TCP oraz poświadczenia używane podczas niestandardowej wymiany kluczy. Kiedy Daxin otrzyma tę wiadomość, wybiera następny węzeł z listy. Następnie używa własnego stosu TCP/IP do łączenia się z serwerem TCP wymienionym w wybranym wpisie. Po połączeniu Daxin uruchamia protokół po stronie inicjatora. Jeśli komputer równorzędny jest zainfekowany, powoduje to otwarcie nowego zaszyfrowanego kanału komunikacji. Zaktualizowana kopia oryginalnej wiadomości jest następnie wysyłana przez ten nowy kanał, w którym zwiększana jest pozycja następnego węzła do użycia. Proces jest następnie powtarzany dla pozostałych węzłów na liście.

Chociaż często zdarza się, że komunikacja atakujących wykonuje wiele przeskoków w sieci w celu ominięcia zapór i generalnie uniknięcia wzbudzania podejrzeń, zwykle odbywa się to krok po kroku, tak że każdy przeskok wymaga osobnej akcji. Jednak w przypadku Daxin proces ten jest pojedynczą operacją, co sugeruje, że złośliwe oprogramowanie jest przeznaczone do ataków na dobrze strzeżone sieci.

Podsumowanie

Istnieje kilka przykładów ataków, w których zaobserwowano narzędzia powiązane z chińskimi podmiotami, a także coś, co uważa się za warianty Daxin.

W ataku z listopada 2019 r. na firmę informatyczną cyberprzestępcy wykorzystali pojedynczą sesję PsExec do pierwszej próby wdrożenia Daxin, a następnie skorzystały z programu Trojan.Owprox, który wiemy, że należy do chińskiej grupy APT.

W maju 2020 r. szkodliwa aktywność obejmująca zarówno Daxin, jak i Trojan.Owprox wystąpiła na jednym komputerze należącym do innej organizacji, firmy technologicznej.

W ataku na cel wojskowy w lipcu 2020 r. napastnicy podjęli dwie nieudane próby rozmieszczenia złośliwego sterownika. Gdy te próby nie powiodły się, atakujący wykorzystali zamiast tego inne szkodliwe oprogramowanie, wariant trojana Emulov. Firma Symantec nie uzyskała żadnego z dwóch podejrzanych sterowników wykorzystywanych w tym ataku. Jednak bardzo silne podobieństwa między tym atakiem a wcześniejszą aktywnością, w której wykorzystano Daxin, sugerują, że jest bardzo prawdopodobne, że osoby atakujące próbowały wdrożyć Daxin, zanim przeniosły się na inny malware.

Symantec ściśle współpracuje z agencjami rządowymi w celu wydania zaleceń ochrony dotyczących opisywanego złośliwego narzędzia szpiegującego Daxin.