Osoby zajmujące się phishingiem wykorzystują usługę SMTP Google’a do omijania zabezpieczeń poczty elektronicznej i skutecznego dostarczania złośliwych wiadomości e-mail do wybranych użytkowników.

Według raportu firmy Avanan zajmującej się bezpieczeństwem poczty elektronicznej, od kwietnia 2022 r. nastąpił nagły wzrost liczby podmiotów wykorzystujących Googl’owskie SMTP.

W ciągu pierwszych dwóch tygodni kwietnia firma wykryła co najmniej 30 000 wiadomości e-mail rozprowadzanych tą metodą.

Szczegóły ataku

Google oferuje usługę SMTP (Simple Mail Transfer Protocol), która może być wykorzystywana przez użytkowników Gmaila i Google Workspace do kierowania wychodzących wiadomości e-mail.

Firmy korzystają z tej usługi z różnych powodów – od rezygnacji z zarządzania zewnętrznym serwerem pocztowym po używanie jej do wysyłania e-maili marketingowych, aby ich serwer pocztowy nie został dodany do listy blokowanych.

Jak podaje Avanan, podmioty stanowiące zagrożenie mogą wykorzystywać usługę SMTP od Google do podszywania się pod innych użytkowników Gmaila bez wykrycia, o ile domeny te nie mają polityki DMARC skonfigurowanej z dyrektywą „odrzuć”.

Domain-based Message Authentication, Reporting & Conformance, czyli DMARC, to protokół uwierzytelniania poczty elektronicznej, który umożliwia właścicielom domen określenie, co powinno się stać, jeśli wiadomość e-mail podszywa się pod inną domenę.

Aby to zrobić, właściciele domen tworzą specjalny rekord DNS DMARC, który zawiera dyrektywę mówiącą serwerowi pocztowemu, co ma robić. Dyrektywy te to: „none” (nie rób nic ze spoofingowaną wiadomością e-mail), „quarantine” (umieść wiadomość e-mail w folderze spamu) lub „reject” (nie akceptuj wiadomości e-mail w ogóle).

Nowe kampanie phishingowe wykorzystują serwer SMTP „smtp-relay.gmail.com”, który jest zaufanym serwerem i dlatego jest powszechnie umieszczany na listach dozwolonych przez bramki pocztowe i usługi filtrowania spamu.

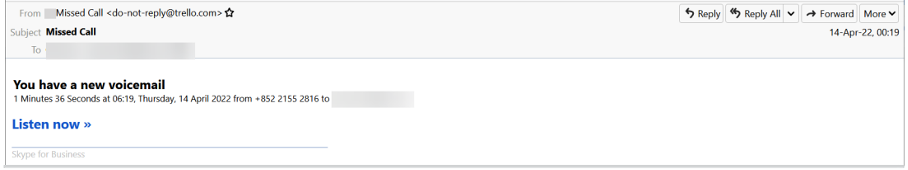

Na przykład, poniższy e-mail, zauważony przez Avanan, wygląda tak, jakby pochodził z Trello.com, ale w rzeczywistości pochodzi z jigokar.com i został przepuszczony przez usługę przekaźnikową Google.

Jak już wcześniej stwierdzono, ataki te działają tylko wtedy, gdy podszywający się podmiot ustawił swoją politykę DMARC na „brak”, co nie jest tak rzadkie, jak mogłoby się wydawać. Na przykład, dell.com, wikipedia.org, yandex.ru, bit.ly i live.com mają ustawioną politykę DMARC na „brak”.

Ustawienie rygorystycznych zasad DMARC jest zalecaną praktyką bezpieczeństwa, ponieważ pomaga zapobiegać podszywaniu się przez osoby stanowiące zagrożenie. W przypadku Trello polityka DMARC została wyłączona z powodu używania innych narzędzi bezpieczeństwa, co umożliwiło podszywanie się pod domeny.

Wiadomości te prawdopodobnie omijają wykrywanie spamu, ponieważ wszyscy dzierżawcy Gmaila, którzy korzystają z tego przekaźnika, prawdopodobnie ustawili rekordy SPF, które umieszczają usługę przekaźnika SMTP Google na liście zaufanych nadawców dla ich domeny.

Avanan twierdzi, że zgłosił to nadużycie zespołowi Gmaila 23 kwietnia 2022 r.

Bleeping Computer skontaktował się z Google, aby zadać dodatkowe pytania i dowiedzieć się, czy firma planuje podjąć dodatkowe środki przeciwko temu „nadużyciu”, a rzecznik prasowy odpowiedział:

Mamy wbudowane zabezpieczenia, które chronią przed tego typu atakami. Badania te potwierdzają, dlaczego zalecamy użytkownikom w całym ekosystemie korzystanie z protokołu Domain-based Message Authentication, Reporting & Conformance (DMARC). Pozwoli to na ochronę przed tą metodą ataku, która jest dobrze znanym problemem w branży.

Szczegółowe informacje o tym, jak użytkownicy mogą odpowiednio skonfigurować swoje środowiska, można znaleźć tutaj oraz tutaj.

Nie ma w tym nic wyjątkowego dla Workspace’a, jest to raczej dowód na to, jak standardy poczty elektronicznej funkcjonują w całej branży. Badanie to nie odzwierciedla wielu warstwowych mechanizmów obronnych, które zapewniają klientom bezpieczeństwo, takich jak DMARC i filtrowanie wiadomości e-mail przed nadużyciami.

Zalecenia

Sprawdzanie adresu nadawcy w celu wykrycia próby podszycia się pod złośliwy adres nie wystarczy w przypadku tego typu ataku, dlatego w razie wątpliwości warto zacząć od sprawdzenia pełnych nagłówków.

Ponadto, jeżeli w treści wiadomości znajdują się odnośniki, należy na nie najechać, aby sprawdzić miejsce docelowe, a nie klikać. Czasami wystarczy samo odwiedzenie szkodliwych witryn, aby złośliwe oprogramowanie dostało się do systemu.

Na koniec, jeśli wiadomość zawiera jakieś załączniki, zwłaszcza jeśli są one w ryzykownych formatach, nie pobieraj ich i nie otwieraj.