Firma MEGA wydała aktualizację bezpieczeństwa w celu wyeliminowania poważnych luk, które mogły ujawnić dane użytkowników, nawet jeśli dane były przechowywane w formie zaszyfrowanej.

MEGA to nowozelandzki serwis przechowywania i hostingu plików w chmurze, z ponad 250 milionami zarejestrowanych użytkowników z ponad dwustu krajów. Użytkownicy łącznie udostępnili w nim 120 miliardów różnych plików o rozmiarze 1000 petabajtów. MEGA Limited ma centrale w Auckland w Nowej Zelandii. Usługa jest oferowana za pośrednictwem aplikacji internetowych, Android i iOS. Firma jest znana z największej na świecie, w pełni funkcjonalnej, bezpłatnej pamięci masowej w chmurze – aż 20 GB dla darmowych kont, co w porównaniu do na przykład darmowego konta Google (5 GB) robi wrażenie.

Jak podaje serwis cloudwards.net, eksperci z jednego z wiodących europejskich uniwersytetów, ETH Zurich w Szwajcarii, poinformowali o krytycznej luce w usłudze przechowywania danych w chmurze MEGA, która pozwala atakującemu na odszyfrowanie danych użytkownika.

Jak przeprowadzono atak?

Badacze twierdzą, że atakujący mógł zdobyć kontrolę nad infrastrukturą sieci serwerowej firmy MEGA lub przeprowadzić udany atak man-in-the-middle.

Gdy wybrane konto wykonało wystarczającą liczbę udanych logowań, przychodzące foldery współdzielone, pliki MEGAdrop i czaty mogły zostać odszyfrowane. Po kolejnych kilku przechwyconych udanych logowaniach, można też odszyfrować pliki zapisane w chmurze. Ponadto, na koncie mogły zostać umieszczone pliki, które wyglądały na przesłane przez właściciela konta, a w rzeczywistości były dodane przez atakującego.

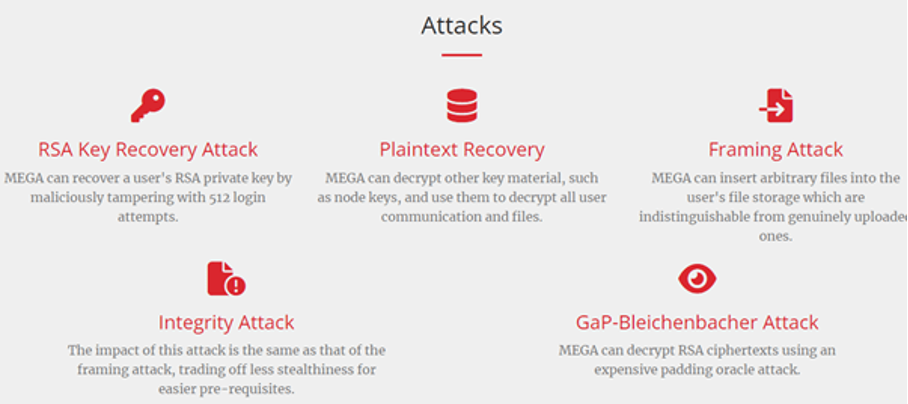

Zespół badaczy z Applied Cryptography Group na Wydziale Informatyki ETH Zurich, zgłosił w sumie pięć luk w architekturze kryptograficznej MEGA.

Pięć ataków zidentyfikowanych przez badaczy:

- Gromadzenie informacji za każdym razem, gdy użytkownik się logował.

- Po minimum 512 takich logowaniach, zebrane informacje umożliwiały atakującemu odszyfrowanie części konta, a także wykorzystanie kolejnych logowań do sukcesywnego odszyfrowania pozostałej jego części.

- Prywatność i integralność wszystkich przechowywanych danych i czatów jest zagrożona.

- Wstawianie dowolnych plików na konto użytkownika.

- Problem w dotychczasowym mechanizmie wymiany kluczy czatów.

Badacze zauważyli, że nawet jeśli serwery API dostawcy zostaną opanowane przez napastnika, zaszyfrowane dane użytkownika nie powinny być nigdy możliwe do odczytania przez atakującego – nawet po 512 logowaniach.

Co więcej, linki do folderów nie są chronione integralnością i nie zawierają wymaganego klucza AES, a mechanika leżąca u podstaw funkcji MEGAdrop może zostać wykorzystana przy ataku.

Odszyfrowywanie MEGA

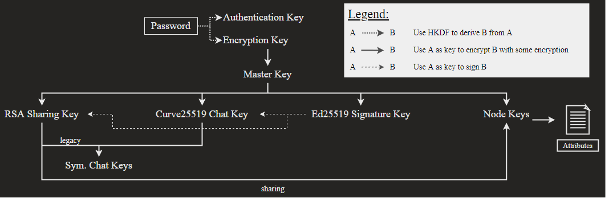

MEGA wykorzystuje system szyfrowania end-to-end kontrolowany przez użytkownika (UCE) w celu ochrony danych przed dostępem wewnętrznym. Podstawą tego systemu jest klucz szyfrujący generowany z regularnego hasła logowania użytkownika.

Następnie klucz główny jest generowany w procesie randomizacji i używany do późniejszego szyfrowania podzbioru kluczy, w tym pary kluczy RSA:

1. Klucza Curve używanego do funkcji czatu

2. Klucza do podpisu węzłów

Klucz RSA każdego użytkownika jest przechowywany na serwerach firmy MEGA bez ochrony integralności. W ten sposób zespół z ETH Zurich odkrył nowy sposób na przeprowadzenie ataku man-in-the-middle, który może odzyskać klucze RSA kont MEGA.

Podsumowanie i zalecenia

Użytkownikom zaleca się zaktualizowanie aplikacji na wszystkich urządzeniach, a następnie przekonwertowanie konta do nowego, wstecznie niekompatybilnego formatu.

„Zachęcamy wszystkich użytkowników, którzy często się logują, do jak najszybszej aktualizacji aplikacji MEGA. Zachęcamy również sprzedawców oprogramowania klienckiego innych firm do aktualizacji do najnowszego MEGA SDK, a tych, którzy utrzymują własną implementację klienta MEGA API, do dodania najnowszej poprawki” – czytamy w raporcie MEGA.

MEGA naprawiła dwie luki, które mogą prowadzić do odszyfrowania danych użytkownika na wszystkich klientach – odzyskiwanie klucza RSA i odzyskiwanie plaintext, złagodziła trzecią – wgrywanie plików podszywając się pod właściciela konta, a w przyszłości firma zajmie się pozostałymi dwoma problemami.