Badacze z Kaspersky odkryli nowy wariant złośliwego oprogramowania służącego do atakowania serwerów Exchange i IIS oraz tworzenia na nich backodoor’ów umożliwiających trwały dostęp do infrastruktury w firmie.

Szkodliwe oprogramowanie identyfikowane jest pod nazwą SessionManager. Po raz pierwszy naukowcy zauważyli je na początku 2022 roku i jest to złośliwy kod natywnego moduł dla wbudowanego komponentu Windows- usługi serwera Microsoft Internet Information Services (IIS).

Atakujący wykorzystują nowo odkryte złośliwe oprogramowanie do tworzenia backdoorów na serwerach Microsoft Exchange należących do organizacji rządowych i wojskowych z Europy, Bliskiego Wschodu, Azji i Afryki.

Uważa się, że SessionManager jest używany w sieci Internet (bez wcześniejszego wykrycia) od co najmniej marca 2021 r., tuż po rozpoczęciu zeszłorocznej masowej fali ataków ProxyLogon.

„Po dostaniu się do systemu ofiary cyberprzestępcy za pomocą backdoor’a mogą uzyskać dostęp do firmowych wiadomości e-mail, aktualizować dalsze złośliwe oprogramowanie, instalując inne rodzaje malware lub potajemnie zarządzać zaatakowanymi serwerami, które można wykorzystać jako złośliwą infrastrukturę”.

Możliwości SessionManager obejmują między innymi:

- odczytywanie, zapisywanie i usuwanie dowolnych plików na zaatakowanym serwerze,

- zdalne wykonywanie poleceń na urządzeniach z backdoor’em,

- łączenie się z punktami końcowymi w sieci lokalnej ofiary i manipulowanie ruchem sieciowym.

Jeszcze pod koniec kwietnia 2022 r., podczas analizy ataków Kaspersky odkrył, że większość zidentyfikowanych wcześniej próbek szkodliwego oprogramowania nadal była wdrożona na 34 serwerach w 24 firmach (wciąż działała w czerwcu 2022 r.).

Ponadto, kilka miesięcy po pierwszym wykryciu, nadal nie były oznaczane jako złośliwe przez „popularną usługę skanowania plików online” ;-).

Jak działa SessionManager?

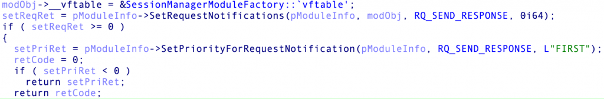

SessionManager to złośliwy, natywny moduł IIS napisany w C++. Ładowany jest przez niektóre aplikacje w IIS w celu przetwarzania uzasadnionych żądań HTTP, które są stale wysyłane do serwera. Po wdrożeniu złośliwy moduł IIS umożliwia operatorom zbieranie danych uwierzytelniających z pamięci systemowej, zbieranie informacji z sieci ofiar i zainfekowanych urządzeń oraz dostarczanie dodatkowych ładunków (takich jak oparty na PowerSploit moduł ładowania odblaskowego Mimikatz, Mimikatz SSP, ProcDump i legalne narzędzie do zrzutu pamięci Avast).

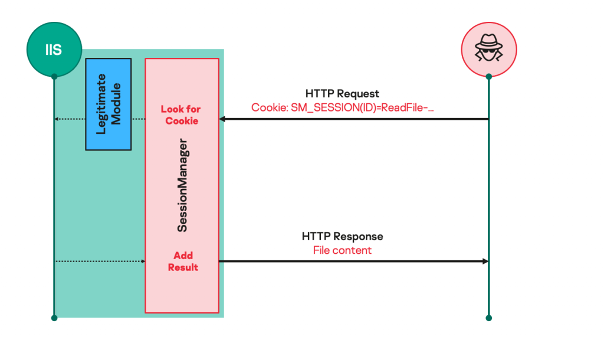

Polecenia są przekazywane od operatora do menedżera sesji przy użyciu określonej nazwy pliku cookie HTTP. Odpowiedź z backdoora skierowana do operatora jest zwykle umieszczana w treści odpowiedzi HTTP serwera. Jeśli oczekiwana nazwa pliku cookie i format wartości nie zostaną znalezione w żądaniu HTTP od klienta, backdoor nic nie zrobi, a przetwarzanie będzie kontynuowane tak, jakby złośliwy moduł nie istniał.

„Od pierwszego kwartału 2021 r. wykorzystywanie luk w zabezpieczeniach serwerów takich jak IIS jest częstą praktyką cyberprzestępców, którzy chcą dostać się do docelowej infrastruktury. Niedawno odkryty menedżer sesji był słabo wykrywany przez rok i nadal jest wdrażany na wolności” – dodał Pierre Delcher, starszy badacz ds. bezpieczeństwa w Kaspersky GREAT.

„W przypadku serwerów Exchange nie możemy tego wystarczająco podkreślić: luki w zabezpieczeniach z zeszłego roku uczyniły je idealnymi celami, bez względu na złośliwe zamiary, dlatego powinny być dokładnie sprawdzane i monitorowane pod kątem ukrytych implantów”.

Warto też dodać, że Kaspersky wykrył szkodliwe oprogramowanie SessionManager, jednocześnie kontynuując polowanie na backdoory IIS podobne do Owowa, kolejnego szkodliwego modułu IIS wdrażanego przez atakujących na serwerach Microsoft Exchange Outlook Web Access od końca 2020 r.

Za atakami stoi grupa Gelsemium APT

Eksperci z firmy Kaspersky uważają, że backdoor SessionManager IIS został wykorzystany w tych atakach przez cyberprzestępcę Gelsemium w ramach światowej operacji szpiegowskiej.

Jest ona aktywna od co najmniej 2014 roku, kiedy zostały wykryte niektóre z jej złośliwych narzędzi przez SecurityLabs G DATA podczas badania kampanii cyberszpiegowskiej „Operacja TooHash”. W 2016 roku w prezentacji Verint Systems podczas konferencji HITCON pojawiły się nowe wskaźniki kompromitacji Gelsemium.

Dwa lata później, w 2018 r., firma VenusTech ujawniła próbki złośliwego oprogramowania powiązane z Operation TooHash i nieznaną grupą APT, które później zostały oznaczone przez słowacką firmę zajmującą się bezpieczeństwem internetowym ESET jako wczesne wersje złośliwego oprogramowania Gelsemium.

Firma ESET ujawniła również w zeszłym roku, że jej badacze powiązali Gelsemium z Operation NightScout, atakiem łańcucha dostaw, którego celem był system aktualizacji emulatora Androida NoxPlayer dla systemów Windows i macOS (z ponad 150 milionami użytkowników) aby infekować systemy graczy między wrześniem 2020 r. a styczniem 2021 r.

Poza tym grupa Gelsemium APT jest znana głównie z atakowania rządów, producentów elektroniki i placówek naukowych z Azji Wschodniej i Bliskiego Wschodu, a przede wszystkim kojarzona jest z skutecznym ukrywaniem się przed wykryciem przez rozwiązania do bezpieczeństwa informatycznego.