Powszechną informacją jest to, że najpopularniejszą kryptowalutą wybieraną przez cyberprzestępców w złośliwych wdrożeniach koperek jest Monero. Przemawia za tym wiele aspektów, między innymi to, że instalacja i uruchomienie takiego wydobycia na komputerze z Windows jest banalnie proste oraz to, że zarobki przy utylizacji CPU są w przypadku Monero największe. Inne, popularne kryptowaluty wydobywa się głównie na potężnych kartach graficznych, których przeciętni użytkownicy (potencjalne ofiary) po prostu nie posiadają.

Wydaje się, że instalacja ukrytej, złośliwej koparki Monero to jedna z najprostszych i bezpośrednich metod na nielegalne zarobienie pieniędzy przez atakujących. I rzeczywiście tak jest. Wszystko przez to, że powstał w pełni legalny dedykowany framework do wydobywania tego tokena. Nazywa się XMRig, a w świecie cyberbezpieczeństwa po prostu Monero CoinMiner. Samo narzędzie jest legalne, ale jego ukryta dystrybucja i instalowanie go bez wiedzy użytkownika oraz wykorzystywanie mocy CPU generując zyski, już nie jest.

Dystrybucja przez WebHards

WebHardy to platformy dysków sieciowych (ang. web hard-drive) bardzo popularna w Azji, głównie w Korei. Służą do masowego udostępniania treści, często za niewielką opłatą. Cechuje je brak jakiejkolwiek kontroli treści, a co za tym idzie są nagminnie wykorzystywane do dystrybucji pornografii czy crackowanych gier. Nietrudno się domyślić, że twórcy malware znaleźli i tam swoje poletko.

Zespół analityczny ASEC monitorował różne typy złośliwego oprogramowania rozpowszechniane za pośrednictwem webhardów i umieścił na swoim blogu wiele postów na ten temat.

Ogólnie rzecz biorąc, osoby atakujące rozpowszechniają złośliwe oprogramowanie z nielegalnymi programami, takimi jak gry dla dorosłych czy darmowe wersje płatnych gier. Ci, którzy używają webhardów jako ścieżki dystrybucji, zazwyczaj instalują malware typu RAT, taki jak njRAT, UdpRAT czy DDoS IRC Bot.

Od niedawna pojawił się jednak znaczący wzrost paczek zip zawierających ukryty instalator Monero CoinMiner. Może ze względu na rosnące kursy kryptowalut.

Ścieżka infekcji

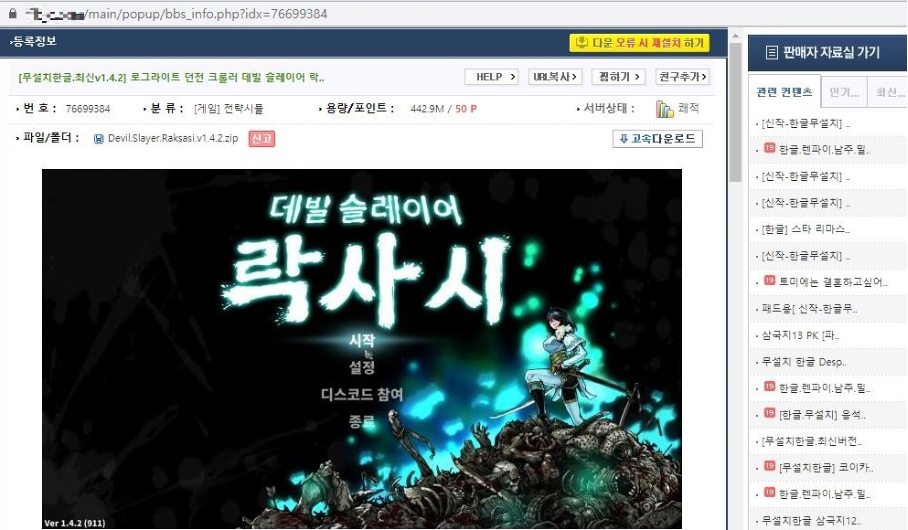

Poniżej widoczny jest post reklamujący się grą do pobrania, który w środku oprócz gry zawiera malware z XMRig.

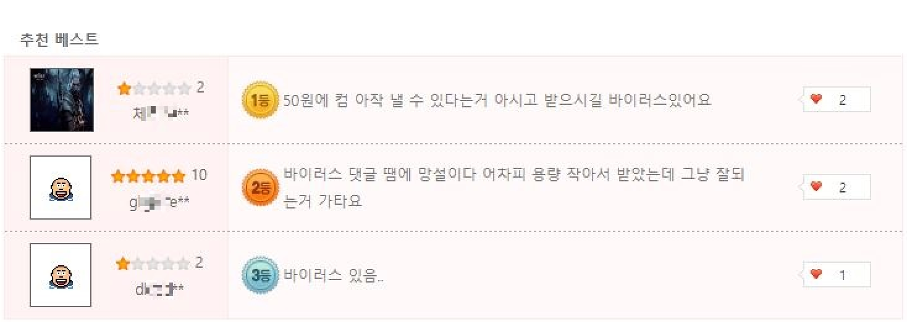

W sekcji komentarzy powyższych postów znajduje się wiele wpisów. Co ciekawe, niektóre z nich twierdzą, że wszystko z grą i plikami jest w porządku i nie zauważyli żadnego złośliwego oprogramowania, inne natomiast ostrzegają, że po przeskanowaniu plików przez AV zauważyli obecność malware. Możliwe, że pozytywne komentarze są sponsorowane przez twórców malware.

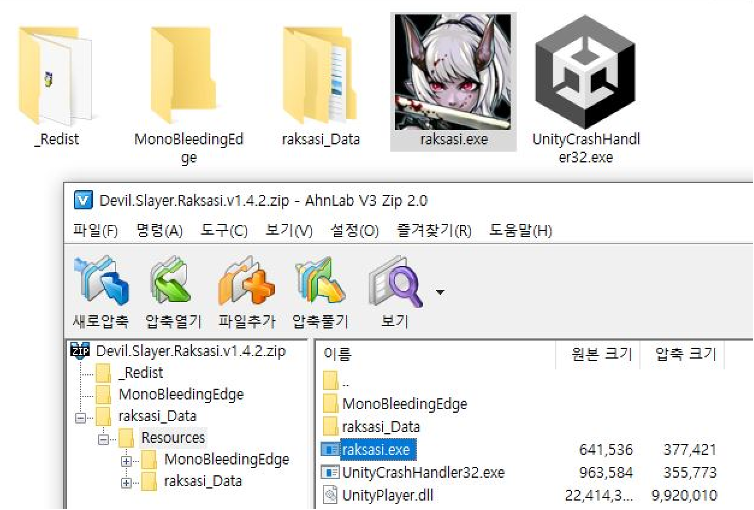

Zespół ASEC nie był jednak w stanie potwierdzić, czy osoby udostępniające te pliki na swoim repozytorium rzeczywiście stworzyły ten malware i są zaangażowane w dystrybucje. Dzieje się tak, ponieważ pliki mogą być przekierowywane z jednego webhardu na drugi pomiędzy właścicielami zasobów. Po rozpakowaniu pobranego zip wyświetlane są następujące pliki. W znacznej większości użytkownicy będą uruchamiać program „raksasi.exe” podszywający się pod ikonę gry. Jednak plik jest w rzeczywistości szczepem złośliwego oprogramowania, który instaluje właśnie XMRig. Rzeczywisty program z grą znajduje się w folderze Resources w raksasi_Data.

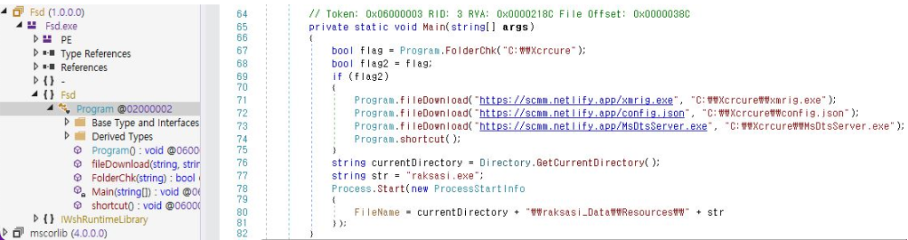

Sam malware posiada bardzo prostą strukturę. Najpierw pobiera złośliwe oprogramowanie Monero (xmrig.exe), plik konfiguracyjny XMRig (config.json) i złośliwe oprogramowanie uruchamiające XMRig (MsDtsServer.exe) w ścieżce „c:\Xcrucure\”. Następnie tworzy skrót o nazwie „NewStartUp.lnk” w folderze startowym, którego zadaniem jest automatyczne uruchamianie procesu wydobywania zaraz po starcie systemu. Na koniec wykonuje rzeczywistą grę w folderze zasobów, aby wyglądało na to, że użytkownik normalnie uruchomił legalną aplikacje.

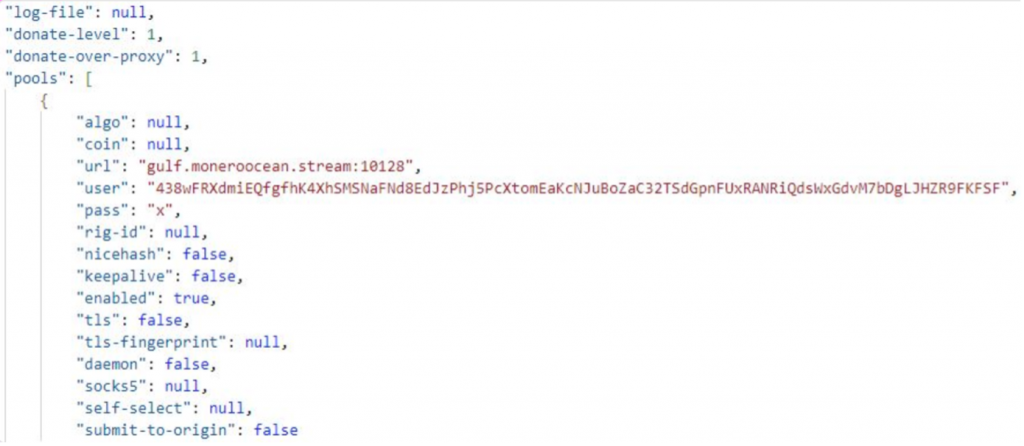

Po zainstalowaniu XMRig, malware odczytuje plik config.json w tej samej ścieżce, za każdy razem gdy komputer jest ponownie uruchamiany. Powoduje to rozpoczęcie wydobycia Monero z parametrami znajdującymi się pliku konfiguracyjnym. Poniższy obrazek przedstawia adresy puli wydobywczej i portfela atakującego, które znajdują się w pliku json w parametrach „url” oraz „user”.

Podsumowanie

Jak pokazano na powyższym przykładzie, złośliwe oprogramowanie jest aktywnie rozpowszechniane za pośrednictwem witryn do udostępniania plików, takich jak koreańskie webhardy. W związku z tym zaleca się wysoką ostrożność podczas uruchamiania plików wykonywalnych pobranych z publicznych repozytoriów. W Polsce szczególnie niebezpieczne są torrenty. Pobieranie produktów, takich jak programy użytkowe i gry, powinno odbywać się tylko z oficjalnych stron lub sklepów internetowych.

Pod linkiem asec.ahlab.com dostępne są szczegółowe IOC całego procesu infekcji.