Kilka dni temu dzięki zespołowi Google Mandiant wykryto, że cyberprzestępcy wdrażają niespotykane wcześniej złośliwe implanty na serwery VMware ESXi. Dzieje się to po naruszeniu bezpieczeństwa na hypervisorze, a celem jest zaszycie się w środowisku i kontrolowanie zdalne wszystkich maszyn wirtualnych podlegających zainfekowanemu hostowi.

Dział analizy zagrożeń Google Mandiant określił to złośliwe oprogramowanie jako „nowy ekosystem malware”, który wpływa na VMware ESXi, serwery Linux vCenter i maszyny wirtualne Windows, umożliwiając atakującym utrzymywanie stałego dostępu do hosta nadrzędnego oraz wykonywanie dowolnych poleceń.

Ataki typu hyperjacking są znane już od dłuższego czasu i nagminnie wykorzystywane przez cyberprzestępców. Jest to technika polegająca na przejęciu dostępu do hosta o roli hypervisor i zaszycie się na tym poziomie w jak najbardziej niewidoczny sposób. Dzięki temu wszystkie maszyny wirtualne podlegające hostowi mogą być nadzorowane lub nawet sterowane przez atakującego. Może on nawet instalować własne serwery wirtualne i wykorzystywać je do dalszej ekspansji w sieci organizacji. Takie ataki są szczególnie niebezpieczne ze względu na trudność ustalenia źródła i przyczyny. Typowy administrator czy pracownik działu bezpieczeństwa po prostu skasuje lub wyczyści daną podejrzaną maszynę wirtualną, co w ogóle nie pomoże wyrzucić atakującego ze środowiska.

Według Mandiant ta konkretna rodzina ataków opiera się na użyciu złośliwych pakietów instalacyjnych vSphere (z ang. VIB) w celu przeniknięcia i instalacji na ESXi dwóch implantów nazwanych VIRTUALPITA i VIRTUALPIE.

„Ważne jest, aby podkreślić, że nie jest to usterka umożliwiająca zewnętrzne zdalne wykonanie kodu; atakujący potrzebuje uprawnień administratora do hipernadzorcy ESXi, zanim będzie mógł wdrożyć złośliwe oprogramowanie” – powiedzieli badacze Mandiant – Alexander Marvi, Jeremy Koppen, Tufail Ahmed i Jonathan Lepore.

Nie ma dowodów na to, że luka zero-day została wykorzystana w celu uzyskania dostępu do serwerów ESXi. Użycie trojanizowanych VIB, formatu pakietu oprogramowania używanego do ułatwienia dystrybucji oprogramowania i zarządzania maszynami wirtualnymi, wskazuje na nowy poziom zaawansowania.

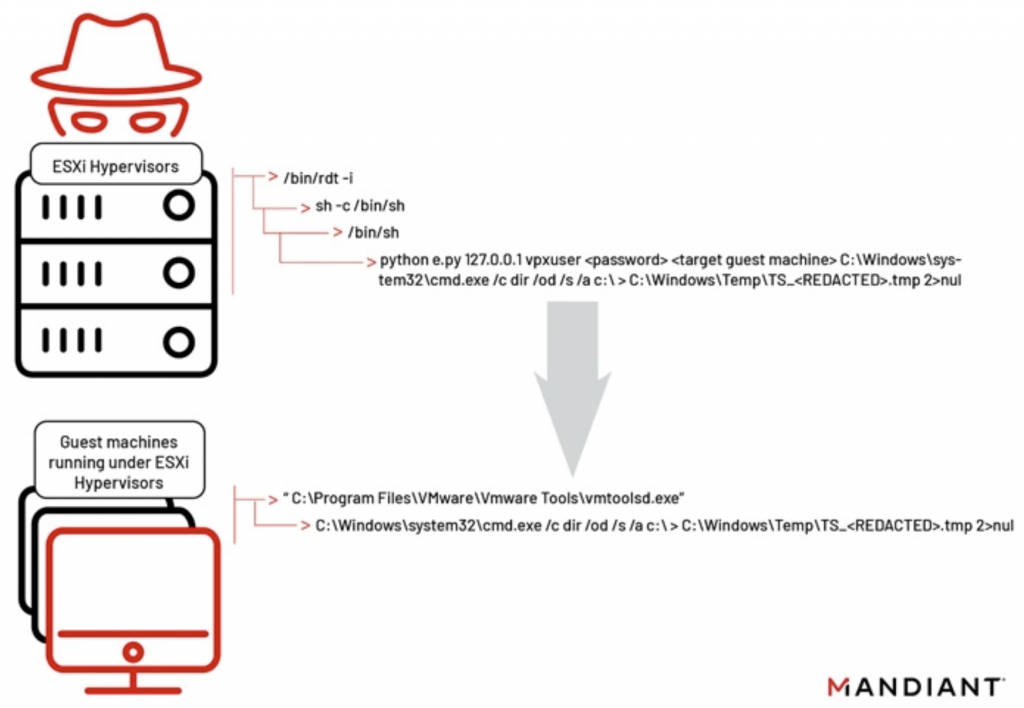

Atak polegał na tym, że haker miał wcześniej dojście do środowisk ofiar za pomocą technik niezwiązanych w ogóle z VMware. Dzięki zdobytemu dostępowi do sieci zidentyfikował i ukradł poświadczenia administratora VMware, użył ich do zalogowania się na serwerach ESXi oraz do wdrożenia złośliwych plików VIB.

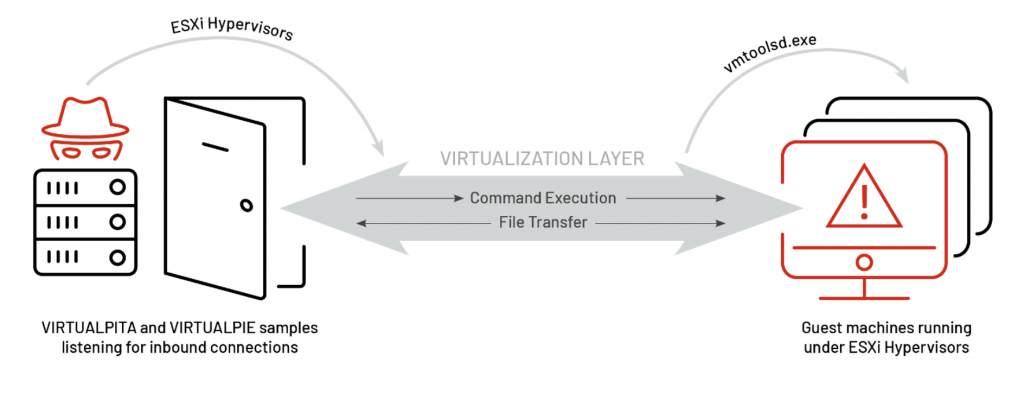

Podczas gdy VIRTUALPITA jest wyposażony w funkcje wykonywania poleceń, a także przesyłania i pobierania plików, VIRTUALPIE jest backdoorem Pythona z obsługą wykonywania poleceń z ukrytego wiersza cmd, przesyłania plików i funkcji odwróconej powłoki.

Odkryto również próbkę złośliwego oprogramowania o nazwie VIRTUALGATE na hostach-gościach, maszynach wirtualnych z systemem Windows. Próbka ta jest programem narzędziowym opartym na C, który wykonuje osadzony ładunek zdolny do korzystania z gniazd interfejsu komunikacji maszyny wirtualnej (VMCI). Dzięki temu możliwe jest wykonywanie komend bezpośrednio na maszynie wirtualnej (gość), ale z dostępem tylko do serwera ESXi (gospodarz).

Podobno złośliwe oprogramowanie zostało wdrożone w mniej niż dziesięciu organizacjach, chociaż oczekuje się, że liczba ta wzrośnie, gdy firmy zaczną sprawdzać swoją infrastrukturę VMware. Biorąc pod uwagę niską liczbę infekcji, nie jest jasne, czy ataki są skierowane na określony sektor, czy są losowe.

Mandiant ostrzegł też, że stosowane w kampanii techniki obejścia tradycyjnych kontroli bezpieczeństwa poprzez wykorzystanie oprogramowania do wirtualizacji stanowią nową powierzchnię ataku, która prawdopodobnie zostanie podchwycona przez inne grupy hakerów.

Ataki zostały przypisane niesklasyfikowanemu rozwijającemu się chińskiemu klasterowi zagrożeń o kryptonimie UNC3886, którego motywacją może być szpiegostwo i sprzedawanie informacji.