Cyberprzestępcy coraz częściej wybierają drogę na skróty. Zamiast przeprowadzać złożone ataki kończące się kradzieżą danych czy wdrożeniem ransomware, korzystają z łatwiejszych sposobów zarobienia pieniędzy. Jeden z nich to malware typu „clicker”, którego zadaniem jest interakcja i generowanie kliknięć w reklamy na zewnętrznych witrynach. Wszystko to oczywiście bez zgody i wiedzy użytkownika.

Informowaliśmy już wcześniej o tym, że wiele złośliwych programów na urządzenia z systemem Android ukrywa się w legalnym sklepie Google Play. Musimy być tutaj czujni i uważać, co instalujemy. Ostatnie odkrycie pobiło chyba rekord pod kątem liczby pobrań złośliwych aplikacji, które zawierały w sobie właśnie ukryty kod wysyłający żądania HTTP do witryn z reklamami.

Zagrożenie zidentyfikował zespół McAfee Mobile Research. Jak poinformował, zgłoszenie dotyczyło 16 różnych aplikacji z Google Play z ukrytym wirusem typu „clicker”, pobranych w sumie 20 milionów razy.

Osoby odpowiedzialne za wykrycie złośliwej kampanii powiadomiły Google i wszystkie zidentyfikowane aplikacje nie są już dostępne w sklepie Play. Użytkowników chroni dodatkowo Google Play Protect, blokujący je na Androidzie.

Jak działał malware?

Złośliwa funkcja została znaleziona w przydatnych aplikacjach narzędziowych takich jak Flashlight (Torch), czytniki QR, Camara, konwertery jednostek i menedżery zadań:

Uruchomiona aplikacja ściąga swoją zdalną konfigurację, wykonując żądanie HTTP. Po pobraniu konfiguracji rejestruje odbiornik FCM (Firebase Cloud Messaging) dla komunikatów push. Na pierwszy rzut oka wydaje się, że jest to poprawnie wykonane oprogramowanie dla Androida i spełnia swoją założoną funkcjonalność (stąd te dobre oceny). Jednak ukrywa za sobą funkcje wykorzystania urządzenia do zysków reklamowych, uzbrojone w zdalną konfigurację i techniki FCM.

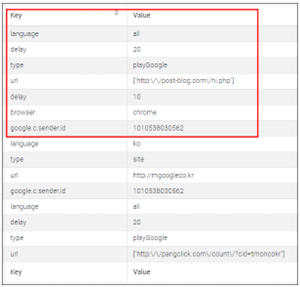

Komunikat FCM zawiera różne rodzaje informacji, w tym którą funkcję i z jakimi parametrami należy wywołać. Poniższy obrazek pokazuje część historii wiadomości FCM:

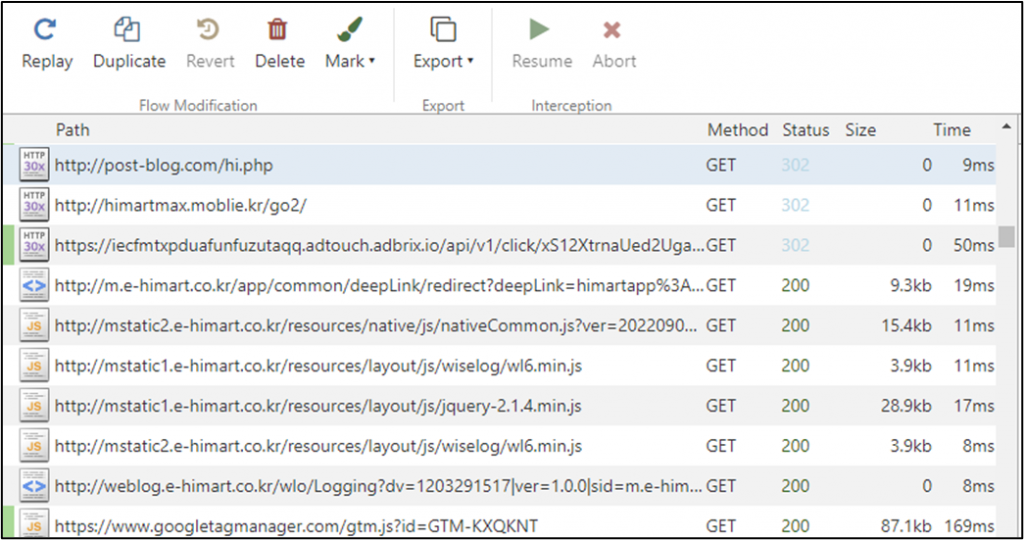

Gdy wiadomość FCM zostanie odebrana i spełni pewien warunek, ukryta funkcja zaczyna działać. Głównie jest to odwiedzanie stron internetowych dostarczanych przez komunikat FCM i ich sukcesywne przeglądanie w tle, naśladujące zachowanie użytkownika. Może to powodować duży ruch sieciowy i zużywać energię bez świadomości właściciela urządzenia, w czasie gdy generuje on zysk dla atakującego. Na poniższym obrazku znajduje się przykład ruchu sieciowego generowanego w celu uzyskania informacji wymaganych do stworzenia fałszywych kliknięć oraz stron odwiedzanych bez zgody lub interakcji użytkownika:

Do tej pory zidentyfikowano dwa fragmenty kodu związane z tym zagrożeniem. Jednym z nich jest biblioteka „com.click.cas”, która skupia się na funkcji automatycznego klikania, drugim – biblioteka „com.liveposting”, działająca jako agent i uruchamiająca ukryte usługi adware.

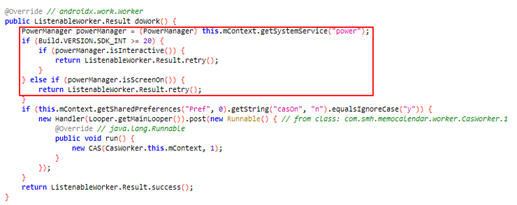

Niektóre wersje aplikacji mają obie biblioteki współpracujące ze sobą, podczas gdy inne posiadają tylko bibliotekę „com.liveposting”. Złośliwe oprogramowanie wykorzystuje odpowiedni czas instalacji i losowe opóźnienia, aby uniknąć zauważenia przez użytkowników swoich złośliwych działań. Ukryta funkcja nie rozpocznie się, jeśli czas instalacji przypada w ciągu dnia lub w trakcie pracy, gdy użytkownik korzysta z urządzenia – prawdopodobnie po to, aby pozostać niezauważonym. Poniżej widzimy ten warunek w kodzie:

Podsumowanie

Szkodliwe oprogramowanie typu „clicker” celuje w nielegalne przychody z reklam i może zakłócić ekosystem ich personalizacji na zainfekowanym urządzeniu. Złośliwe zachowanie jest sprytnie ukryte. Działania takie jak pobieranie informacji o adresach URL indeksowanych za pomocą wiadomości FCM rozpoczynają się w tle po pewnym czasie i nie są widoczne dla użytkownika.

Co zalecamy w związku z opisaną sytuacją? Najlepiej nie pobierać i nie instalować na urządzeniach zbędnych aplikacji. Ograniczenie ich liczby do minimum pozwoli zmniejszyć ryzyko infekcji malware, zwiększyć czas pracy baterii, a nawet przyspieszyć działanie telefonu czy sieci komórkowej.